Registreer Cisco IOS-beheerde gateways voor Webex Cloud

Feedback?

Feedback?Beheerde gateways

Door uw Cisco IOS-gateways te registreren bij de Control Hub, kunt u het apparaatbeheer vereenvoudigen en krijgt u toegang tot nieuwe Webex Calling-services. Omdat de gateways verbinding houden met de Control Hub, kunt u ze, net als uw andere Webex Calling-apparaten, overal beheren en bewaken. Om een gateway te registreren, moet u een beheerconnectortoepassing installeren en ervoor zorgen dat er een beveiligde verbinding is met de Cisco Webex-cloud. Nadat u de verbinding tot stand hebt gebracht, kunt u de gateway registreren door u aan te melden bij de Control Hub.

Dit proces is niet van toepassing op Cisco IOS Voice Gateways, zoals de VG400, die volledig worden beheerd als apparaten in de Control Hub.

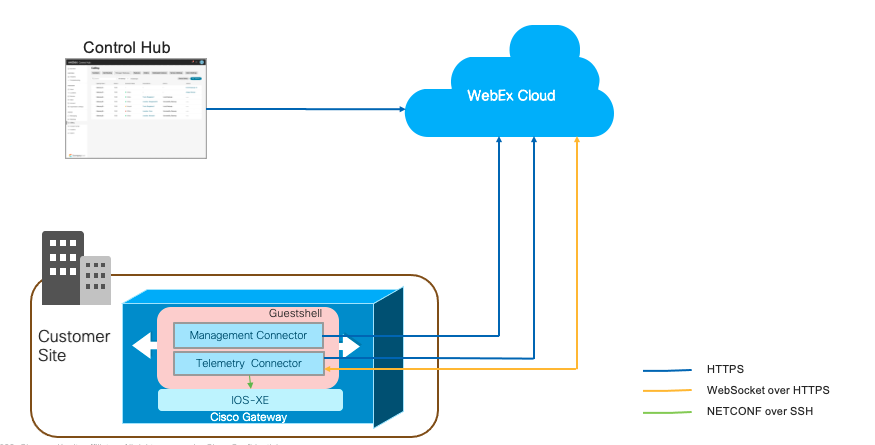

Een kleine connectortoepassing, bekend als GuestShell, is verantwoordelijk voor het tot stand brengen en onderhouden van een verbinding tussen de gateway en de Control Hub. De GuestShell- en connectortoepassingen worden geconfigureerd en ingesteld met behulp van een script dat tijdens het inschrijvingsproces vanuit de Webex-cloud op de gateway wordt uitgevoerd.

Om het installatieproces te vereenvoudigen, voegt het script een aantal noodzakelijke gatewayconfiguraties toe.

Gatewayconnectors zijn kleine toepassingen die in de gateway GuestShell worden uitgevoerd om een verbinding met de Control Hub te onderhouden, gebeurtenissen te coördineren en statusinformatie te verzamelen. Zie GuestShellvoor meer informatie over GuestShell.

De gatewayconnectoren worden geïnstalleerd op de Cisco IOS XE GuestShell-container.

Er zijn twee soorten connectoren:

-

Beheerconnector

-

Telemetrieconnector

Met behulp van een interactief menugestuurd TCL-script kunt u GuestShell instellen en de beheerconnector installeren en onderhouden.

De beheerconnector zorgt voor gateway-inschrijving en levenscyclusbeheer van de telemetrieconnector.

Zodra de inschrijving succesvol is voltooid, downloadt en installeert de beheerconnector de nieuwste telemetrieconnector.

De onderstaande afbeelding laat zien hoe de verschillende componenten in een Webex Calling-oplossing met elkaar in verbinding staan:

Tijdens de uitvoering van het TCL-script worden de volgende gegevens van de gebruiker verzameld:

-

Externe interface

-

DNS-serveradressen

-

Proxygegevens

-

Connector IP-adres

-

Gateway-inloggegevens (gebruikersnaam en wachtwoord)

Het TCL-script voert de volgende configuraties uit:

-

Virtuele poortgroep: vereist voor guestshell-configuratie.

-

Gastenshell

-

NETCONF Yang

-

SNMP Trap-configuratie: vereist voor meldingen van Cisco IOS XE.

-

IP-route: om connectorgerelateerd verkeer via een virtuele poortgroep te routeren.

Het TCL-script voert de volgende configuraties uit:

!

interface VirtualPortGroup 0

ip unnumbered GigabitEthernet1

no mop enabled

no mop sysid

!

!

app-hosting appid guestshell

app-vnic gateway0 virtualportgroup 0 guest-interface 0

guest-ipaddress 10.65.125.227 netmask 255.255.255.128

app-default-gateway 10.65.125.142 guest-interface 0

app-resource profile custom

cpu 800

memory 256

persist-disk 500

name-server0 72.163.128.140

name-server1 8.8.8.8

!

!

netconf-yang

netconf-yang cisco-ia snmp-trap-control trap-list 1.3.6.1.4.1.9.9.41.2.0.1

netconf-yang cisco-ia snmp-community-string Gateway-Webex-Cloud

!

!

logging snmp-trap emergencies

logging snmp-trap alerts

logging snmp-trap critical

logging snmp-trap errors

logging snmp-trap warnings

logging snmp-trap notifications

!

!

snmp-server community Gateway-Webex-Cloud RO

snmp-server enable traps syslog

snmp-server manager

!

!

ip route 10.65.125.227 255.255.255.255 VirtualPortGroup0

!

Voor de voorbeeldconfiguratie:

-

GigabitEthernet1 is toegewezen als externe interface. Het IP-adres van GigabitEthernet1 is 10.65.125.142.

-

Het IP-adres van de connector moet zich in hetzelfde netwerk bevinden als het netwerk dat is gekozen voor externe connectiviteit. Dit kan een privé-netwerkadres zijn, maar dan moet er wel HTTPS-toegang tot internet zijn.

-

Het TCL-script houdt de configuratiewijzigingen bij en slaat deze op in de opstartconfiguratie van Cisco IOS XE.

-

Als onderdeel van het verwijderingsproces verwijdert het TCL-script de configuratiewijzigingen.

Houd er vóór de installatie rekening mee dat de connectortoepassing niet kan worden gebruikt met het volgende:

- Cisco 1100 Integrated Services Router-platforms

- Platforms geconfigureerd in de modus Hoge beschikbaarheid (HA)

- Platforms geconfigureerd in Controller-modus voor SD-WAN-netwerken

Voor Cisco IOS Voice Gateways, zoals VG400, hoeft u de connectortoepassing niet te installeren. U kunt het volledig configureren en beheren via de Control Hub.

Houd rekening met het volgende wanneer u uw router configureert voor gebruik met een connectortoepassing:

-

IOS XE gebruikt proxy ARP om verkeer naar de gastshell te routeren. Configureer niet de opdracht no ip proxy-arp om deze functie uit te schakelen.

-

Gebruik Network Address Translation (NAT) niet op platforms die zijn geconfigureerd voor een Cisco Unified Border Element (CUBE). Configureer daarom de connectortoepassing met een routeerbaar IP-adres. Dat wil zeggen dat het het routerinterfaceadres niet kan delen.

Bereid uw apparaat voor op een gateway-inschrijving:

-

Toegang tot de Control Hub als organisatiebeheerder

-

IP-adres, gebruikersnaam en wachtwoord voor de apparaten die u wilt configureren.

-

Cisco IOS XE-versie:

-

Lokale gateways: Cisco IOS XE Bengaluru 17.6.1a of hoger

-

Overlevingsgateways: Cisco iOS XE Dublin 17.12.3 of later

Voor de aanbevolen versies, zie Cisco Software Research. Zoek naar het platform en selecteer een van de voorgestelde releases.

-

-

Systeemvereisten

-

Minimaal vrij geheugen: 256 MB

-

Minimale schijfruimte: de harde schijf (SSD) die is aangesloten op de gateway en die wordt gebruikt voor de installatie van de connector, moet 2000 MB vrije ruimte hebben. Daarnaast moet bootflash 50 MB vrije ruimte hebben. Het wordt gebruikt om logs en RPM-bestanden op te slaan.

Als er geen harde schijf op de gateway is aangesloten, wordt bootflash gebruikt voor de connectorinstallatie. Dan moet bootflash 2000MB vrije ruimte hebben.

-

Als de bootflash van uw router 4 GB is en er minder dan 2 GB beschikbare capaciteit is (de minimale capaciteit), verwijder dan alle binaire IOS-images (.bin), behalve degene die op dat moment actief is. Maak extra ruimte vrij nadat u de bestanden hebt verwijderd.

Hieronder staan optionele stappen om bootflash-schijfruimte vrij te maken. Voer de volgende stappen uit en wijzig de opstartbestanden alleen naar de installatiemodus als:

-

De router gebruikt de meegeleverde opstartmodus (opstarten vanaf .bin).

-

De .pkgs is nog niet uitgepakt (installatiemodus).

Gebruik de volgende stappen om de binaire image uit te pakken en op te starten vanaf de componenten:

-

Maak een nieuwe directory aan met behulp van.

mkdir bootflash:/image -

Breid het binaire IOS-image uit met behulp van.

request platform software package expand file bootflash:/.bin to bootflash:/image

-

Verwijder in de configuratiemodus de huidige opstartopties met behulp van.

no boot system -

Configureer een nieuwe boot-instructie:

boot system bootflash:/image/packages.conf. -

Sluit de configuratiemodus af, sla de configuratie op en start het systeem opnieuw op.

-

Nadat de router opnieuw is opgestart, gebruikt u

show versionom te verifiëren of de router is opgestart vanafbootflash:/image/packages.conf. Zo ja:-

Controleer of de map

bootflash:/sysbootleeg is. -

Verwijder het resterende binaire IOS-image.

-

Verwijder alle kernafbeeldingen die u gebruikt.

delete /f /r bootflash:/core/* -

Verwijder trace logbestanden met behulp van.

delete /f /r bootflash:/tracelogs/* -

Als er nog steeds onvoldoende schijfruimte is, controleer dan de resterende bestanden in bootflash: en verwijder alle andere niet-essentiële bestanden, zoals logbestanden en CDR's.

-

-

Een ondersteunde Cisco-router die is verbonden met een netwerk met een pad naar het internet. De basisconfiguratie moet het volgende bevatten:

-

De DNS-server is geconfigureerd om openbare domeinnamen om te zetten.

-

Gebruik de volgende opdracht om de DNS-server te configureren:

-

ip-naamserver <IP address>

-

-

HTTP-proxyserver als u via een proxy verbinding met internet wilt maken.

-

Gateway-inloggegevens: Er is een lokale referentie (gebruikersnaam en wachtwoord) met toegangsrechtenniveau 15 vereist voor de connector om toegang te krijgen tot de gateway via de NETCONF-interface.

Om NETCONF-toegang te verifiëren en autoriseren, moet u ervoor zorgen dat de standaard aaa-lijsten zijn geconfigureerd zoals in het volgende voorbeeld. Alleen de opdrachten die in dit document worden vermeld, zijn gevalideerd en worden ondersteund voor beheerde gateways. Configuraties die andere methoden omvatten (bijvoorbeeld TACACS of ISE) zijn niet gevalideerd en worden momenteel niet ondersteund.

aaa new-model aaa authentication login default local aaa authorization exec default local if-authenticated username test privilege 15 secret

Netwerkvereisten

-

Het IP-adres van de connector moet zich in hetzelfde netwerk bevinden als het netwerk dat is gekozen voor externe connectiviteit. Dit kan een privé-netwerkadres zijn, maar dan moet er wel HTTPS-toegang tot internet zijn.

Als u Virtual CUBE op Amazon Web Services (AWS) als uw lokale gateway gebruikt, raadpleeg dan Een secundair IP-adres koppelen voor Virtual CUBE op AWS voor stappen over het koppelen van een secundair IP-adres voor connectorgebruik.

-

Zorg dat u verbinding hebt met de Control Hub en on-premises apparaten om het inschrijvingsproces te voltooien.

-

URL's voor Webex-services:

-

*.ucmgmt.cisco.com

-

*.webex.com

-

*.wbx2.com

-

-

Transportprotocollen: Transport Layer Security (TLS) versie 1.2

-

Importeer het openbare IOS-certificeringsinstantiepakket. De certificaten die aan de gateway-vertrouwenspool zijn toegevoegd, worden gebruikt om toegang tot Webex-servers te verifiëren. Gebruik de volgende configuratieopdracht om de bundel te importeren.

crypto pki trustpool import url https://www.cisco.com/security/pki/trs/ios.p7b

-

Als u Virtual CUBE op AWS als uw lokale gateway gebruikt, voert u de volgende stappen uit op de AWS-interface om een secundair IP-adres te koppelen voor connectorgebruik.

Wij adviseren u deze activiteit uit te voeren tijdens een onderhoudsvenster.

Voordat u begint

-

Om Virtual CUBE op Amazon Web Services (AWS) te gebruiken als uw lokale gateway, moet u een secundair privé-IP-adres koppelen aan de gateway-interface. U kunt dit IP-adres gebruiken als het IP-adres van de connector.

-

Koppel een elastisch openbaar IP-adres aan het secundaire IP-adres, zodat het secundaire IP-adres openbaar beschikbaar is voor gateway-inschrijving.

-

Voor een succesvolle inschrijving moet het bijbehorende beveiligingsgroepsbeleid binnenkomend HTTPS-verkeer toestaan. U kunt dit verwijderen zodra de inschrijving is voltooid.

| 1 |

Ga naar Diensten > EC2 > Instantiesen selecteer het Cisco gateway-exemplaar. |

| 2 |

Klik in het venster Netwerkinterfaces op eth0. Er wordt een dialoogvenster weergegeven met gedetailleerde informatie over de eth0 interface. |

| 3 |

Klik op Interface-ID-waarde. |

| 4 |

Klik op Actiesen kies IP-adres beheren uit de vervolgkeuzelijst. |

| 5 |

Vouw eth0 uit en selecteer nieuw IP-adres toewijzen en bevestig de toewijzing. Noteer dit secundaire IP-adres. |

| 6 |

Klik op Acties en selecteer Adres koppelen uit de vervolgkeuzelijst. |

| 7 |

Kies een beschikbaar openbaar IP-adres uit de lijst Elastisch IP-adres. Controleer of het geselecteerde IP-adres overeenkomt met het secundaire IP-adres dat u hebt genoteerd. |

| 8 |

(Optioneel) Als u een openbaar IP-adres dat momenteel in gebruik is en is gekoppeld aan een andere elastische netwerkinterface (ENI), opnieuw wilt toewijzen, klikt u op Herkoppeling toestaan. |

| 9 |

Klik op Adres koppelen om het openbare IP-adres (Amazon Elastic IP) te koppelen aan het privé-IP-adres van de netwerkinterface. |

U kunt nu dit privé-IP-adres gebruiken als Connector-IP-adres tijdens de installatie van de Connector. Gebruik het overeenkomstige openbare IP-adres (Amazon Elastic IP-adres) voor registratie in de Control Hub.

Als u de gateway al aan de Control Hub hebt toegevoegd en de beheerconnector hebt geïnstalleerd, kunt u deze procedure overslaan. Ga naar stap 5 van Registreer de gateway bij de Control Hub om het registratieproces te voltooien.

| 1 | |

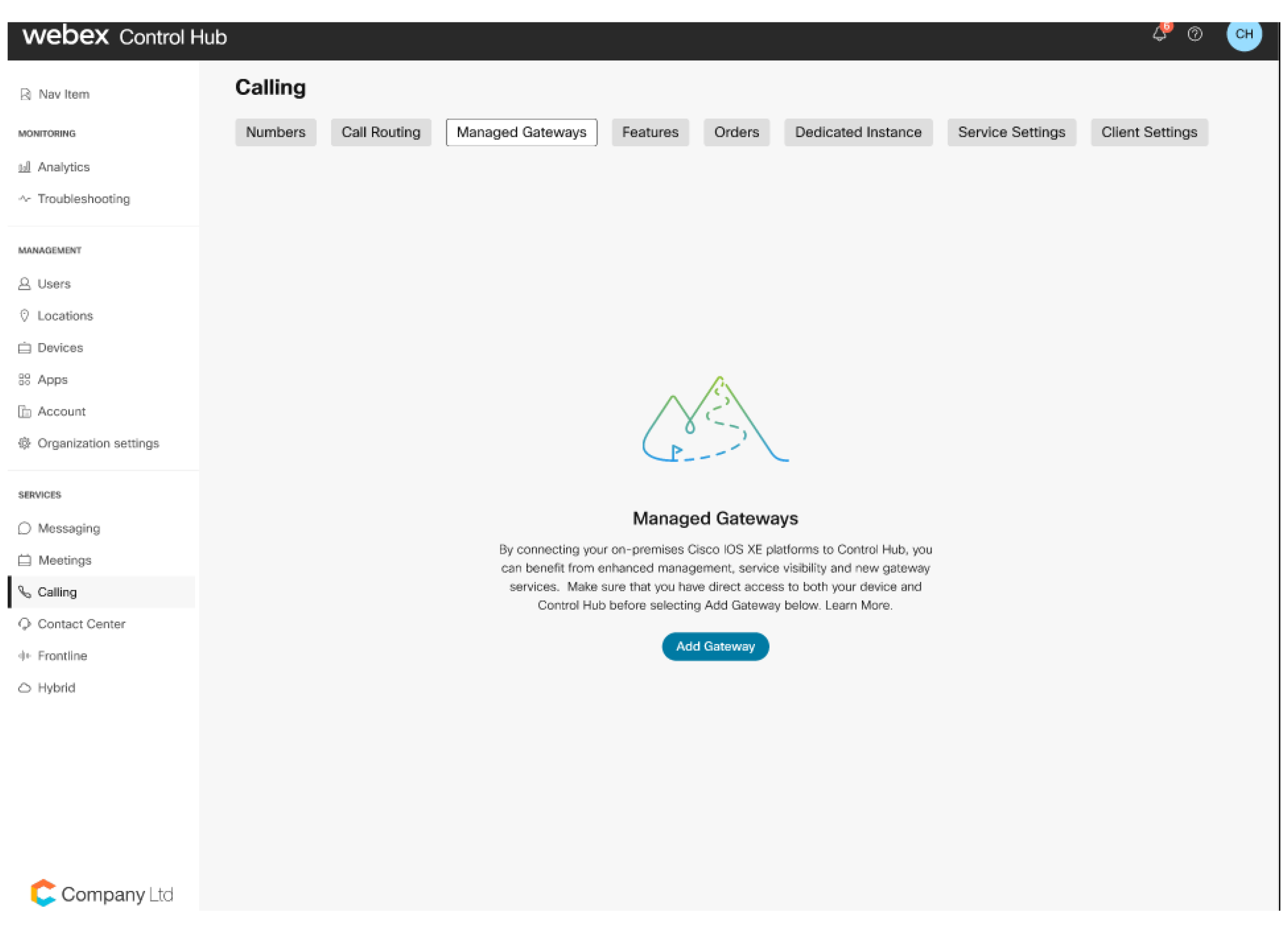

| 2 |

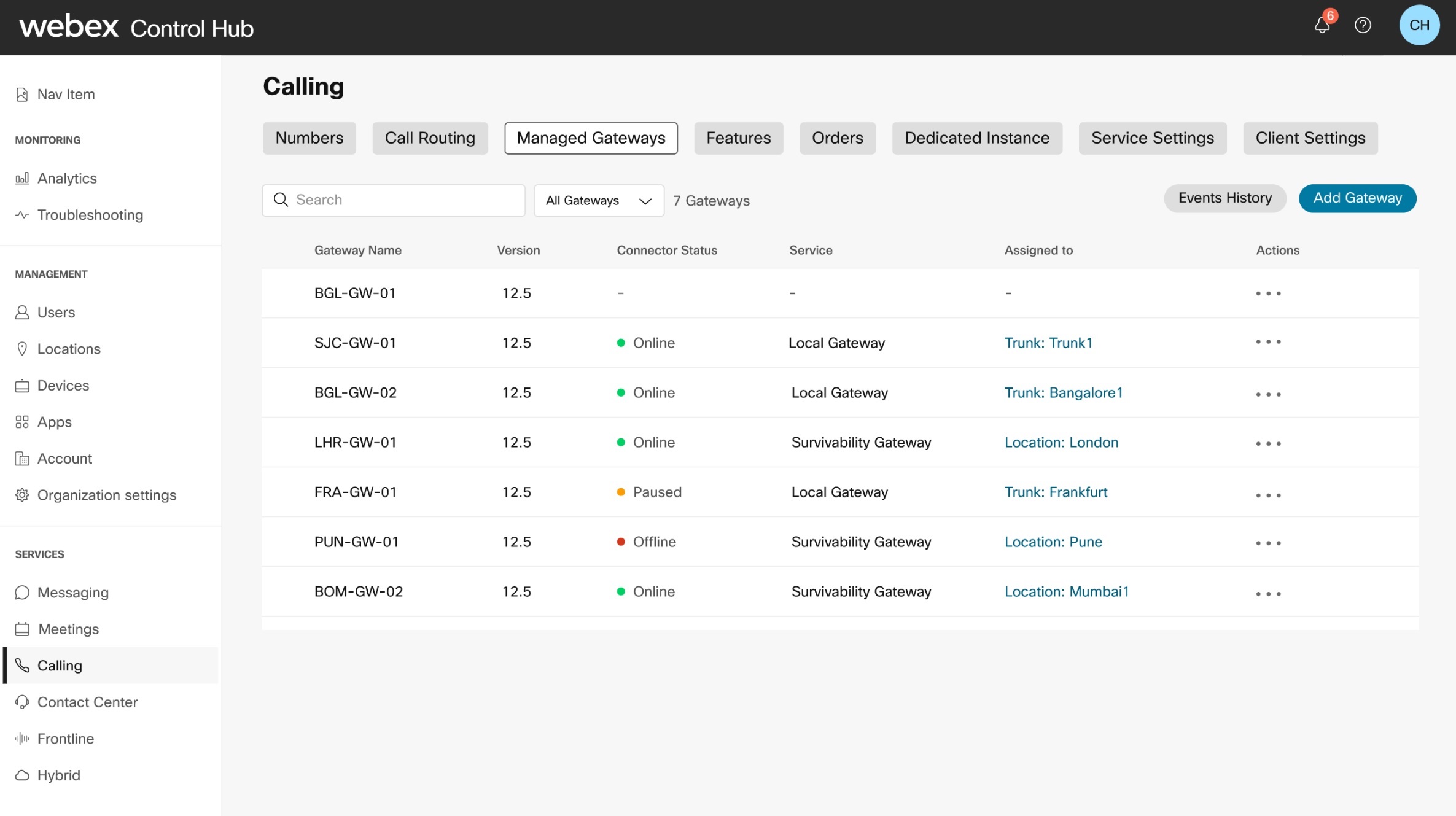

Ga naar SERVICES, klik op Calling en klik vervolgens op Managed Gateways. |

| 3 |

Klik op Gateway toevoegen. |

| 4 |

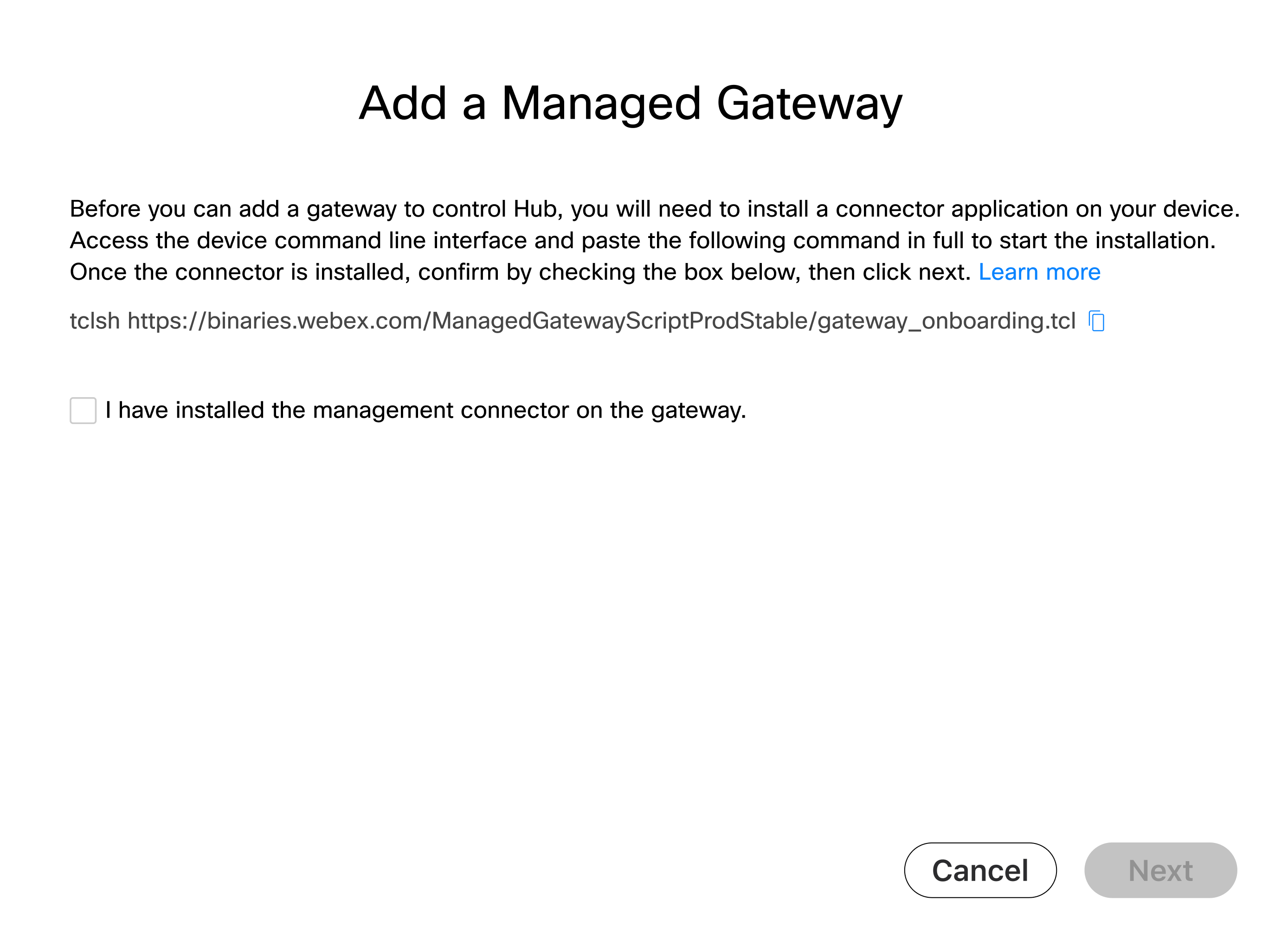

Kopieer de opdracht tclsh die wordt weergegeven in het venster Beheerde gateway toevoegen. U moet de opdracht uitvoeren op de gateway-CLI tijdens de installatieprocedure van de beheerconnector. |

De volgende stappen

U kunt het inschrijvingsproces hervatten in de Control Hub nadat de connector op de gateway is geïnstalleerd.

Voordat u doorgaat met de installatie van de beheerconnector, moet u ervoor zorgen dat u aan alle Vereistenvoldoet.

Voer het script uit

|

Meld u aan bij de gateway via een console of SSH-verbinding en plak vervolgens de volgende tekenreeks in de exec-opdrachtprompt van de router: tclsh https://binaries.webex.com/ManagedGatewayScriptProdStable/gateway_onboarding.tcl

|

Start de installatie

Als de connector nog niet is ingesteld, stuurt het script u naar het installatiemenu. Als de connector wel is ingesteld, stuurt het script u naar het startmenu.

| 1 |

Kies de interface die zich in hetzelfde netwerk bevindt als het adres dat is gereserveerd voor de connector.

|

| 2 |

Configureer de DNS-server die door de connector moet worden gebruikt. Standaard worden de servers gebruikt die in iOS zijn geconfigureerd.

Y is hier de standaardinvoer. Als u op Enterdrukt, wordt Y als invoer genomen. Gedetecteerde instellingen kunnen indien nodig worden overschreven: |

| 3 |

Als u een proxy nodig hebt om toegang te krijgen tot internet, voer dan de proxygegevens in wanneer u daarom wordt gevraagd. Als de gateway al met een proxy is geconfigureerd, worden de volgende gegevens standaard gebruikt. Typ n om deze instellingen indien nodig te overschrijven.

|

| 4 |

Configureer SNMP-trapinstellingen. Om meldingen naar de Cisco Webex-cloud te pushen, werkt het script het SNMP-trapconfiguratieniveau in de router bij als dit onder het meldingsniveau is ingesteld. Het systeem vraagt u om te bevestigen of u de SNMP-trapconfiguratie wilt wijzigen naar het meldingsniveau. Selecteer nom het huidige SNMP-trapconfiguratieniveau te behouden. |

| 5 |

Voer het IP-adres van de connector in.

|

| 6 |

Voer de gebruikersnaam en het wachtwoord in die de connector gebruikt om toegang te krijgen tot de NETCONF-interface van de router.

Voer het wachtwoord handmatig in. Kopiëren en plakken werkt mogelijk niet. Voer de gateway-inloggegevens in die u in het gedeelte Vereisten hebt opgegeven. De connector gebruikt de inloggegevens om toegang te krijgen tot de IOS NETCONF-interface van de router. Na de succesvolle installatie krijgt u het bericht "Cloud connector is succesvol geïnstalleerd"

U kunt het script afsluiten door op de optie 'q' te klikken nadat de installatie succesvol is uitgevoerd. Als er een installatie mislukt, kunt u de optie 'h' kiezen om instellingen te wijzigen, logs te verzamelen, enzovoort. Raadpleeg de sectie Activiteiten na de installatie voor meer informatie. Als u de installatie opnieuw wilt proberen, kunt u kiezen voor verwijdering en vervolgens het script opnieuw starten om de installatie nogmaals uit te voeren. U kunt het TCL-script op elk gewenst moment rechtstreeks starten (of opnieuw starten) met behulp van |

Voordat u begint

| 1 |

Controleer in de Control Hub de details van de geïnstalleerde gateway in het venster Beheerde gateway toevoegen. Als het venster niet wordt weergegeven, ga dan naar SERVICESen klik op Bellen. Klik op Beheerde gatewaysen klik vervolgens op Gateway toevoegen.  |

| 2 |

In het venster Beheerde gateway toevoegen vinkt u Ik heb de beheerconnector op de gateway geïnstalleerd aan en klikt u op Volgende. Zorg ervoor dat de connector succesvol is geïnstalleerd voordat u deze stap uitvoert.

|

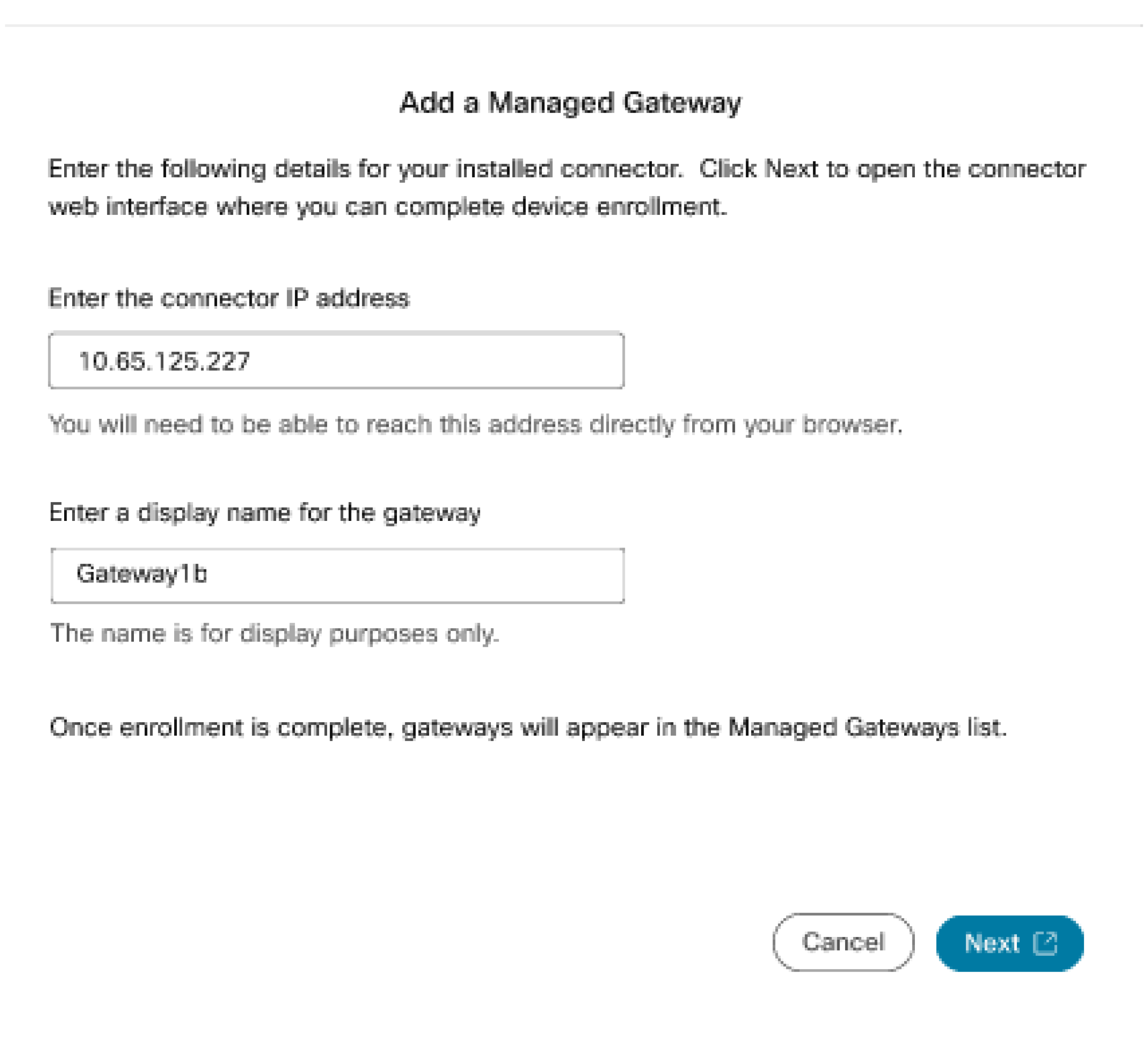

| 3 |

Voer in het scherm [ Beheerde gateway toevoegen het IP-adres van de connector in dat u tijdens de installatieprocedure van de connector hebt ingevoerd, en een gewenste weergavenaam voor de gateway.

|

| 4 |

Klik op Volgende.

Er wordt een browsertabblad geopend dat verbinding maakt met de connectorbeheerpagina op de router, zodat u de registratie kunt voltooien.

|

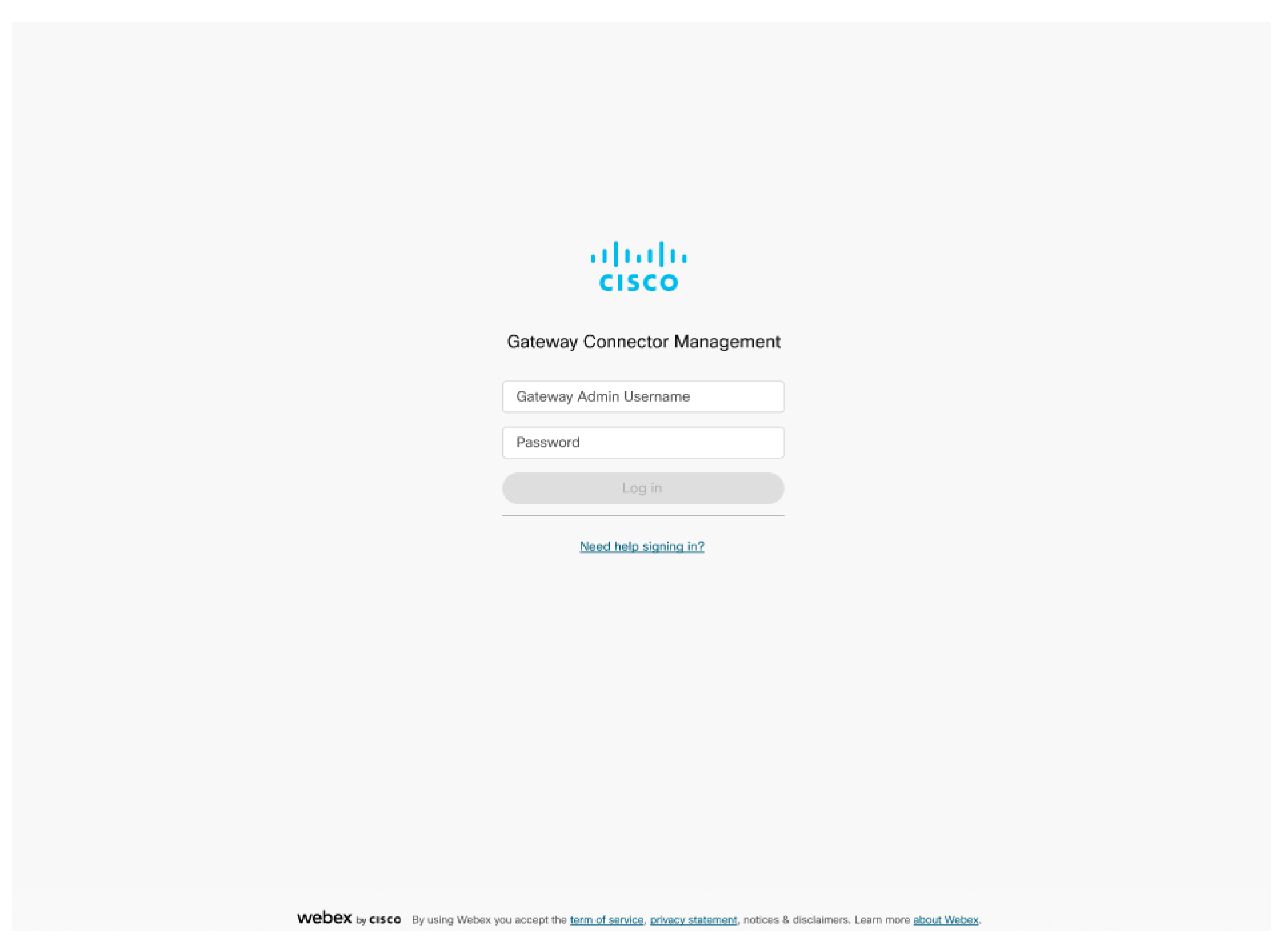

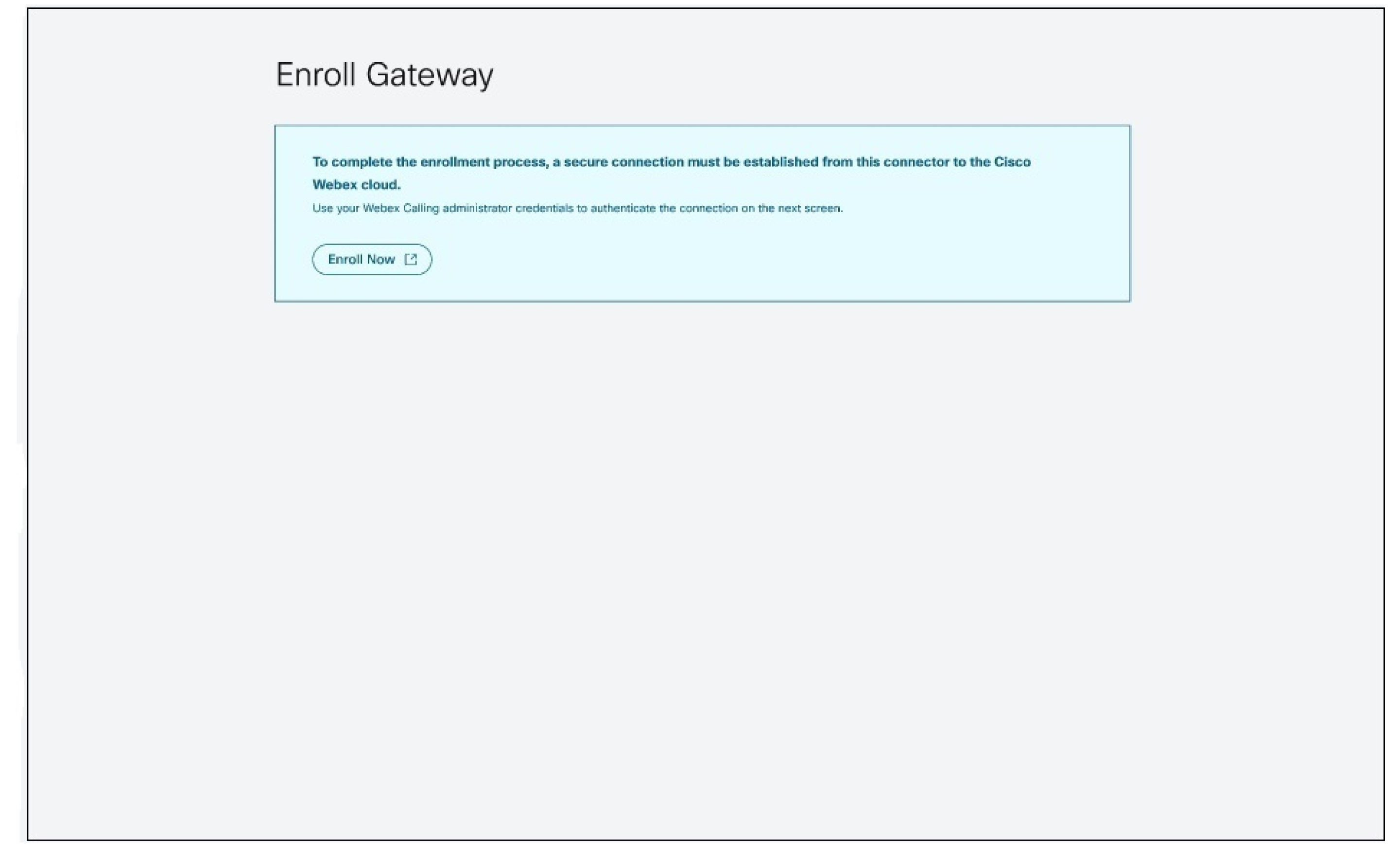

| 5 |

Om in te loggen, voert u de Gateway Admin-gebruikersnaam en het wachtwoord in die u hebt gebruikt tijdens de installatieprocedure van de connector, zoals vermeld in stap 6.

|

| 6 |

Klik op Nu registreren om een nieuw venster te openen voor het verifiëren van de connector bij de Webex-cloud. Zorg ervoor dat uw browser pop-ups toestaat.

|

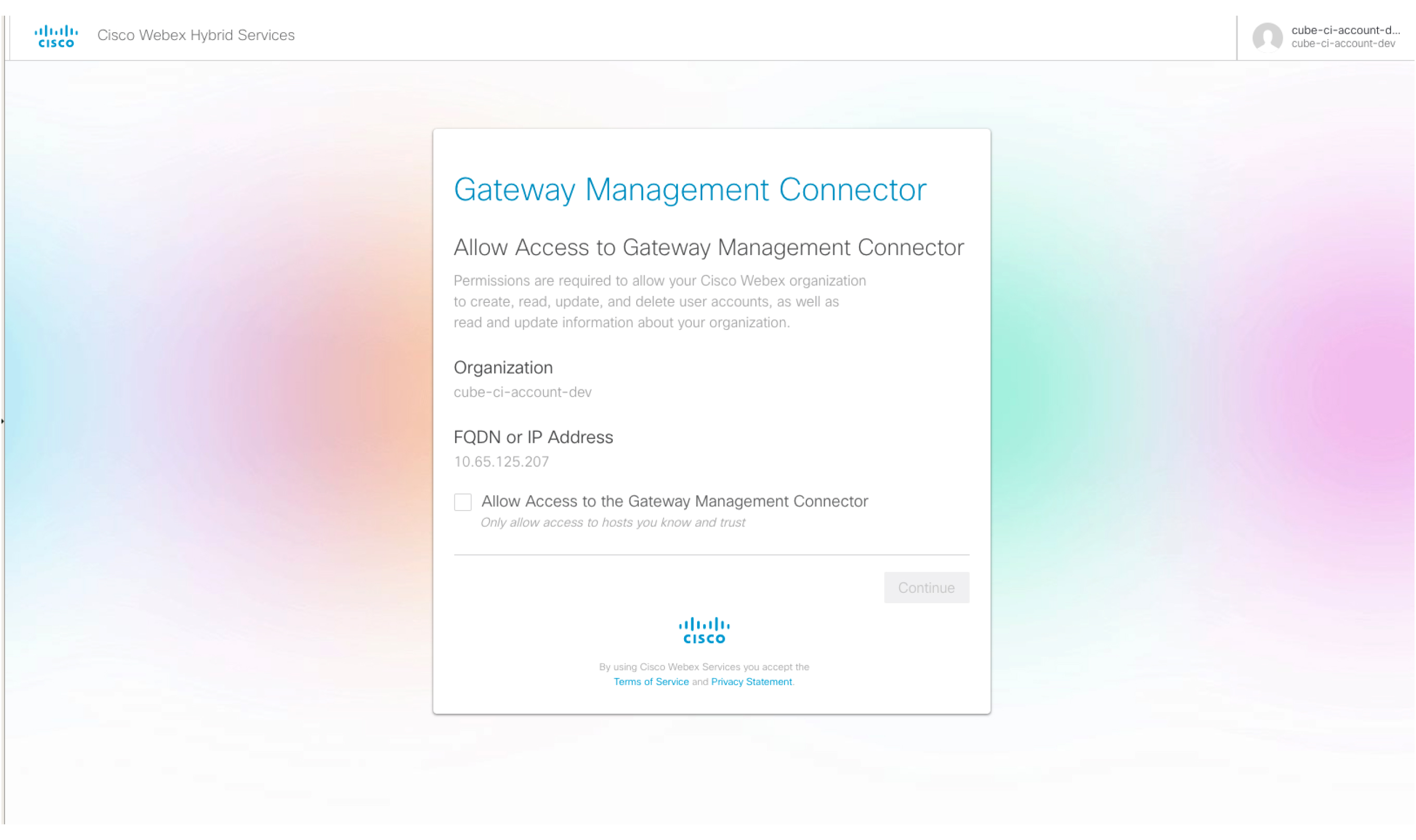

| 7 |

Meld u aan met een Webex-beheerdersaccount. |

| 8 |

Selecteer Toegang tot de Gateway Management Connector toestaan .

|

De algemene status van de connector die in de Control Hub wordt weergegeven, is afhankelijk van de status van de telemetrie- en beheerconnectoren op de Managed Gateway.

| Connectorstatussen in de Control Hub | Beschrijving |

|---|---|

| Online | Geeft aan dat de connector is verbonden met de Cisco Webex-cloud. |

| Offline | Geeft aan dat de connector Niet verbonden is met de Cisco Webex-cloud. |

| Onderbroken | Geeft aan dat de connector is aangesloten, maar tijdelijk is gepauzeerd. |

Connectoralarmen en -gebeurtenissen

In dit gedeelte worden de alarmen beschreven die worden gegenereerd in de telemetrieconnectormodule. De Telemetrie Connector stuurt alarmen naar de Cisco Webex-cloud. In de Control Hub, worden deze alarmen weergegeven.

U kunt de tracking-ID die op de pagina met gebeurtenisdetails wordt weergegeven, gebruiken om deze te correleren met de bijbehorende logboeken aan de connectorzijde.

De volgende tabel beschrijft de connectorgerelateerde berichten:

|

Aanhef |

Beschrijving |

Ernstniveau |

Oplossing |

|---|---|---|---|

|

Telemetriemodule gestart. |

Dit bericht wordt verzonden wanneer de Telemetriemodule functioneel is. |

Waarschuwen |

N.v.t. |

|

Telemetriemodule geüpgraded. |

Dit bericht wordt verzonden wanneer de telemetriemodule is geüpgraded van "old_version" naar "new_version". |

Waarschuwen |

N.v.t. |

|

NETCONF-verbindingsfout. |

Dit alarm wordt geactiveerd wanneer de telemetriemodule geen NETCONF-verbinding met de gateway tot stand kan brengen. |

Kritiek |

Verifieer of NETCONF is ingeschakeld op de gateway en of dit bereikbaar is vanaf de connector. Probeer de connectorcontainer uit te schakelen en in te schakelen. Als het probleem zich blijft voordoen, ga dan naar https://help.webex.com/contact, klik op Ondersteuningen dien een klacht in. |

|

NETCONF-authenticatiefout. |

Dit alarm wordt geactiveerd wanneer de telemetriemodule geen NETCONF-verbinding met de gateway tot stand kan brengen. |

Kritiek |

Controleer of de gebruikersnaam en het wachtwoord correct zijn geconfigureerd op de gateway. Probeer de connectorcontainer uit te schakelen en in te schakelen. Als het probleem zich blijft voordoen, ga dan naar https://help.webex.com/contact, klik op Ondersteuningen dien een klacht in. |

|

NETCONF SNMP-gebeurtenis-abonnement mislukt. |

Dit alarm wordt geactiveerd wanneer de Telemetriemodule geen NETCONF-abonnement kan maken voor SNMP-gebeurtenissen. |

Kritiek |

Controleer of NETCONF is ingeschakeld op de gateway en bereikbaar is in de connector. Probeer de connectorcontainer uit te schakelen en in te schakelen. Als het probleem zich blijft voordoen, ga dan naar https://help.webex.com/contact, klik op Ondersteuningen dien een klacht in. Voor meer informatie over het in- en uitschakelen, zie Activiteiten na de installatie. |

|

Het verzamelen van telemetriegegevens is mislukt. |

Dit alarm wordt geactiveerd wanneer de Telemetriemodule geen metrische gegevens van de gateway kan verzamelen via een NETCONF GET-query. |

Kritiek |

Verifieer of NETCONF is ingeschakeld op de gateway en of dit bereikbaar is vanaf de connector. Probeer de connectorcontainer uit te schakelen en in te schakelen. Als het probleem zich blijft voordoen, ga dan naar https://help.webex.com/contact, klik op Ondersteuningen dien een klacht in. Voor meer informatie over het in- en uitschakelen, zie Activiteiten na de installatie. |

|

Telemetriegatewayverbinding mislukt. |

Dit alarm wordt geactiveerd wanneer de connector geen websocketverbinding met de telemetriegateway tot stand kan brengen. |

Kritiek |

Controleer of de URL van de telemetriegateway (*.ucmgmt.cisco.com) staat op de toegestane lijst van de enterprise-firewall en is bereikbaar vanaf de gateway. Als het probleem zich blijft voordoen, ga dan naar https://help.webex.com/contact, klik op Ondersteuningen dien een klacht in. |

|

Fout bij verbinding van telemetriegateway via proxy. |

Dit alarm wordt geactiveerd wanneer de connector geen verbinding kan maken met de geconfigureerde proxy. |

Kritiek |

Controleer of de proxygegevens (IP-adres en poortreferenties) correct zijn geconfigureerd op de connector en of de proxy bereikbaar is. Als het probleem zich blijft voordoen, ga dan naar https://help.webex.com/contact, klik op Ondersteuningen dien een klacht in. |

Connector-inlog

De connectorstatussen van zowel beheer- als telemetrieconnectoren worden weergegeven op de pagina met connectordetails.

Meld u aan op de connectordetailspagina via https://<connector-ip-address>

Om in te loggen gebruikt u de inloggegevens die u tijdens de installatie heeft ingevoerd.

U kunt de connectorstatus ook controleren door te selecteren : Optie Statuspagina weergeven in het TCL-script. Zie Activiteiten na installatie.

Raadpleeg de tabellen om de statussen van de connectormodules te begrijpen.

Status van de beheerconnector

|

Status van de beheerconnector |

Connectiviteitsstatus |

Beschrijving |

|---|---|---|

|

Gaande |

Verbonden |

Geeft aan dat de connector zich in de status actief bevindt en dat het apparaat is verbonden met de Cisco Webex-cloud. |

|

Gaande |

Niet verbonden |

Geeft aan dat de connector zich in de status actief bevindt, maar dat het apparaat niet is verbonden met de Cisco Webex-cloud. |

|

Gaande |

Hartslag mislukt |

Geeft aan dat de connector zich in de status actief bevindt, maar dat de heartbeat is mislukt voor het geregistreerde apparaat. |

|

Gaande |

Inschrijving mislukt |

Geeft aan dat de connector zich in de status actief bevindt, maar dat de registratie van het apparaat bij de Cisco Webex-cloud is mislukt. |

Telemetrie connectorstatussen

|

Telemetrieconnectorstatussen |

Connectiviteitsstatus |

Beschrijving |

|---|---|---|

|

Niet geïnstalleerd |

Niet beschikbaar |

Geeft aan dat de telemetrieconnector niet is geïnstalleerd. |

|

Bezig met downloaden |

Niet beschikbaar |

Geeft aan dat het downloaden van de telemetrieconnector bezig is. |

|

Bezig met installeren |

Niet beschikbaar |

Geeft aan dat de installatie van de telemetrieconnector bezig is. |

|

Niet geconfigureerd |

Niet beschikbaar |

Geeft aan dat de installatie van de telemetrieconnector succesvol is, maar dat de services nog niet zijn gestart of geconfigureerd. |

|

Gaande |

Niet beschikbaar |

Geeft aan dat de telemetrieconnector actief is, maar dat er geen informatie beschikbaar is over de connectiviteit met de Cisco Webex-cloud. |

|

Gaande |

Verbonden |

Geeft aan dat de telemetrieconnector zich in de status actief bevindt en is verbonden met de Cisco Webex-cloud. |

|

Gaande |

Niet verbonden |

Geeft aan dat de telemetrieconnector zich in de status actief bevindt, maar niet is verbonden met de Cisco Webex-cloud. |

|

Gaande |

Hartslag mislukt |

Geeft aan dat de telemetrieconnector zich in de status actief bevindt en dat de telemetrie-heartbeat naar de Cisco Webex-cloud is mislukt. |

|

Uitgeschakeld |

Niet beschikbaar |

Geeft aan dat de telemetrieconnector zich in de onderhoudsmodus (uitgeschakelde status) bevindt en dat er geen informatie over de connectiviteit met de cloud beschikbaar is. |

|

Gestopt |

Verbinding verbroken |

Geeft aan dat de telemetrieconnector zich in de status gestopt bevindt (mogelijk gedeeltelijk of zowel de telemetrieservice als de WebSocket-brokerservices zijn gestopt) en dat deze geen verbinding heeft met de Cisco Webex-cloud. |

Lokaal beheer van de beheerconnector

Nadat u de connector succesvol hebt geïnstalleerd, kunt u Webex Calling gebruiken met uw gateway. Indien nodig kunt u een aantal connectorinstellingen bijwerken met behulp van de opties die beschikbaar zijn in het scriptmenu:

U kunt het script op elk gewenst moment opnieuw starten met de volgende opdracht: tclsh

bootflash:/gateway_connector/gateway_onboarding.tcl.

===============================================================

Webex Managed Gateway Connector

===============================================================

Options

s : Display Status Page

v : View and Modify Cloud Connector Settings

e : Enable Guestshell

d : Disable Guestshell

l : Collect Logs

r : Clear Logs

u : Uninstall Connector

q : Quit

===============================================================

Select an option from the menu:Weergavestatus

Gebruik de menuoptie s: Display Status Page. Het systeem geeft de status van verschillende connectormodules weer.

===============================================================

Webex Managed Gateway Connector

===============================================================

-------------------------------------------------------

*** Interface Status ***

-------------------------------------------------------

Interface IP-Address Status

-------------------------------------------------------

GigabitEthernet1 10.123.221.224 up

Connector 10.123.221.223 up

-------------------------------------------------------

*** App Status ***

-------------------------------------------------------

Service Status

-------------------------------------------------------

Guestshell RUNNING

Management Connector RUNNING

-------------------------------------------------------

===============================================================

Select option h for home menu or q to quit: q

Guestshell inschakelen

Schakel de cloudconnector in via de menuoptie e: Enable Guestshell. Hiermee verandert de status van de connector van INACTIVE naar ACTIVE.

Gastshell uitschakelen

Schakel de cloudconnector uit via de menuoptie d: Disable Guestshell. Hiermee verandert de status van de connector van ACTIVE naar INACTIVE.

Connector verwijderen

Verwijder de cloudconnector via de menuoptie u: Uninstall Connector. Hiermee worden alle gegevens in de Guestshell-container verwijderd en worden alle configuraties die betrekking hebben op de cloudconnector verwijderd.

Logboeken verzamelen

Verzamel de logs met behulp van de menuoptie l: Collect Logs. Nadat de logs zijn verzameld, geeft het systeem de locatie weer waar deze logs zijn opgeslagen.

Als u een actieve ondersteuningscase bij Cisco TAC hebt, kunt u de logboeken rechtstreeks aan uw serviceaanvraag toevoegen met de opdracht copy

bootflash:/guest-share/

scp://:@cxd.cisco.com.

Hieronder volgt een voorbeeldopdracht:

vcubeprod#copy bootflash:/guest-share/gateway_webex_cloud_logs_2022114090628.tar.gz scp://123456789:a1b2c3d4e5@cxd.cisco.comLogboeken wissen

Wis alle logbestanden op het apparaat met de menuoptie r: Clear Logs. Hiermee worden alle bestaande logboeken verwijderd, behalve de nieuwste logboeken van het TCL-script en de connectoren.

Cloud Connector-instellingen bekijken en wijzigen

Breng de volgende wijzigingen aan in de bestaande instellingen van een cloudconnector met behulp van de menuoptie v: View and Modify Cloud Connector Settings.

===============================================================

Webex Managed Gateway Connector

===============================================================

Script Version : 2.0.2

Hostname/IP Addr : 10.65.125.188

DNS Server(s) : 10.64.86.70

Gateway Username : lab

External Interface : GigabitEthernet1

Proxy Hostname/IP Addr : proxy-wsa.esl.cisco.com:80

===============================================================

Options

c : Update Gateway Credentials

e : Update External Interface

p : Update Proxy Details

n : Update DNS Server

k : Update Connector Package Verification Key

l : Modify log level for Cloud Connector

h : Go to home menu

q : Quit

===============================================================

Select an option from the menu: cGateway-referenties bijwerken

Werk de gebruikersnaam en het wachtwoord van de gateway bij met de menuoptie c: Update Gateway

Credentials.

Externe interface bijwerken

Wijzig de interface waaraan de connector is gekoppeld en het IP-adres van de connector met behulp van de menuoptie v: View and Modify Cloud Connector Settings.

Proxygegevens bijwerken

Met de menuoptie p: Update Proxy

Details kunt u de volgende taken uitvoeren:

-

i: Update Proxy IP and Port -

c: Update Proxy Credentials -

r: Remove Proxy Credentials -

a: Remove All Proxy Details -

h: Go to home menu

Verificatiesleutel voor het updaten van het connectorpakket

Als er zich een technisch probleem voordoet en de ondersteuningstechnicus vraagt om uw pakketverificatiesleutel te vervangen, uploadt u het nieuwe gateway-webex-connectors.gpg -bestand naar bootflash:/gateway_connector/ en gebruikt u de menuoptie k: Update

Connector Package Verification Key om te verifiëren.

Het logniveau voor de beheerconnector wijzigen

Wijzig het logniveau voor de connector met behulp van de menuoptie l: Modify log level for

Cloud Connector en selecteer vervolgens een van de volgende opties:

=====================================

Number Log Level

=====================================

1 DEBUG

2 INFO

3 WARNING

4 ERROR

5 CRITICAL

======================================

Uw gateway-instantie beheren:

-

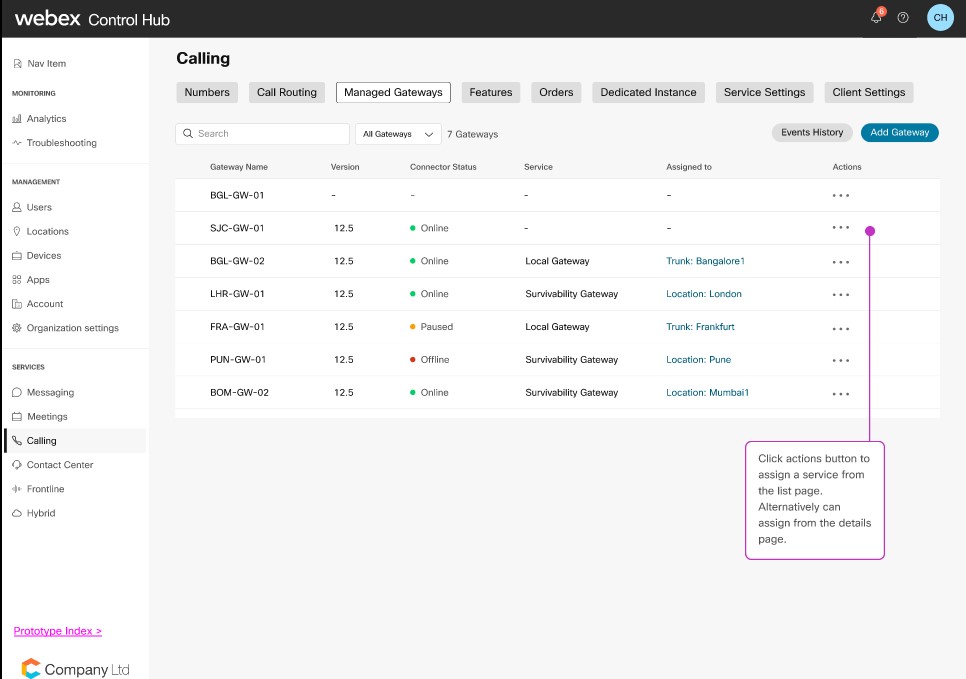

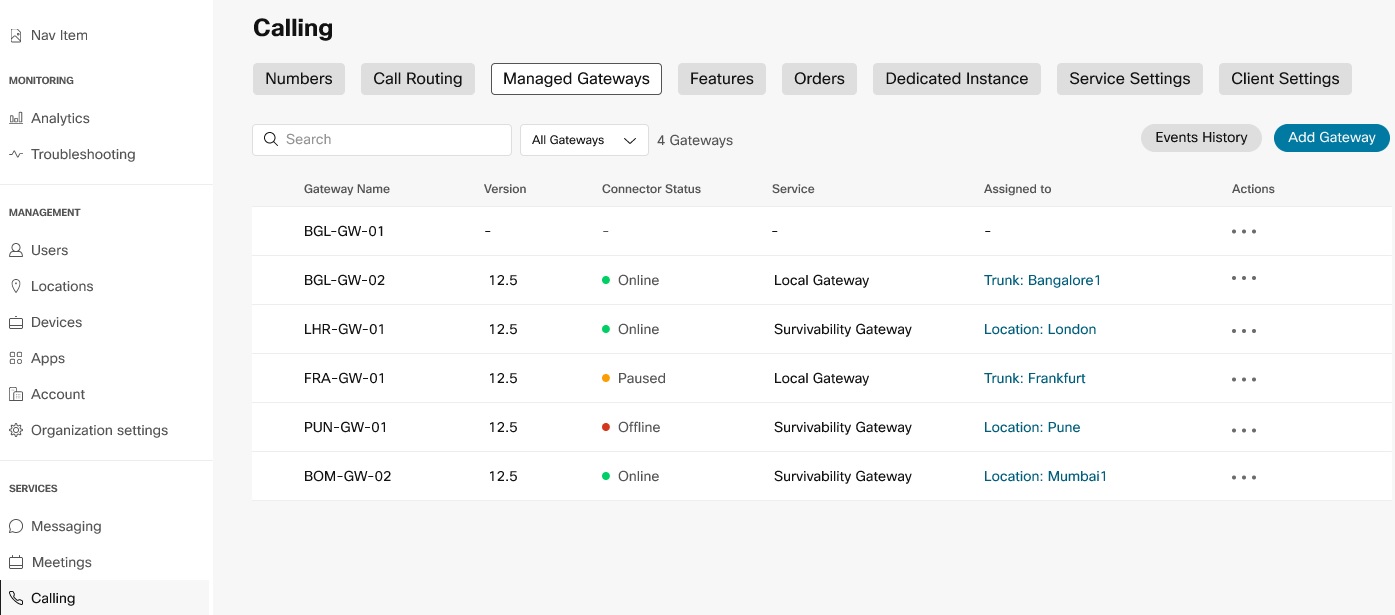

Ga naar SERVICES, klik op Callingen klik vervolgens op Managed Gateways.

-

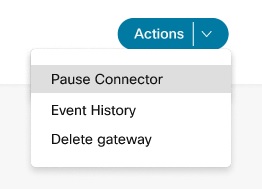

Klik voor het betreffende gateway-exemplaar op … in de kolom Acties en selecteer de betreffende actie.

Pauze- of hervatconnector

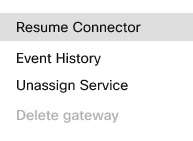

De Pauzeconnector geeft de beheerconnector de opdracht de telemetrieconnector te stoppen. U kunt deze optie gebruiken om de telemetrieconnector tijdelijk te stoppen terwijl u problemen met een gateway oplost. Wanneer u de connector pauzeert, werken services zoals configuratievalidatie niet. Gebruik de actie Connector hervatten om de telemetrieconnector opnieuw te starten.

| 1 |

Selecteer in het menu Acties de optie Connector pauzeren om uw beheerconnector te pauzeren. |

| 2 |

Om de connector te hervatten die u hebt gepauzeerd, klikt u op Connector hervatten in het menu Acties. |

Gebeurtenisgeschiedenis

Met de Control Hub registreert en toont u de gebeurtenisgeschiedenis voor uw beheerde gateways. Bekijk de details van een individuele gateway of de geconsolideerde details van al uw beheerde gateways.

| 1 |

Klik op Gebeurtenisgeschiedenis op de pagina Aanroepen voor de gebeurtenisdetails van al uw beheerde gateways.  |

| 2 |

Voor gebeurtenisdetails die specifiek zijn voor een gateway, klikt u op Gebeurtenisgeschiedenis in het menu Acties voor die gateway. |

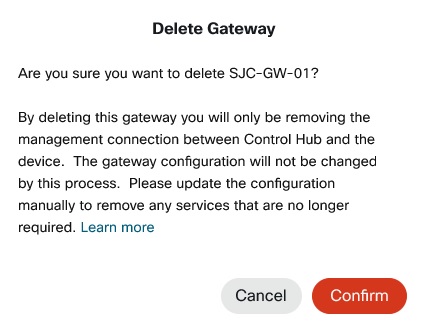

Gateway verwijderen

| 1 |

Klik in het menu Acties] op Gateway verwijderen om een van uw gateway-instanties te verwijderen. |

| 2 |

Klik op Bevestigen.  U kunt een gatewayinstantie met toegewezen services niet verwijderen. Maak eerst de toewijzing van de services ongedaan. |

Nadat de gateway is geregistreerd, kunt u de configuratie voortzetten via Services toewijzen aan beheerde gateways.