Registrer Cisco IOS-administrerte gatewayer til Webex Cloud

Tilbakemelding?

Tilbakemelding?Administrerte gatewayer

Å registrere Cisco IOS-gatewayene dine i kontrollhuben hjelper deg med å forenkle enhetsadministrasjonen og gir deg tilgang til nye Webex Calling-tjenester. Ettersom gatewayene opprettholder en forbindelse med kontrollhuben, kan du administrere og overvåke dem hvor som helst, sammen med resten av Webex Calling-enhetene dine. For å registrere en gateway må du installere et administrasjonskoblingsprogram og sørge for at det er en sikker forbindelse med Cisco Webex-skyen. Etter at du har opprettet denne tilkoblingen, kan du registrere gatewayen ved å logge på kontrollhuben.

Denne prosessen gjelder ikke for Cisco IOS Voice Gateways, for eksempel VG400, som administreres fullt ut som enheter i Control Hub.

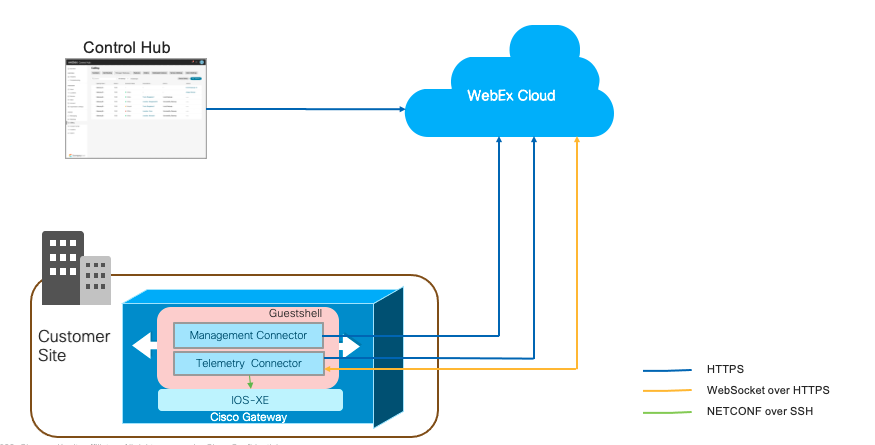

En liten koblingsapplikasjon, kjent som GuestShell, er ansvarlig for å opprette og vedlikeholde en forbindelse fra gatewayen til kontrollhuben. GuestShell- og koblingsapplikasjonene konfigureres og settes opp ved hjelp av et skript som kjøres på gatewayen fra Webex-skyen under registreringsprosessen.

For å forenkle installasjonsprosessen legger skriptet til en rekke nødvendige gateway-konfigurasjoner.

Gateway-koblinger er små applikasjoner som kjører i gateway-GuestShell for å opprettholde en forbindelse til kontrollhuben, koordinere hendelser og samle inn statusinformasjon. For mer informasjon om GuestShell, se GuestShell.

Gateway-kontaktene er installert på Cisco IOS XE GuestShell-containeren.

Det finnes to typer kontakter:

-

Administrasjonskobling

-

Telemetri-kontakt

Et interaktivt menydrevet TCL-skript hjelper med å sette opp GuestShell, samt installasjon og vedlikehold av administrasjonskoblingen.

Administrasjonskoblingen tar seg av gateway-registrering og livssyklusadministrasjon av telemetrikoblingen.

Etter at registreringen er fullført, laster administrasjonskoblingen ned og installerer den nyeste telemetrikoblingen.

Følgende grafikk viser hvordan de ulike komponentene kobles til i en Webex Calling-løsning:

Som en del av kjøringen av TCL-skriptet samles følgende informasjon inn fra brukeren:

-

Eksternt grensesnitt

-

DNS-serveradresser

-

Proxy-detaljer

-

IP-adresse for kontakten

-

Gateway-legitimasjon (brukernavn og passord)

TCL-skriptet utfører følgende konfigurasjoner:

-

Virtuell portgruppe – kreves for guestshell-konfigurasjon.

-

Gjesteskall

-

NETCONF Yang

-

SNMP Trap-konfigurasjon – kreves for varsler fra Cisco IOS XE.

-

IP-rute – For å rute koblingsrelatert trafikk gjennom en virtuell portgruppe.

TCL-skriptet utfører følgende konfigurasjoner:

!

interface VirtualPortGroup 0

ip unnumbered GigabitEthernet1

no mop enabled

no mop sysid

!

!

app-hosting appid guestshell

app-vnic gateway0 virtualportgroup 0 guest-interface 0

guest-ipaddress 10.65.125.227 netmask 255.255.255.128

app-default-gateway 10.65.125.142 guest-interface 0

app-resource profile custom

cpu 800

memory 256

persist-disk 500

name-server0 72.163.128.140

name-server1 8.8.8.8

!

!

netconf-yang

netconf-yang cisco-ia snmp-trap-control trap-list 1.3.6.1.4.1.9.9.41.2.0.1

netconf-yang cisco-ia snmp-community-string Gateway-Webex-Cloud

!

!

logging snmp-trap emergencies

logging snmp-trap alerts

logging snmp-trap critical

logging snmp-trap errors

logging snmp-trap warnings

logging snmp-trap notifications

!

!

snmp-server community Gateway-Webex-Cloud RO

snmp-server enable traps syslog

snmp-server manager

!

!

ip route 10.65.125.227 255.255.255.255 VirtualPortGroup0

!

For eksempelkonfigurasjonen:

-

GigabitEthernet1 er tilordnet som eksternt grensesnitt. IP-adressen til GigabitEthernet1 er 10.65.125.142.

-

Koblingens IP-adresse må være i samme nettverk som det som er valgt for ekstern tilkobling. Det kan være en privat nettverksadresse, men den må ha HTTPS-tilgang til internett.

-

TCL-skriptet sporer og lagrer konfigurasjonsendringene i oppstartskonfigurasjonen for Cisco IOS XE.

-

Som en del av avinstallasjonsprosessen fjerner TCL-skriptet konfigurasjonsendringene.

Før installasjon, husk at koblingsapplikasjonen ikke kan brukes med følgende:

- Cisco 1100 Integrated Services Router-plattformer

- Plattformer konfigurert i modus for høy tilgjengelighet (HA)

- Plattformer konfigurert i kontrollermodus for SD-WAN-nettverk

For Cisco IOS Voice Gateways som VG400 trenger du ikke å installere koblingsprogrammet. Du kan konfigurere og administrere den fullstendig via Kontrollhuben.

Vurder følgende når du konfigurerer ruteren for bruk med et koblingsprogram:

-

IOS XE bruker proxy ARP til å rute trafikk til gjesteskallet. Ikke konfigurer no ip proxy-arp -kommandoen for å deaktivere denne funksjonen.

-

Ikke bruk Network Address Translation (NAT) på plattformer som er konfigurert for et Cisco Unified Border Element (CUBE). Konfigurer derfor koblingsapplikasjonen med en rutbar IP-adresse. Det vil si at den ikke kan dele ruterens grensesnittadresse.

Klargjør enheten din for gateway-registrering:

-

Tilgang til kontrollhuben som organisasjonsadministrator

-

IP-adresse, brukernavn og passord for enhetene du vil konfigurere.

-

Cisco IOS XE-versjon:

-

Lokale gatewayer—Cisco IOS XE Bengaluru 17.6.1a eller nyere

-

Overlevelsesportaler – Cisco IOS XE Dublin 17.12.3 eller nyere

For anbefalte versjoner, se Cisco Software Research. Søk etter plattformen og velg en av de Foreslåtte utgivelsene.

-

-

Systemforutsetninger

-

Minimum ledig minne – 256 MB

-

Minimum diskplass – Harddisken (SSD) som er koblet til gatewayen som brukes til installasjon av kontakten, må ha 2000 MB ledig plass. Bootflash må også ha 50 MB ledig plass. Den brukes til å lagre logger og RPM-filer.

Hvis en harddisk ikke er koblet til gatewayen, brukes bootflash til installasjon av kontakten. Da må bootflash ha 2000 MB ledig plass.

-

Hvis oppstartsflashen til ruteren din er 4 GB og det er mindre enn 2 GB tilgjengelig kapasitet (minimumskapasiteten), slett alle binære IOS-avbildninger (.bin) bortsett fra det som kjører for øyeblikket. Frigjør ekstra plass etter at du har slettet filene.

Følgende er valgfrie trinn for å frigjøre plass på bootflash-disken. Utfør følgende trinn og endre oppstartsfilene til installasjonsmodus bare hvis:

-

Ruteren bruker den medfølgende oppstartsmodusen (oppstarter fra .bin).

-

.pkgs er ikke allerede pakket ut (installasjonsmodus).

Bruk følgende trinn for å utvide binærbildet og starte opp fra komponenter:

-

Opprett en ny katalog ved hjelp av.

mkdir bootflash:/image -

Utvid IOS binærbildet ved hjelp av.

request platform software package expand file bootflash:/.bin to bootflash:/image

-

I konfigurasjonsmodus fjerner du gjeldende oppstartsalternativer ved hjelp av.

no boot system -

Konfigurer en ny oppstartssetning:

boot system bootflash:/image/packages.conf. -

Gå ut av konfigurasjonsmodus, lagre konfigurasjonen og start datamaskinen på nytt.

-

Når ruteren har startet på nytt, bruk

show versiontil å bekrefte at ruteren startet opp frabootflash:/image/packages.conf. I så fall:-

Bekreft at

bootflash:/sysboot-katalogen er tom. -

Slett det gjenværende binære IOS-bildet.

-

Slett eventuelle kjernebilder ved hjelp av.

delete /f /r bootflash:/core/* -

Slett sporingsloggfiler ved hjelp av.

delete /f /r bootflash:/tracelogs/* -

Hvis det fortsatt ikke er nok diskplass, se gjennom de gjenværende filene i bootflash: og slett alle andre unødvendige filer, for eksempel logger og CDR-er.

-

-

En støttet Cisco-ruter, som er koblet til et nettverk med en sti til internett. Grunnkonfigurasjonen må ha følgende:

-

DNS-serveren er konfigurert til å løse opp offentlige domenenavn.

-

For å konfigurere DNS-serveren, bruk følgende kommando:

-

IP-navneserver <IP address>

-

-

HTTP-proxyserver hvis du vil nå internett via en proxy.

-

Gateway-legitimasjon: Koblingen krever lokal påloggingsinformasjon (brukernavn og passord) med tilgangsnivå 15 for å få tilgang til gatewayen via NETCONF-grensesnittet.

For å autentisere og autorisere NETCONF-tilgang, må du sørge for at standard aaa-lister er konfigurert som illustrert i følgende eksempel. Bare kommandoene som er oppført i dette dokumentet, er validert og støttes for administrerte gatewayer. Konfigurasjoner som involverer andre metoder (for eksempel TACACS eller ISE) har ikke blitt validert og støttes ikke for øyeblikket.

aaa new-model aaa authentication login default local aaa authorization exec default local if-authenticated username test privilege 15 secret

Forutsetninger for nettverket

-

Koblingens IP-adresse må være i samme nettverk som det som er valgt for ekstern tilkobling. Det kan være en privat nettverksadresse, men den må ha HTTPS-tilgang til internett.

Hvis du bruker Virtual CUBE på Amazon Web Services (AWS) som din lokale gateway, se Tilknytte en sekundær IP-adresse for Virtual CUBE på AWS for trinn om hvordan du tilknytter en sekundær IP-adresse for bruk av kobling.

-

Vær koblet til kontrollhuben og lokale enheter for å fullføre registreringsprosessen.

-

URL-er for Webex-tjenester:

-

*.ucmgmt.cisco.com

-

*.webex.com

-

*.wbx2.com

-

-

Transportprotokoller: Transport Layer Security (TLS) versjon 1.2

-

Importer den offentlige sertifikatmyndigheten for iOS. Sertifikatene som legges til i gateway-tillitsutvalget brukes til å bekrefte tilgang til Webex-servere. Bruk følgende konfigurasjonskommando for å importere pakken.

crypto pki trustpool import url https://www.cisco.com/security/pki/trs/ios.p7b

-

Hvis du bruker Virtual CUBE på AWS som din lokale gateway, utfør følgende trinn på AWS-grensesnittet for å tilknytte en sekundær IP-adresse for bruk av koblingen.

Vi anbefaler at du utfører denne aktiviteten i løpet av et vedlikeholdsvindu.

Før du begynner

-

For å bruke Virtual CUBE på Amazon Web Services (AWS) som din lokale gateway, må du knytte en sekundær privat IP-adresse til gateway-grensesnittet. Du kan bruke denne IP-adressen som koblingens IP-adresse.

-

Knytt en Elastisk offentlig IP-adresse til den sekundære IP-adressen, slik at den sekundære IP-adressen er offentlig tilgjengelig for gateway-registrering.

-

Den tilknyttede sikkerhetsgruppepolicyen må tillate innkommende HTTPS-trafikk for at registreringen skal være vellykket. Du kan fjerne dette når registreringen er fullført.

| 1 |

Gå til Tjenester > EC2 > Forekomster, og velg Cisco Gateway-forekomsten. |

| 2 |

I vinduet Nettverksgrensesnitt klikker du på eth0. En dialogboks viser detaljert informasjon om eth0 -grensesnittet. |

| 3 |

Klikk på Grensesnitt-ID-verdi. |

| 4 |

Klikk på Handlingerog velg Administrer IP-adresse fra rullegardinlisten. |

| 5 |

Utvid eth0 og velg tildel ny IP-adresse og bekreft tildelingen. Merk deg denne sekundære IP-adressen. |

| 6 |

Klikk på Handlinger og velg Tilknyttet adresse fra rullegardinlisten. |

| 7 |

Velg en tilgjengelig offentlig IP-adresse fra listen Elastisk IP-adresse. Bekreft at den valgte IP-adressen samsvarer med den sekundære IP-adressen du noterte. |

| 8 |

(Valgfritt) Hvis du vil tilordne en offentlig IP-adresse som er i bruk og er tilordnet et annet elastisk nettverksgrensesnitt (ENI), på nytt, klikker du på Tillat ny tilknytning. |

| 9 |

Klikk på Tilknytt adresse for å tilknytte den offentlige IP-adressen (Amazon elastic IP) til den private IP-adressen til nettverksgrensesnittet. |

Du kan nå bruke denne private IP-adressen som koblings-IP-adresse mens du installerer koblingen. Bruk den tilsvarende offentlige IP-adressen (Amazon elastisk IP-adresse) for registrering i kontrollhuben.

Hvis du allerede har lagt til gatewayen i kontrollhuben og har installert administrasjonskoblingen, kan du hoppe over denne prosedyren. Gå til trinn 5 av Registrer gatewayen til kontrollhuben for å fullføre registreringsprosessen.

| 1 |

Logg inn på Kontrollhub. |

| 2 |

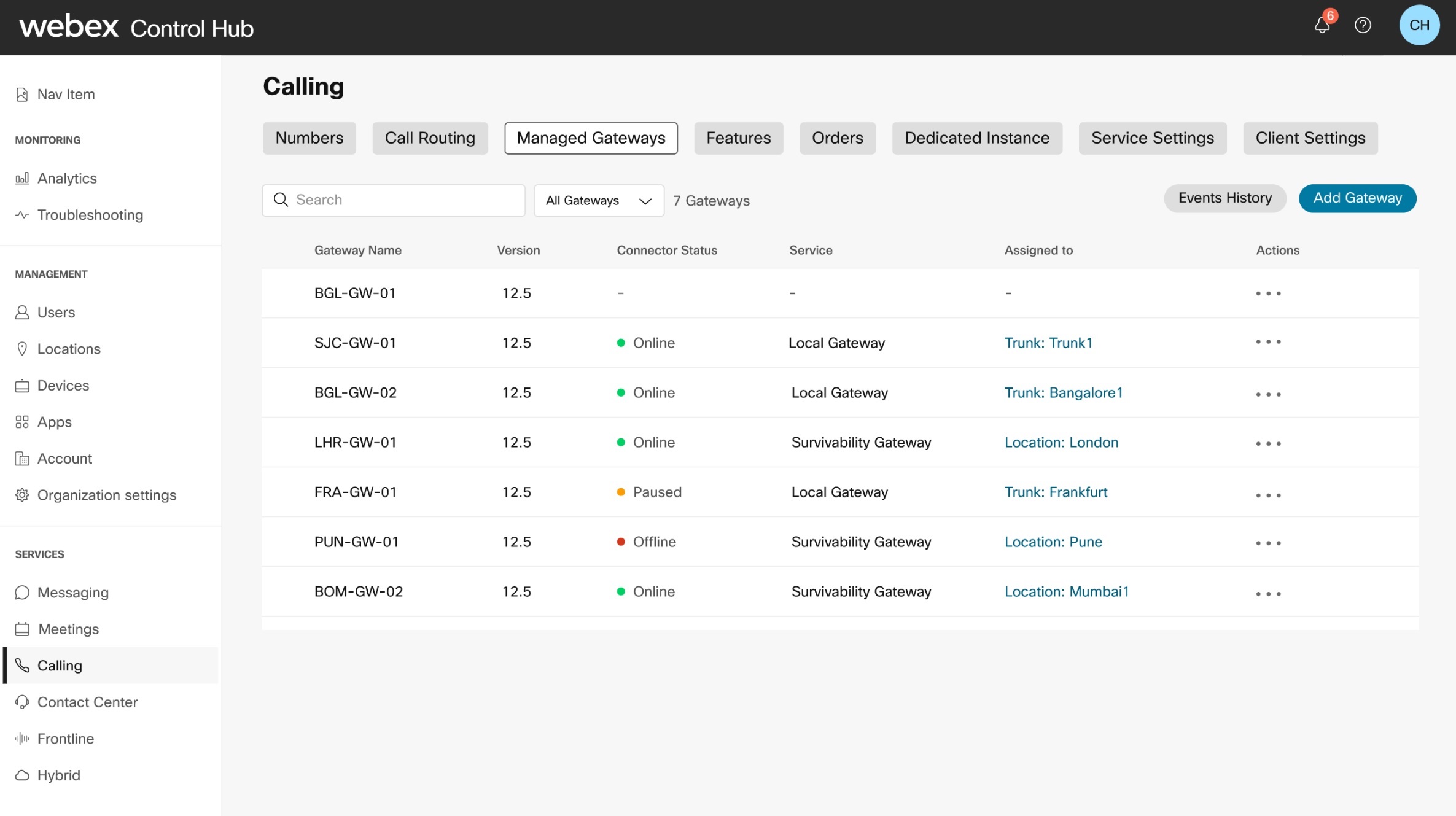

Gå til TJENESTER, klikk på Anrop og klikk deretter på Administrerte gatewayer. |

| 3 |

Klikk på Legg til gateway. |

| 4 |

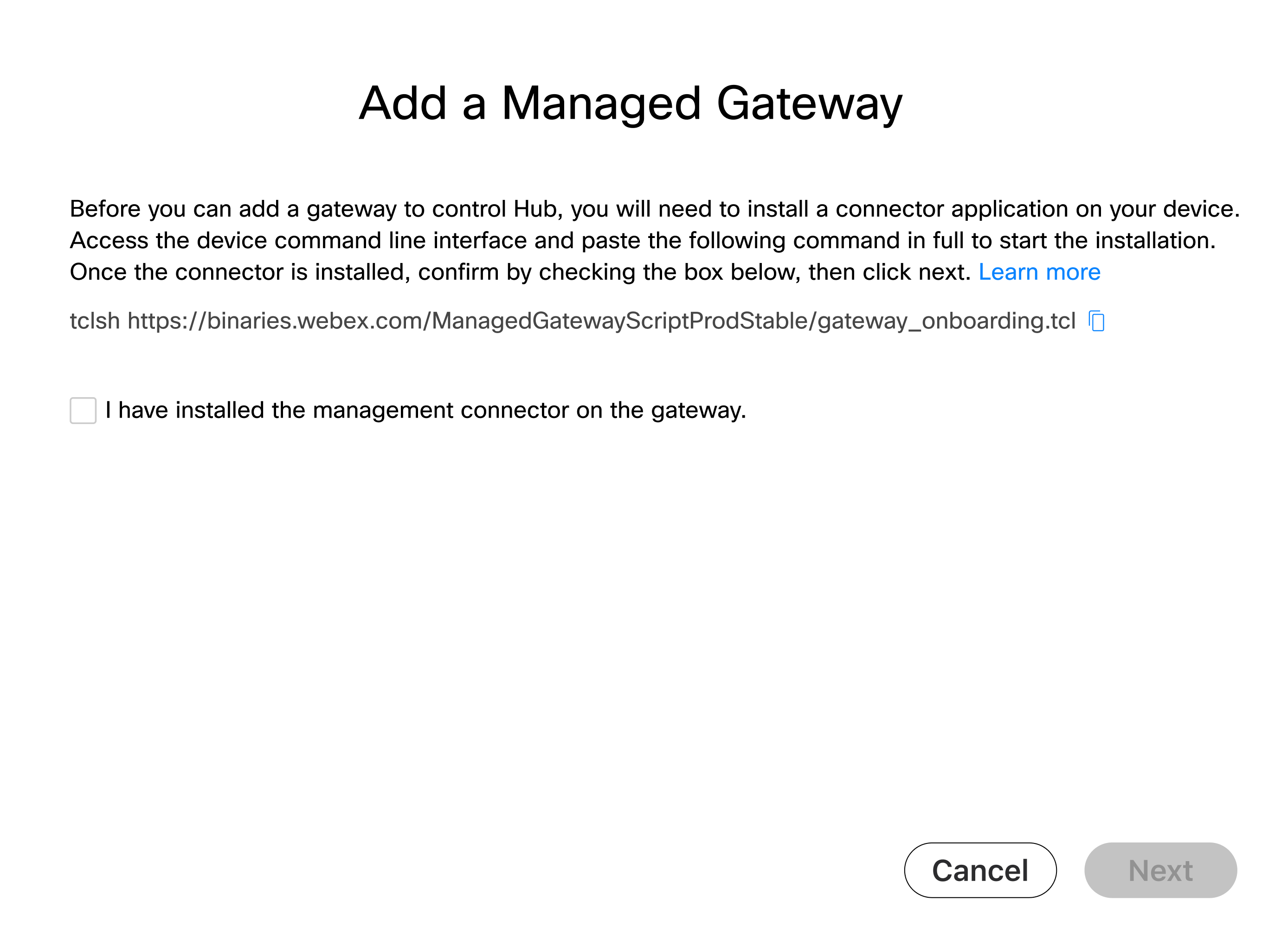

Kopier kommandoen tclsh som vises i vinduet Legg til en administrert gateway. Du må kjøre kommandoen på gateway-CLI-en under installasjonsprosedyren for administrasjonskoblingen. |

Hva du skal gjøre nå

Du kan gjenoppta registreringsprosessen i kontrollhuben etter at koblingen er installert på gatewayen.

Før du fortsetter med installasjonen av administrasjonskoblingen, må du sørge for at du oppfyller alle forutsetningene.

Kjør skriptet

|

Logg på gatewayen ved hjelp av en konsoll- eller SSH-tilkobling, og lim deretter inn følgende streng i router exec-kommandoprompten: tclsh https://binaries.webex.com/ManagedGatewayScriptProdStable/gateway_onboarding.tcl

|

Start installasjonen

Hvis koblingen ikke allerede er konfigurert, tar skriptet deg til installasjonsmenyen. Hvis koblingen er konfigurert, tar det deg til hovedmenyen.

| 1 |

Velg grensesnittet som er i samme nettverk som adressen som er reservert for kontakten.

|

| 2 |

Konfigurer DNS-serveren som skal brukes av koblingen. Bruk som standard serverne som er konfigurert i IOS.

Y er standardinndata her. Hvis du trykker Enter, tas Y som input. Oppdagede innstillinger kan overstyres om nødvendig: |

| 3 |

Hvis du trenger å bruke en proxy for å få tilgang til internett, skriver du inn proxy-detaljene når du blir bedt om det. Hvis gatewayen allerede er konfigurert med en proxy, brukes følgende detaljer som standard. Skriv inn n for å overstyre disse innstillingene, om nødvendig.

|

| 4 |

Konfigurer innstillinger for SNMP-feller. For å sende varsler til Cisco Webex-skyen oppdaterer skriptet SNMP-fellekonfigurasjonsnivået i ruteren hvis det er satt under varslingsnivået. Systemet ber deg bekrefte om du vil endre SNMP-fellekonfigurasjonen til varslingsnivået. For å beholde gjeldende SNMP-fellekonfigurasjonsnivå, velg n. |

| 5 |

Skriv inn IP-adressen til koblingen.

|

| 6 |

Skriv inn brukernavnet og passordet som koblingen bruker for å få tilgang til ruterens NETCONF-grensesnitt.

Skriv inn passordet manuelt. Kopier og lim inn fungerer kanskje ikke. Skriv inn gateway-legitimasjonen du identifiserte i delen Forutsetninger. Koblingen bruker påloggingsinformasjonen for å få tilgang til ruterens IOS NETCONF-grensesnitt. Du får meldingen «Cloud-koblingen er installert» etter at installasjonen er fullført.

Du kan avslutte skriptet ved å velge alternativet 'q' etter vellykket installasjon. Hvis det oppstår en installasjonsfeil, kan du velge «h»-alternativet for å endre innstillinger, samle inn logger og så videre. Se avsnittet Aktiviteter etter installasjon for mer informasjon. Hvis du vil prøve installasjonen på nytt, kan du velge avinstallering og deretter starte skriptet på nytt for å prøve installasjonen på nytt. Du kan starte (eller starte på nytt) TCL-skriptet direkte ved å bruke |

Før du begynner

| 1 |

I Kontrollhuben ser du etter detaljene om den installerte gatewayen i vinduet Legg til en administrert gateway. Hvis vinduet ikke vises, gå til TJENESTERog klikk på Ringer. Klikk på Administrerte gatewayer, og klikk deretter på Legg til gateway.  |

| 2 |

I vinduet Legg til en administrert gateway merker du av for Jeg har installert administrasjonskoblingen på gatewayen og klikker på Neste. Sørg for at kontakten er riktig installert før du utfører dette trinnet.

|

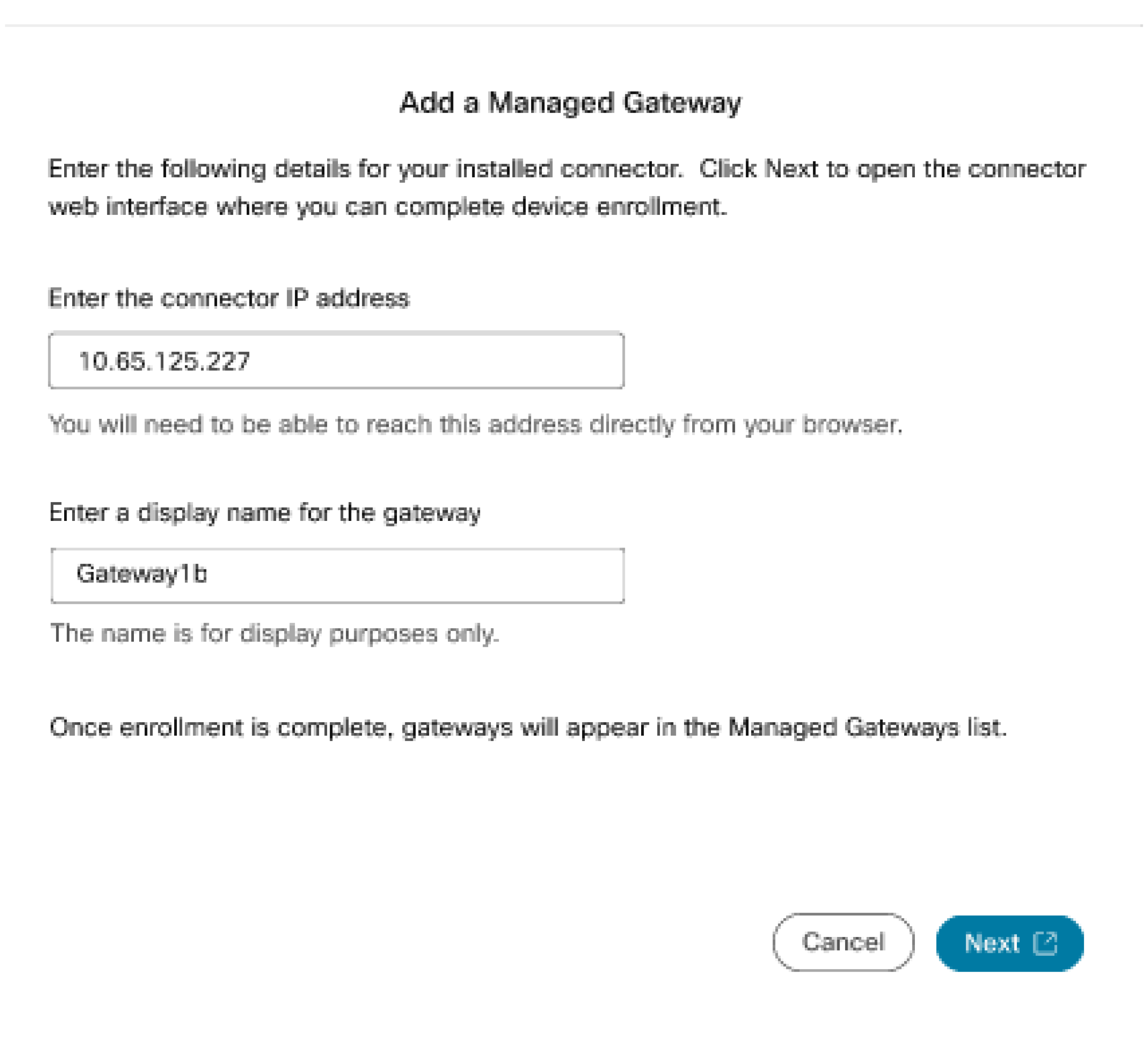

| 3 |

I skjermbildet Legg til en administrert gateway skriver du inn IP-adressen til koblingen som du anga under installasjonsprosedyren for koblingen, og et foretrukket visningsnavn for gatewayen.

|

| 4 |

Klikk på Neste.

En nettleserfane som kobler til siden for koblingsadministrasjon på ruteren åpnes, slik at du kan fullføre registreringen.

|

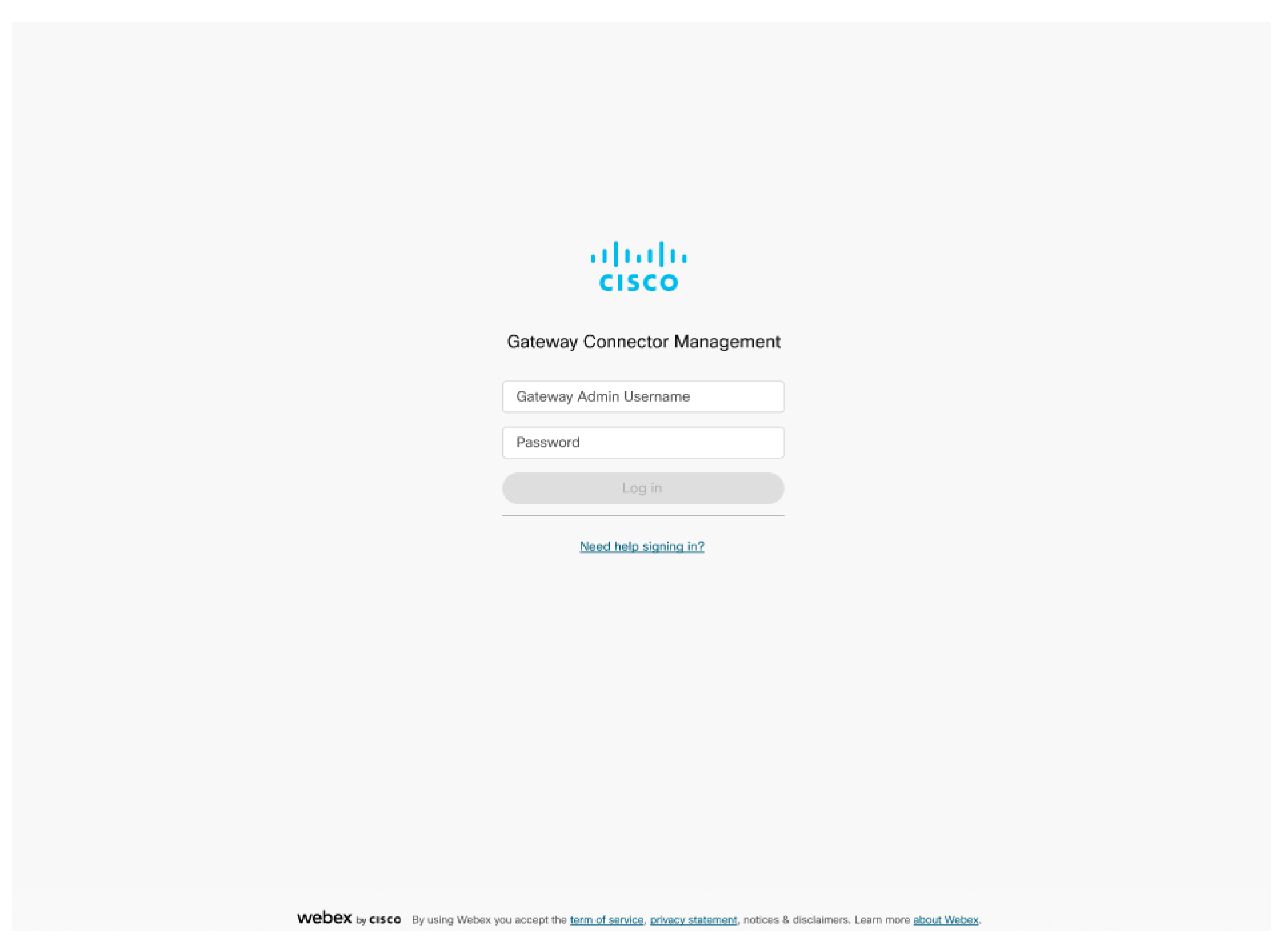

| 5 |

For å logge inn, skriv inn Gateway Admin-brukernavnet og passordet som du brukte under installasjonsprosedyren for koblingen, som er oppført i trinn 6.

|

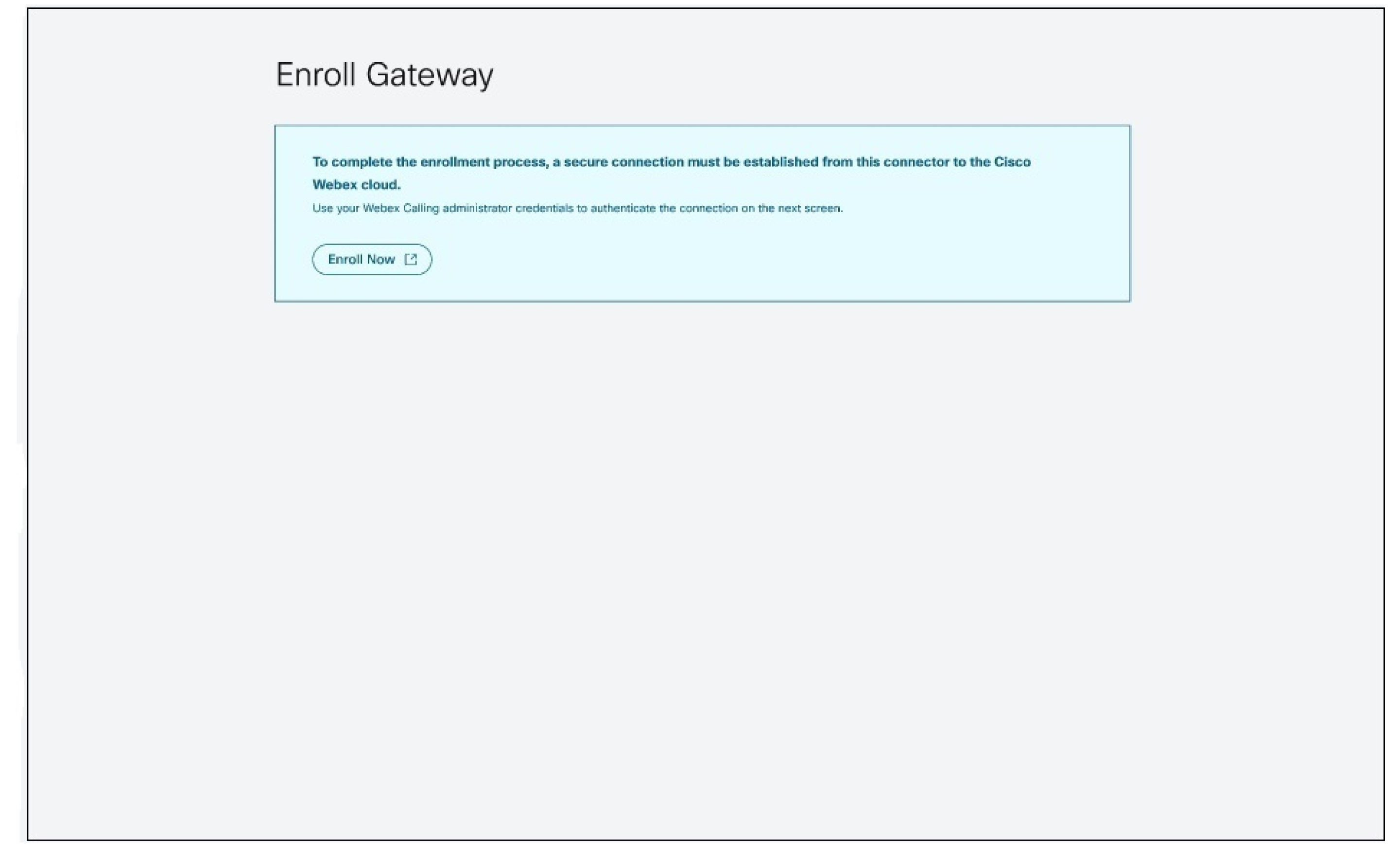

| 6 |

Klikk på Registrer deg nå for å åpne et nytt vindu for autentisering av koblingen til Webex-skyen. Sørg for at nettleseren din tillater popup-vinduer.

|

| 7 |

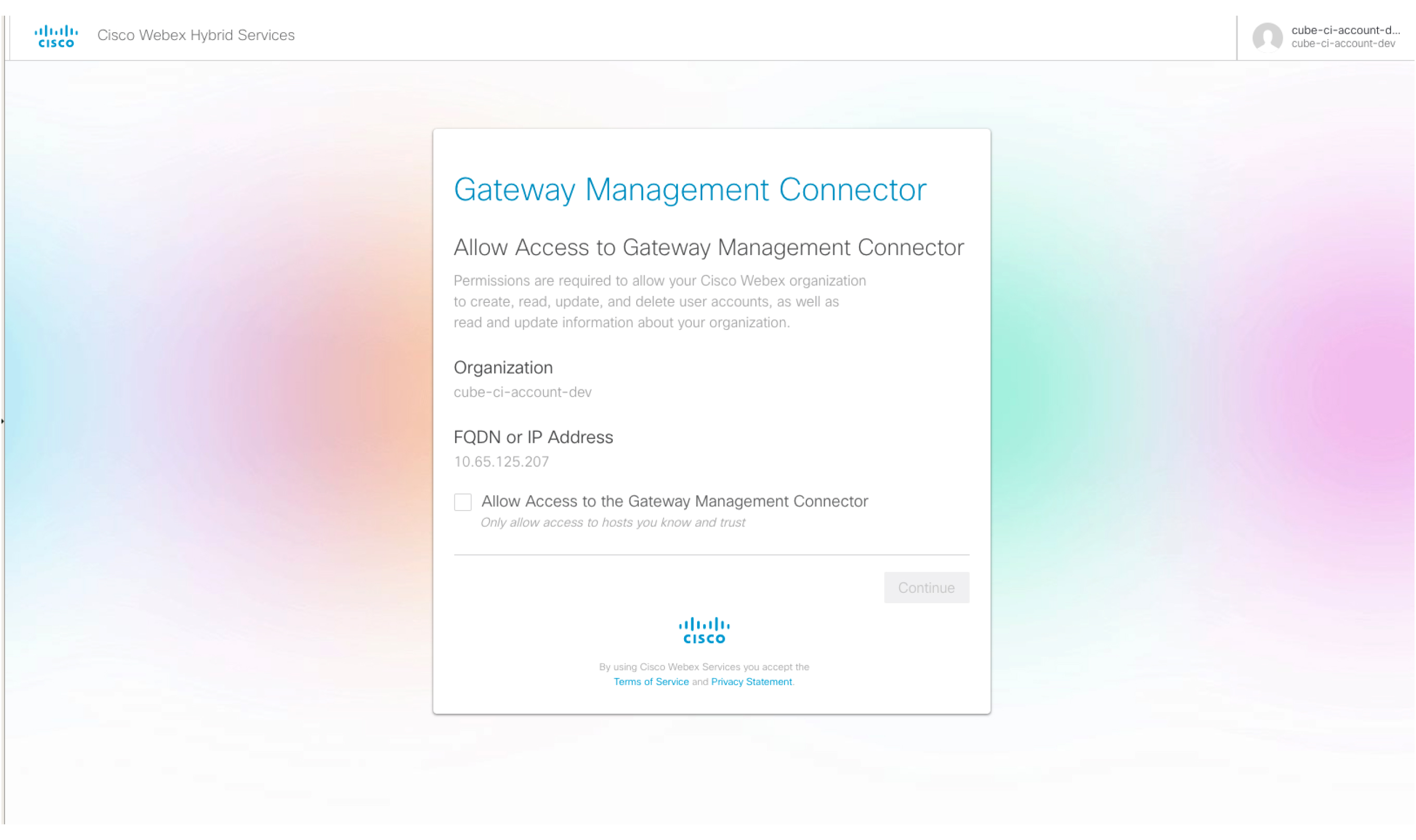

Logg på med en Webex-administratorkonto. |

| 8 |

Kryss av for Tillat tilgang til Gateway Management Connector .

|

Den generelle statusen til koblingen som vises i kontrollhuben, avhenger av tilstanden til telemetri- og administrasjonskoblingene på den administrerte gatewayen.

| Koblingstilstander i kontrollhuben | Beskrivelse |

|---|---|

| På nett | Indikerer at koblingen er Koblet til Cisco Webex-skyen. |

| Frakoblet | Indikerer at koblingen er Ikke koblet til Cisco Webex-skyen. |

| Pauset | Indikerer at kontakten er tilkoblet, men er midlertidig satt på pause . |

Koblingsalarmer og -hendelser

Denne delen beskriver alarmer som genereres i telemetri-kontaktmodulen. Telemetri-koblingen sender alarmer til Cisco Webex-skyen. I kontrollhuben, -siden viser disse alarmene.

Du kan bruke sporings-ID-en som vises på siden med hendelsesdetaljer for å korrelere med de tilsvarende loggene på koblingssiden.

Tabellen nedenfor beskriver meldingene knyttet til kontakten:

|

Tittel |

Beskrivelse |

Alvorlighetsgrad |

Løsning |

|---|---|---|---|

|

Telemetrimodulen er startet. |

Denne meldingen sendes når telemetrimodulen blir funksjonell. |

Varsle |

Ikke tillatt |

|

Telemetrimodulen er oppgradert. |

Denne meldingen sendes når telemetrimodulen er oppgradert fra «old_version» til «new_version». |

Varsle |

Ikke tillatt |

|

NETCONF-tilkoblingsfeil. |

Denne alarmen utløses når telemetrimodulen ikke klarer å opprette NETCONF-forbindelse til gatewayen. |

Kritisk |

Kontroller at NETCONF er aktivert på gatewayen og at den er tilgjengelig fra koblingen. Prøv å deaktivere og aktivere koblingsbeholderen. Hvis problemet vedvarer, gå til https://help.webex.com/contact, klikk på Støtteog søk en sak. |

|

NETCONF-autentiseringsfeil. |

Denne alarmen utløses når telemetrimodulen ikke klarer å opprette NETCONF-forbindelse til gatewayen. |

Kritisk |

Kontroller at brukernavnet og passordet er riktig konfigurert på gatewayen. Prøv å deaktivere og aktivere koblingsbeholderen. Hvis problemet vedvarer, gå til https://help.webex.com/contact, klikk på Støtteog søk en sak. |

|

Abonnementsfeil for NETCONF SNMP-hendelser. |

Denne alarmen utløses når telemetrimodulen ikke klarer å opprette et NETCONF-abonnement for SNMP-hendelser. |

Kritisk |

Kontroller at NETCONF er aktivert på gatewayen og at den er tilgjengelig i koblingen. Prøv å deaktivere og aktivere koblingsbeholderen. Hvis problemet vedvarer, gå til https://help.webex.com/contact, klikk på Støtteog søk en sak. Hvis du vil ha mer informasjon om hvordan du aktiverer og deaktiverer, kan du se Aktiviteter etter installasjon. |

|

Feil ved innsamling av telemetri-målinger. |

Denne alarmen utløses når telemetrimodulen ikke klarer å samle inn målinger fra gatewayen via en NETCONF GET-spørring. |

Kritisk |

Kontroller at NETCONF er aktivert på gatewayen og at den er tilgjengelig fra koblingen. Prøv å deaktivere og aktivere koblingsbeholderen. Hvis problemet vedvarer, gå til https://help.webex.com/contact, klikk på Støtteog søk en sak. Hvis du vil ha mer informasjon om hvordan du aktiverer og deaktiverer, kan du se Aktiviteter etter installasjon. |

|

Tilkoblingsfeil for telemetri-gateway. |

Denne alarmen utløses når koblingen ikke klarer å opprette en web-socket-tilkobling med telemetri-gatewayen. |

Kritisk |

Bekreft at URL-adressen til telemetri-gatewayen (*.ucmgmt.cisco.com) er i tillattelisten til bedriftens brannmur og kan nås fra gatewayen. Hvis problemet vedvarer, gå til https://help.webex.com/contact, klikk på Støtteog søk en sak. |

|

Feil i telemetri-gateway-tilkobling via proxy. |

Denne alarmen utløses når koblingen ikke klarer å opprette en forbindelse til den konfigurerte proxyen. |

Kritisk |

Kontroller at proxy-detaljene (IP-adresse og portlegitimasjon) er riktig konfigurert på koblingen, og at proxyen er tilgjengelig. Hvis problemet vedvarer, gå til https://help.webex.com/contact, klikk på Støtteog søk en sak. |

Connector-pålogging

Koblingsstatusene til både administrasjons- og telemetrikoblinger vises på koblingsdetaljsiden.

Logg inn på siden med koblingsdetaljer på https://<connector-ip-address>

For å logge inn, bruk påloggingsinformasjonen som ble oppgitt under installasjonen.

Du kan også sjekke kontaktens status ved å velge s : Vis statusside -alternativet i TCL-skriptet. Se Aktiviteter etter installasjon.

Se tabellene for å forstå tilstandene til kontaktmodulene.

Tilstander for administrasjonskobling

|

Tilstander for administrasjonskobling |

Tilkoblingsstatus |

Beskrivelse |

|---|---|---|

|

Løping |

Tilkoblet |

Indikerer at koblingen er i kjørende tilstand og at enheten er koblet til Cisco Webex-skyen. |

|

Løping |

Ikke tilkoblet |

Indikerer at koblingen er i kjørende tilstand, men enheten er ikke koblet til Cisco Webex-skyen. |

|

Løping |

Hjerteslag mislyktes |

Indikerer at kontakten er i kjørende tilstand, men hjerteslag mislyktes for den registrerte enheten. |

|

Løping |

Registreringen mislyktes |

Indikerer at koblingen er i kjørende tilstand, men registreringen av enheten til Cisco Webex Cloud mislyktes. |

Telemetri-kontaktens tilstander

|

Telemetri-kontaktens tilstander |

Tilkoblingsstatus |

Beskrivelse |

|---|---|---|

|

Ikke installert |

Ikke tilgjengelig |

Indikerer at telemetrikontakten ikke er installert. |

|

Laster ned |

Ikke tilgjengelig |

Indikerer at nedlastingen av telemetrikoblingen pågår. |

|

Installering |

Ikke tilgjengelig |

Indikerer at installasjonen av telemetrikontakten pågår. |

|

Ikke konfigurert |

Ikke tilgjengelig |

Indikerer at installasjonen av telemetri-koblingen er vellykket, men at tjenestene ikke har startet eller er konfigurert ennå. |

|

Løping |

Ikke tilgjengelig |

Indikerer at telemetri-koblingen kjører, men informasjon om tilkoblingen til Cisco Webex-skyen er ikke tilgjengelig. |

|

Løping |

Tilkoblet |

Indikerer at telemetri-koblingen er i kjørende tilstand og at den er koblet til Cisco Webex Cloud. |

|

Løping |

Ikke tilkoblet |

Indikerer at telemetri-koblingen er i kjørende tilstand, men den er ikke koblet til Cisco Webex Cloud. |

|

Løping |

Hjerteslag mislyktes |

Indikerer at telemetri-koblingen er i kjørende tilstand og at telemetri-pulsen til Cisco Webex Cloud mislyktes. |

|

Funksjonshemmet |

Ikke tilgjengelig |

Indikerer at telemetri-koblingen er i vedlikeholdsmodus (deaktivert tilstand) og at informasjon om tilkoblingen til skyen ikke er tilgjengelig. |

|

Stoppet |

Frakoblet |

Indikerer at telemetri-koblingen er i stoppet -tilstand (kan være delvis eller både telemetri-tjenesten og WebSocket-meglertjenestene er stoppet) og at den ikke er koblet til Cisco Webex-skyen. |

Lokal administrasjon av administrasjonskoblingen

Du kan bruke Webex Calling med gatewayen din etter at koblingen er installert. Om nødvendig kan du oppdatere en rekke koblingsinnstillinger ved hjelp av alternativene som er tilgjengelige i skriptmenyen:

Du kan starte skriptet på nytt når som helst ved å bruke følgende kommando: tclsh

bootflash:/gateway_connector/gateway_onboarding.tcl.

===============================================================

Webex Managed Gateway Connector

===============================================================

Options

s : Display Status Page

v : View and Modify Cloud Connector Settings

e : Enable Guestshell

d : Disable Guestshell

l : Collect Logs

r : Clear Logs

u : Uninstall Connector

q : Quit

===============================================================

Select an option from the menu:Vis status

Bruk menyalternativet s: Display Status Page. Systemet viser statusen til forskjellige koblingsmoduler.

===============================================================

Webex Managed Gateway Connector

===============================================================

-------------------------------------------------------

*** Interface Status ***

-------------------------------------------------------

Interface IP-Address Status

-------------------------------------------------------

GigabitEthernet1 10.123.221.224 up

Connector 10.123.221.223 up

-------------------------------------------------------

*** App Status ***

-------------------------------------------------------

Service Status

-------------------------------------------------------

Guestshell RUNNING

Management Connector RUNNING

-------------------------------------------------------

===============================================================

Select option h for home menu or q to quit: q

Aktiver gjesteskall

Aktiver skytilkoblingen ved hjelp av menyalternativet e: Enable Guestshell. Dette endrer statusen til koblingen fra INACTIVE til ACTIVE.

Deaktiver gjesteskall

Deaktiver skytilkoblingen ved hjelp av menyalternativet d: Disable Guestshell. Dette endrer statusen til koblingen fra ACTIVE til INACTIVE.

Avinstaller koblingen

Avinstaller skytilkoblingen ved hjelp av menyalternativet u: Uninstall Connector. Dette sletter alle dataene i Guestshell-beholderen og fjerner alle konfigurasjoner som er relatert til skykoblingen.

Samle inn logger

Samle inn loggene ved hjelp av menyalternativet l: Collect Logs. Systemet viser plasseringen der disse loggene er lagret etter at de er samlet inn.

Hvis du har en aktiv støttesak med Cisco TAC, kan du legge ved loggene direkte til tjenesteforespørselen din ved hjelp av kommandoen copy

bootflash:/guest-share/

scp://:@cxd.cisco.com.

Følgende er en eksempelkommando:

vcubeprod#copy bootflash:/guest-share/gateway_webex_cloud_logs_2022114090628.tar.gz scp://123456789:a1b2c3d4e5@cxd.cisco.comTøm logger

Fjern alle loggfiler på enheten ved hjelp av menyalternativet r: Clear Logs. Dette sletter alle eksisterende logger unntatt de nyeste loggene for TCL-skriptet og -koblingene.

Vise og endre innstillinger for Cloud Connector

Gjør følgende endringer i de eksisterende innstillingene til en skykobling ved hjelp av menyalternativet v: View and Modify Cloud Connector Settings.

===============================================================

Webex Managed Gateway Connector

===============================================================

Script Version : 2.0.2

Hostname/IP Addr : 10.65.125.188

DNS Server(s) : 10.64.86.70

Gateway Username : lab

External Interface : GigabitEthernet1

Proxy Hostname/IP Addr : proxy-wsa.esl.cisco.com:80

===============================================================

Options

c : Update Gateway Credentials

e : Update External Interface

p : Update Proxy Details

n : Update DNS Server

k : Update Connector Package Verification Key

l : Modify log level for Cloud Connector

h : Go to home menu

q : Quit

===============================================================

Select an option from the menu: cOppdater Gateway-legitimasjon

Oppdater brukernavn og passord for gatewayen ved hjelp av menyalternativet c: Update Gateway

Credentials.

Oppdater eksternt grensesnitt

Endre grensesnittet som koblingen er bundet til og koblingens IP-adresse ved hjelp av menyalternativet v: View and Modify Cloud Connector Settings.

Oppdater proxy-detaljer

Du kan utføre følgende oppgaver ved å bruke menyalternativet p: Update Proxy

Details :

-

i: Update Proxy IP and Port -

c: Update Proxy Credentials -

r: Remove Proxy Credentials -

a: Remove All Proxy Details -

h: Go to home menu

Oppdater bekreftelsesnøkkelen for koblingspakken

Hvis det oppstår et teknisk problem og supportteknikeren ber om å erstatte pakkeverifiseringsnøkkelen din, laster du opp den nye gateway-webex-connectors.gpg -filen til bootflash:/gateway_connector/ og bruker menyalternativet k: Update

Connector Package Verification Key for å bekrefte.

Endre loggnivået for administrasjonskoblingen

Endre loggføringsnivået for koblingen ved hjelp av menyalternativet l: Modify log level for

Cloud Connector, og velg deretter ett av følgende alternativer:

=====================================

Number Log Level

=====================================

1 DEBUG

2 INFO

3 WARNING

4 ERROR

5 CRITICAL

======================================

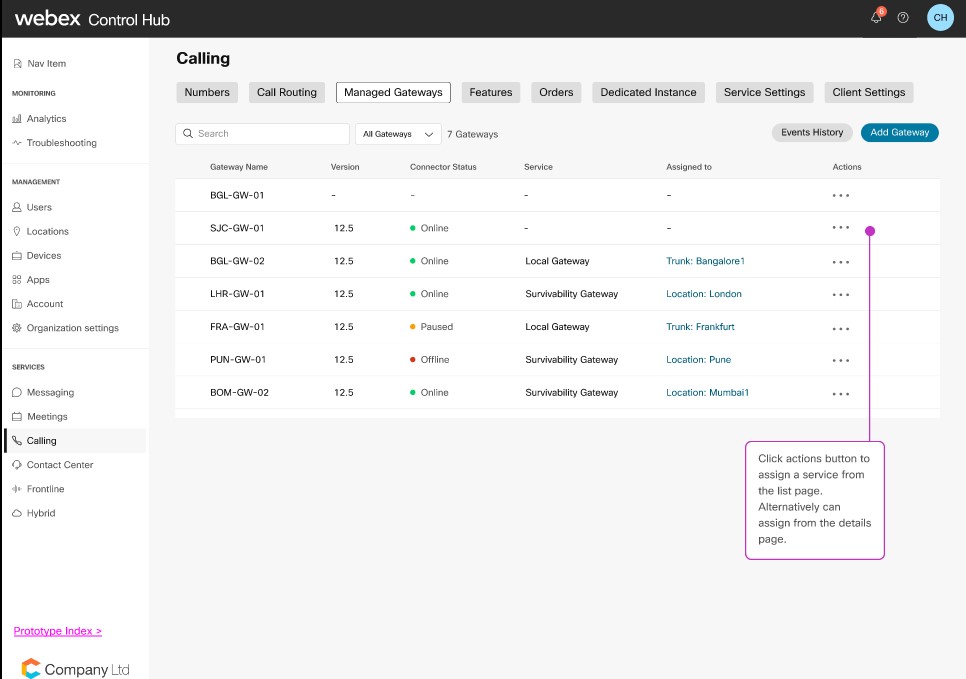

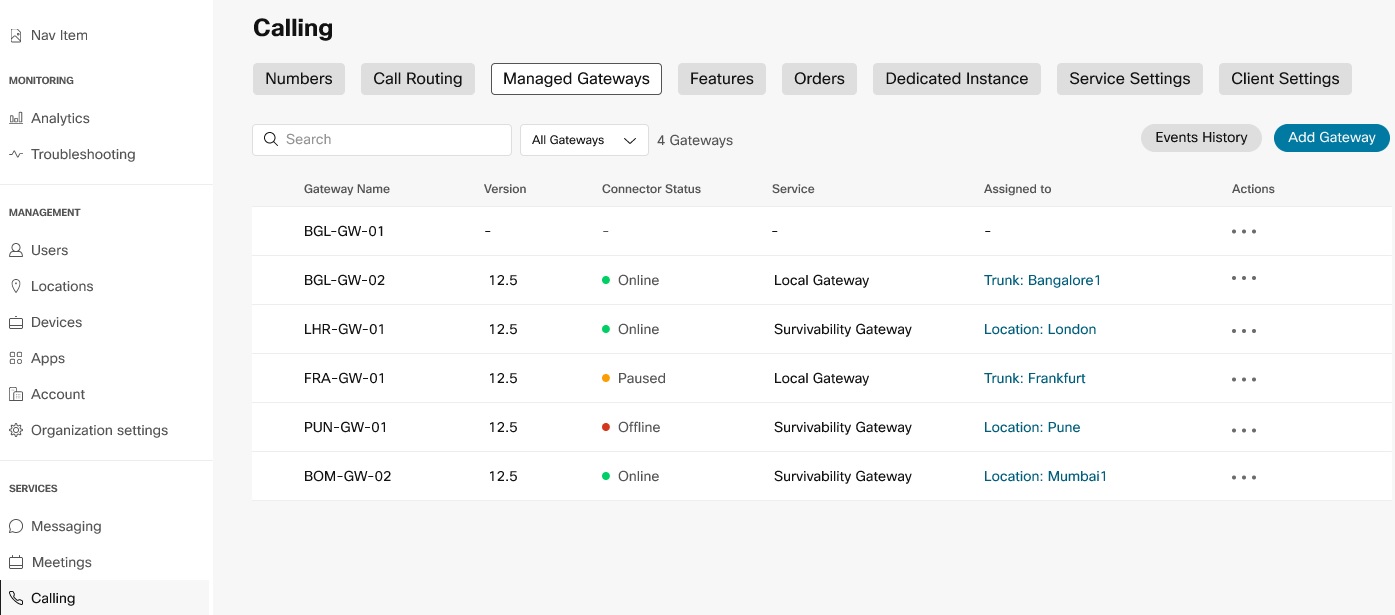

Slik administrerer du gateway-forekomsten din:

-

Logg inn på Kontrollhub.

-

Gå til TJENESTER, klikk på Anrop, og klikk deretter på Administrerte gatewayer.

-

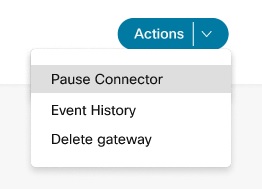

For den aktuelle gateway-forekomsten klikker du på … i kolonnen Handlinger og velger den aktuelle handlingen.

Sett koblingen på pause eller gjenoppta den

Pausekoblingen instruerer administrasjonskoblingen til å stoppe telemetrikoblingen. Du kan bruke dette alternativet til å stoppe telemetri-koblingen midlertidig mens du feilsøker eventuelle problemer med en gateway. Når du setter koblingen på pause, fungerer ikke tjenester som konfigurasjonsvalidering. Bruk handlingen Gjenoppta kobling for å starte telemetrikoblingen på nytt.

| 1 |

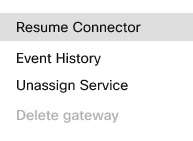

Fra menyen Handlinger velger du Pause kobling for å sette administrasjonskoblingen på pause. |

| 2 |

For å gjenoppta koblingen du satte på pause, klikk på Gjenoppta kobling i Handlinger -menyen. |

Hendelseshistorikk

Kontrollhuben registrerer og viser hendelseshistorikken for de administrerte gatewayene dine. Se detaljene for en enkelt gateway eller de samlede detaljene for alle dine administrerte gatewayer.

| 1 |

Klikk på Hendelseslogg på siden Anrop for å se hendelsesdetaljene for alle dine administrerte gatewayer.  |

| 2 |

For hendelsesdetaljer som er spesifikke for en gateway, klikk på Hendelseshistorikk i Handlinger -menyen for den gatewayen. |

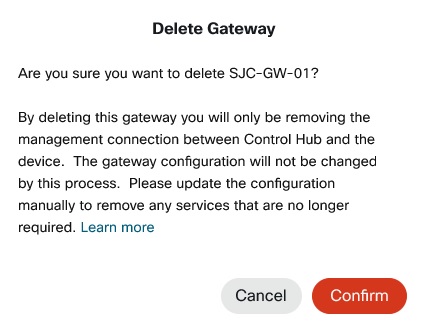

Slett gateway

| 1 |

Fra menyen Handlinger klikker du på Slett gateway for å slette en hvilken som helst av gateway-forekomstene dine. |

| 2 |

Klikk på Bekreft.  Du kan ikke slette en gateway-forekomst med tilordnede tjenester. Fjern tildelingen av tjenestene først. |

Etter at gatewayen er registrert, kan du fortsette konfigurasjonen på Tilordne tjenester til administrerte gatewayer.