Tilmeld Cisco IOS-administrerede gateways til Webex Cloud

Har du feedback?

Har du feedback?Administrerede gateways

Tilmelding af dine Cisco IOS-gateways til Control Hub hjælper dig med at forenkle enhedsadministrationen og giver dig adgang til nye Webex Calling-tjenester. Da gatewaysene opretholder en forbindelse til Control Hub, kan du administrere og overvåge dem hvor som helst, sammen med resten af dine Webex Calling-enheder. For at tilmelde en gateway skal du installere et administrationsforbindelsesprogram og sørge for, at der er en sikker forbindelse til Cisco Webex Cloud. Når du har oprettet denne forbindelse, kan du tilmelde gatewayen ved at logge ind på Control Hub.

Denne proces gælder ikke for Cisco IOS Voice Gateways, f.eks. VG400, som administreres fuldt ud som enheder i Control Hub.

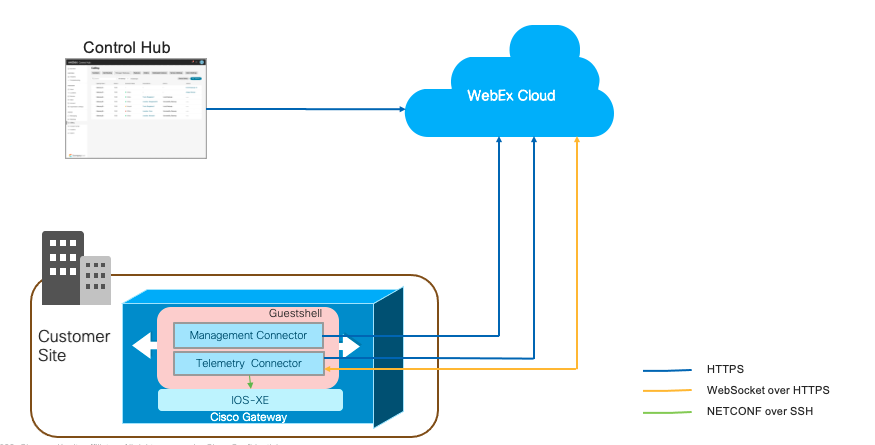

En lille forbindelsesapplikation, kendt som GuestShell, er ansvarlig for at etablere og vedligeholde en forbindelse fra gatewayen til Control Hub. GuestShell- og Connector-applikationerne konfigureres og konfigureres ved hjælp af et script, der køres på gatewayen fra Webex Cloud under tilmeldingsprocessen.

For at forenkle installationsprocessen tilføjer scriptet en række nødvendige gateway-konfigurationer.

Gateway-forbindelser er små applikationer, der kører i gatewayens GuestShell for at opretholde en forbindelse til Control Hub, koordinere hændelser og indsamle statusoplysninger. For mere information om GuestShell, se GuestShell.

Gateway-forbindelserne er installeret på Cisco IOS XE GuestShell-containeren.

Der er to typer stik:

-

Administrationsforbindelse

-

Telemetri-stik

Et interaktivt menudrevet TCL-script hjælper med at konfigurere GuestShell samt installation og vedligeholdelse af administrationsforbindelsen.

Administrationsforbindelsen håndterer gateway-tilmelding og livscyklusstyring af telemetri-forbindelsen.

Efter vellykket tilmelding downloader og installerer administrationsforbindelsen den nyeste telemetriforbindelse.

Følgende grafik viser, hvordan de forskellige komponenter forbindes i en Webex Calling-løsning:

Som en del af udførelse af TCL-scriptet indsamles følgende oplysninger fra brugeren:

-

Ekstern grænseflade

-

DNS-serveradresser

-

Proxy-oplysninger

-

Stikens IP-adresse

-

Gateway-legitimationsoplysninger (brugernavn og adgangskode)

TCL-scriptet udfører følgende konfigurationer:

-

Virtuel portgruppe – påkrævet til guestshell-konfiguration.

-

Gæsteshell

-

NETCONF Yang

-

SNMP Trap-konfiguration – påkrævet for meddelelser fra Cisco IOS XE.

-

IP-rute – Til at dirigere forbindelsesrelateret trafik via en virtuel portgruppe.

TCL-scriptet udfører følgende konfigurationer:

!

interface VirtualPortGroup 0

ip unnumbered GigabitEthernet1

no mop enabled

no mop sysid

!

!

app-hosting appid guestshell

app-vnic gateway0 virtualportgroup 0 guest-interface 0

guest-ipaddress 10.65.125.227 netmask 255.255.255.128

app-default-gateway 10.65.125.142 guest-interface 0

app-resource profile custom

cpu 800

memory 256

persist-disk 500

name-server0 72.163.128.140

name-server1 8.8.8.8

!

!

netconf-yang

netconf-yang cisco-ia snmp-trap-control trap-list 1.3.6.1.4.1.9.9.41.2.0.1

netconf-yang cisco-ia snmp-community-string Gateway-Webex-Cloud

!

!

logging snmp-trap emergencies

logging snmp-trap alerts

logging snmp-trap critical

logging snmp-trap errors

logging snmp-trap warnings

logging snmp-trap notifications

!

!

snmp-server community Gateway-Webex-Cloud RO

snmp-server enable traps syslog

snmp-server manager

!

!

ip route 10.65.125.227 255.255.255.255 VirtualPortGroup0

!

For eksempelkonfigurationen:

-

GigabitEthernet1 er tildelt som ekstern grænseflade. IP-adressen for GigabitEthernet1 er 10.65.125.142.

-

Stikens IP-adresse skal være i det samme netværk som det, der er valgt til ekstern forbindelse. Det kan være en privat netværksadresse, men den skal have HTTPS-adgang til internettet.

-

TCL-scriptet sporer og gemmer konfigurationsændringerne i Cisco IOS XE-opstartskonfigurationen.

-

Som en del af afinstallationsprocessen fjerner TCL-scriptet konfigurationsændringerne.

Før installation skal du være opmærksom på, at forbindelsesapplikationen ikke kan bruges med følgende:

- Cisco 1100 Integrated Services Router-platforme

- Platforme konfigureret i tilstanden Høj tilgængelighed (HA)

- Platforme konfigureret i Controller-tilstand til SD-WAN-netværk

For Cisco IOS Voice Gateways som f.eks. VG400 behøver du ikke at installere forbindelsesapplikationen. Du kan fuldt ud konfigurere og administrere det via Control Hub.

Overvej følgende, når du konfigurerer din router til brug med et stikprogram:

-

iOS XE bruger proxy ARP til at dirigere trafik til gæsteshellen. Konfigurer ikke no ip proxy-arp kommandoen til at deaktivere denne funktion.

-

Brug ikke Network Address Translation (NAT) på platforme, der er konfigureret til et Cisco Unified Border Element (CUBE). Konfigurer derfor forbindelsesapplikationen med en routerbar IP-adresse. Det vil sige, den kan ikke dele routerens grænsefladeadresse.

Forbered din enhed til en gateway-tilmelding:

-

Adgang til Control Hub som organisationsadministrator

-

IP-adresse, brugernavn og adgangskode for de enheder, du vil konfigurere.

-

Cisco IOS XE-version:

-

Lokale gateways—Cisco IOS XE Bengaluru 17.6.1a eller nyere

-

Overlevelsesgateways – Cisco IOS XE Dublin 17.12.3 eller nyere

For de anbefalede versioner, se Cisco Software Research. Søg efter platformen, og vælg en af de Foreslåede udgivelser.

-

-

Systemforudsætninger

-

Minimum ledig hukommelse – 256 MB

-

Minimum diskplads – Den harddisk (SSD), der er tilsluttet den gateway, der bruges til installation af stikket, skal have 2000 MB ledig plads. Bootflash skal også have 50 MB ledig plads. Den bruges til at gemme logfiler og RPM-filer.

Hvis der ikke er tilsluttet en harddisk til gatewayen, bruges bootflash til installation af forbindelsen. Derefter skal bootflash have 2000 MB ledig plads.

-

Hvis din routers bootflash er 4 GB, og der er mindre end 2 GB tilgængelig kapacitet (minimumskapaciteten), skal du slette alle binære IOS-aftryk (.bin) undtagen det, der kører i øjeblikket. Frigør ekstra plads, når du har slettet filerne.

Følgende er valgfrie trin til at frigøre plads på bootflash-disken. Udfør følgende trin, og skift kun bootfilerne til installationstilstand, hvis:

-

Routeren bruger den medfølgende boot-tilstand (opstart fra .bin).

-

.pkgs er ikke allerede udpakket (installationstilstand).

Brug følgende trin til at udvide det binære billede og starte fra komponenter:

-

Opret en ny mappe ved hjælp af .

mkdir bootflash:/image -

Udvid det binære IOS-billede ved hjælp af.

request platform software package expand file bootflash:/.bin to bootflash:/image

-

I konfigurationstilstand skal du fjerne de aktuelle opstartsindstillinger ved hjælp af.

no boot system -

Konfigurer en ny boot-sætning:

boot system bootflash:/image/packages.conf. -

Afslut konfigurationstilstand, gem konfigurationen, og genstart.

-

Når routeren er genstartet, skal du bruge

show versiontil at bekræfte, at routeren startede frabootflash:/image/packages.conf. Hvis det er tilfældet:-

Bekræft at mappen

bootflash:/sysbooter tom. -

Slet det resterende binære IOS-billede.

-

Slet alle kernebilleder ved hjælp af.

delete /f /r bootflash:/core/* -

Slet sporingslogfiler ved hjælp af.

delete /f /r bootflash:/tracelogs/* -

Hvis der stadig ikke er tilstrækkelig diskplads, skal du gennemgå de resterende filer i bootflash: og slet alle andre unødvendige filer såsom logfiler og CDR'er.

-

-

En understøttet Cisco-router, som er forbundet til et netværk med en sti til internettet. Den grundlæggende konfiguration skal have følgende:

-

DNS-serveren er konfigureret til at fortolke offentlige domænenavne.

-

For at konfigurere DNS-serveren skal du bruge følgende kommando:

-

IP-navneserver <IP address>

-

-

HTTP Proxyserver, hvis du vil have forbindelse til internettet via en proxy.

-

Gateway-legitimationsoplysninger: Stikken kræver lokale legitimationsoplysninger (brugernavn og adgangskode) med adgangsniveau 15 for at få adgang til gatewayen via dens NETCONF-grænseflade.

For at godkende og autorisere NETCONF-adgang skal du sørge for, at standard-aaa-listerne er konfigureret som illustreret i følgende eksempel. Kun de kommandoer, der er anført i dette dokument, er blevet valideret og understøttes for administrerede gateways. Konfigurationer, der involverer andre metoder (f.eks. TACACS eller ISE), er ikke blevet valideret og understøttes ikke i øjeblikket.

aaa new-model aaa authentication login default local aaa authorization exec default local if-authenticated username test privilege 15 secret

Netværksforudsætninger

-

Stikens IP-adresse skal være i det samme netværk som det, der er valgt til ekstern forbindelse. Det kan være en privat netværksadresse, men den skal have HTTPS-adgang til internettet.

Hvis du bruger Virtual CUBE på Amazon Web Services (AWS) som din lokale gateway, skal du se Tilknyt en sekundær IP-adresse til Virtual CUBE på AWS for trin til, hvordan du tilknytter en sekundær IP-adresse til brug af connector.

-

Vær forbundet til Control Hub og lokale enheder for at fuldføre tilmeldingsprocessen.

-

URL'er til Webex-tjenester:

-

*.ucmgmt.cisco.com

-

*.webex.com

-

*.wbx2.com

-

-

Transportprotokoller: Transport Layer Security (TLS) version 1.2

-

Importer den offentlige IOS-certifikatmyndighedspakke. De certifikater, der føjes til gateway-tillidspuljen, bruges til at bekræfte adgang til Webex-servere. Brug følgende konfigurationskommando til at importere bundtet.

crypto pki trustpool import url https://www.cisco.com/security/pki/trs/ios.p7b

-

Hvis du bruger Virtual CUBE på AWS som din lokale gateway, skal du udføre følgende trin på AWS-grænsefladen for at tilknytte en sekundær IP-adresse til brug af forbindelsen.

Vi anbefaler, at du udfører denne aktivitet i et vedligeholdelsesvindue.

Før du begynder

-

For at bruge Virtual CUBE på Amazon Web Services (AWS) som din lokale gateway, skal du knytte en sekundær privat IP-adresse til gateway-grænsefladen. Du kan bruge denne IP-adresse som connectorens IP-adresse.

-

Knyt en Elastisk offentlig IP-adresse til den sekundære IP-adresse, så den sekundære IP-adresse er offentligt tilgængelig for gateway-tilmelding.

-

Den tilknyttede sikkerhedsgruppepolitik skal tillade indgående HTTPS-trafik for at tilmeldingen kan lykkes. Du kan fjerne dette, når tilmeldingen er gennemført.

| 1 |

Gå til Tjenester > EC2 > Instances, og vælg Cisco Gateway-instansen. |

| 2 |

I vinduet Netværksgrænseflader skal du klikke på eth0. En dialogboks viser detaljerede oplysninger om eth0 -grænsefladen. |

| 3 |

Klik på Grænseflade-ID-værdi. |

| 4 |

Klik på Handlinger, og vælg Administrer IP-adresse på rullelisten. |

| 5 |

Udvid eth0 og vælg tildel ny IP-adresse og bekræft tildelingen. Bemærk denne sekundære IP-adresse. |

| 6 |

Klik på Handlinger og vælg Tilknyttet adresse på rullelisten. |

| 7 |

Vælg en tilgængelig offentlig IP-adresse fra listen Elastisk IP-adresse. Bekræft, at den valgte IP-adresse matcher den sekundære IP-adresse, du har noteret. |

| 8 |

(Valgfrit) Hvis du vil tildele en offentlig IP-adresse, der i øjeblikket er i brug, og som er knyttet til en anden elastisk netværksgrænseflade (ENI), skal du klikke på Tillad gentilknytning. |

| 9 |

Klik på Tilknyt adresse for at tilknytte den offentlige IP-adresse (Amazon elastic IP) til netværksgrænsefladens private IP-adresse. |

Du kan nu bruge denne private IP-adresse som Connector-IP-adresse, mens du installerer Connector. Brug den tilsvarende offentlige IP-adresse (Amazon elastisk IP-adresse) til tilmelding i Control Hub.

Hvis du allerede har tilføjet gatewayen til Control Hub og har installeret administrationsforbindelsen, kan du springe denne procedure over. Gå til trin 5 i Tilmeld gatewayen til Control Hub for at fuldføre tilmeldingsprocessen.

| 1 | |

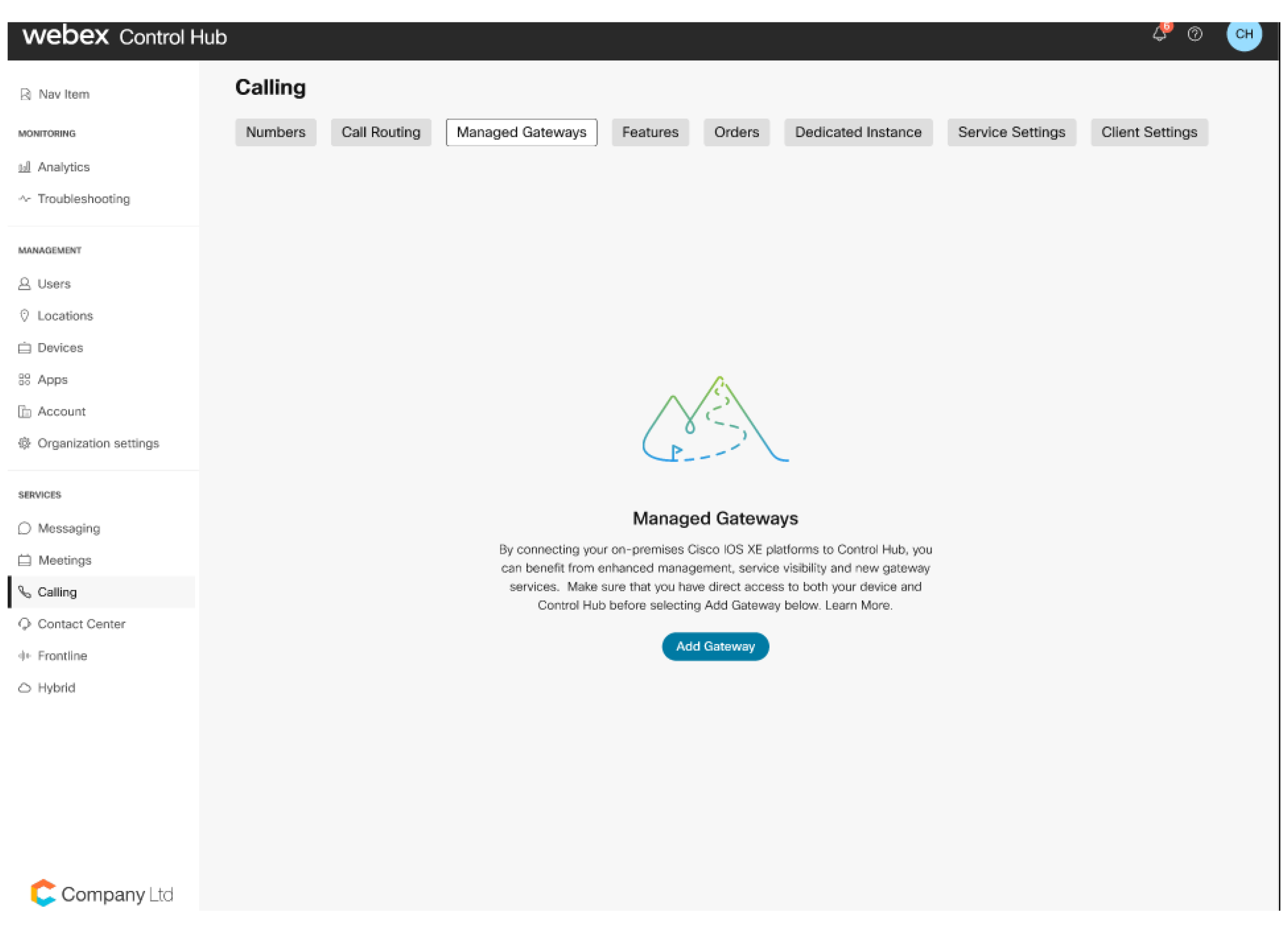

| 2 |

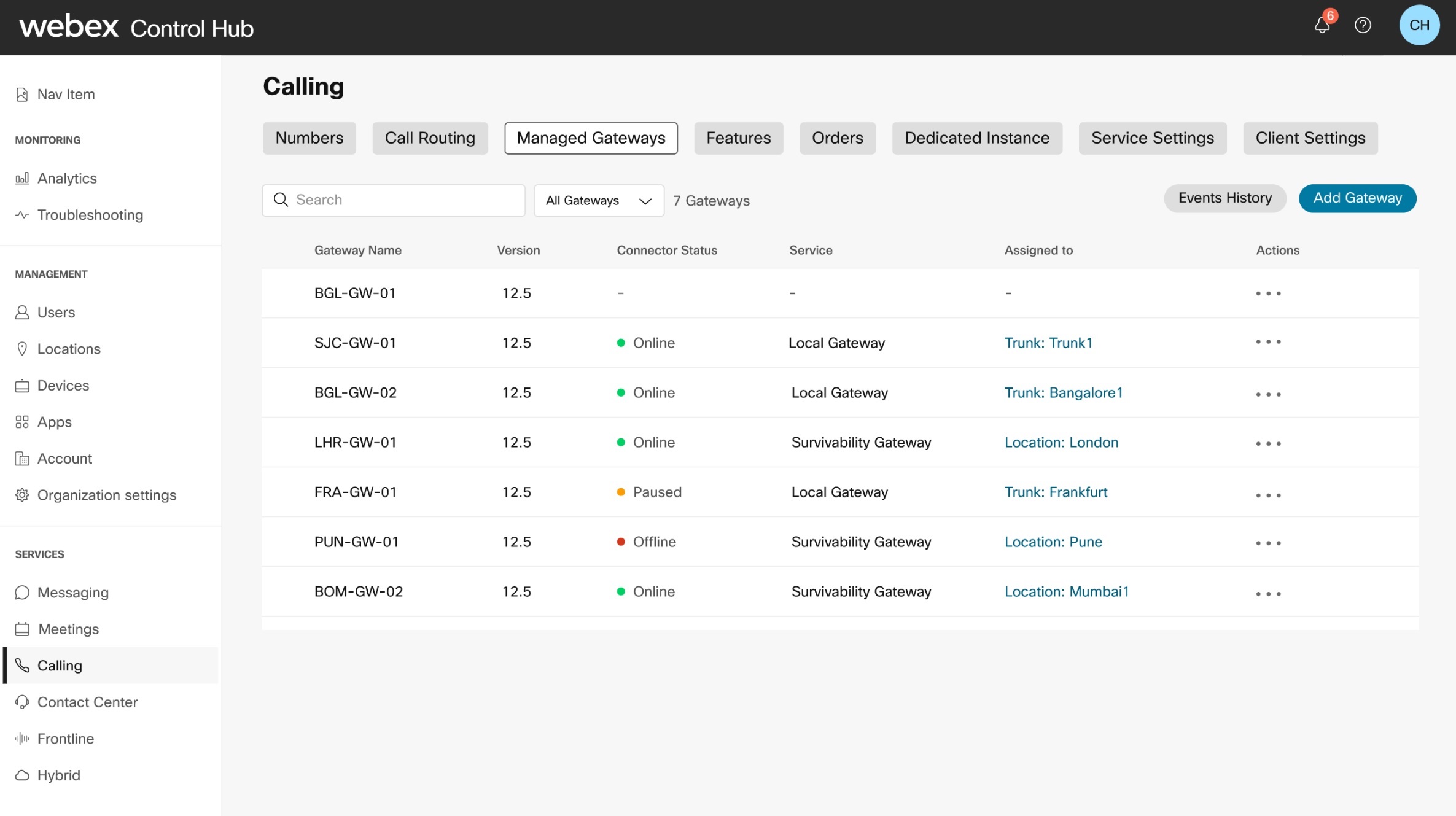

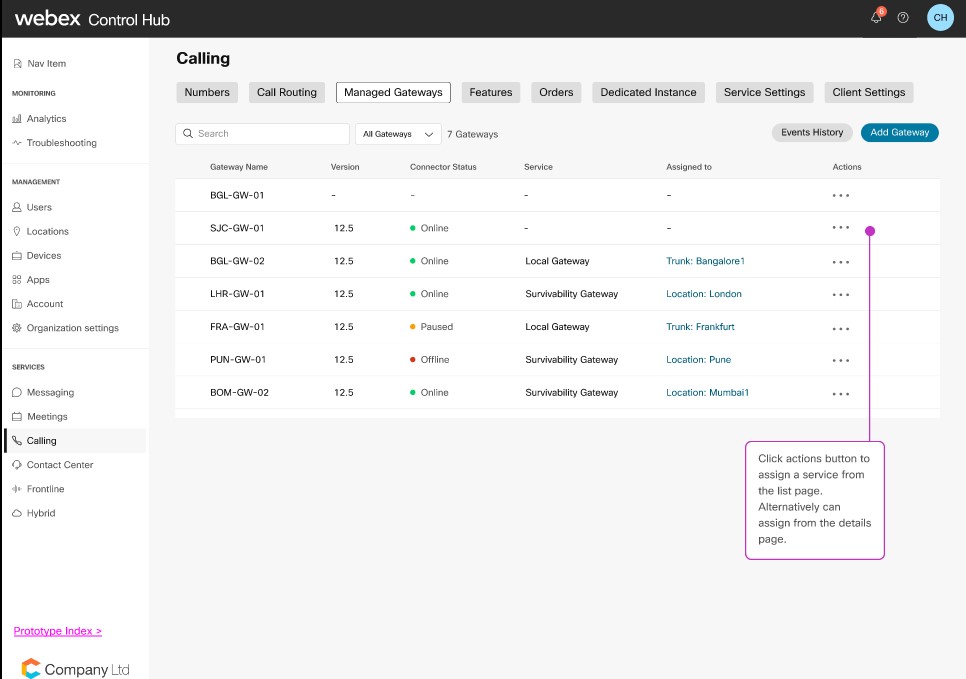

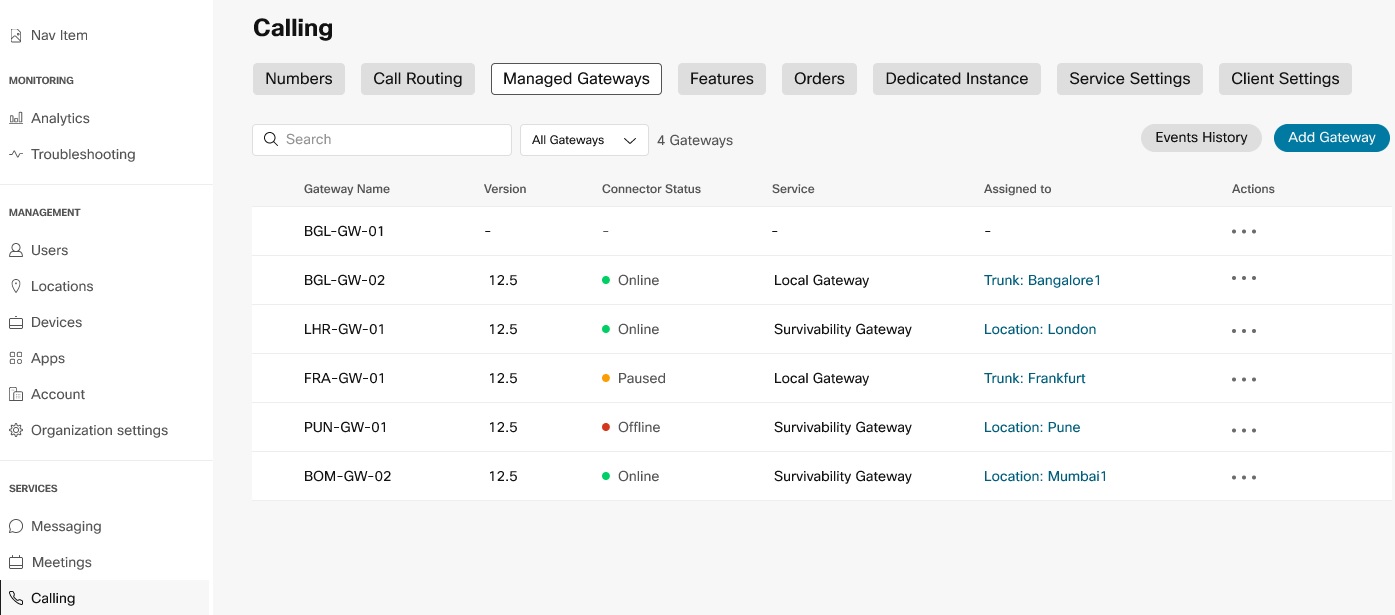

Gå til TJENESTER, klik på Opkald og klik derefter på Administrerede gateways. |

| 3 |

Klik på Tilføj gateway. |

| 4 |

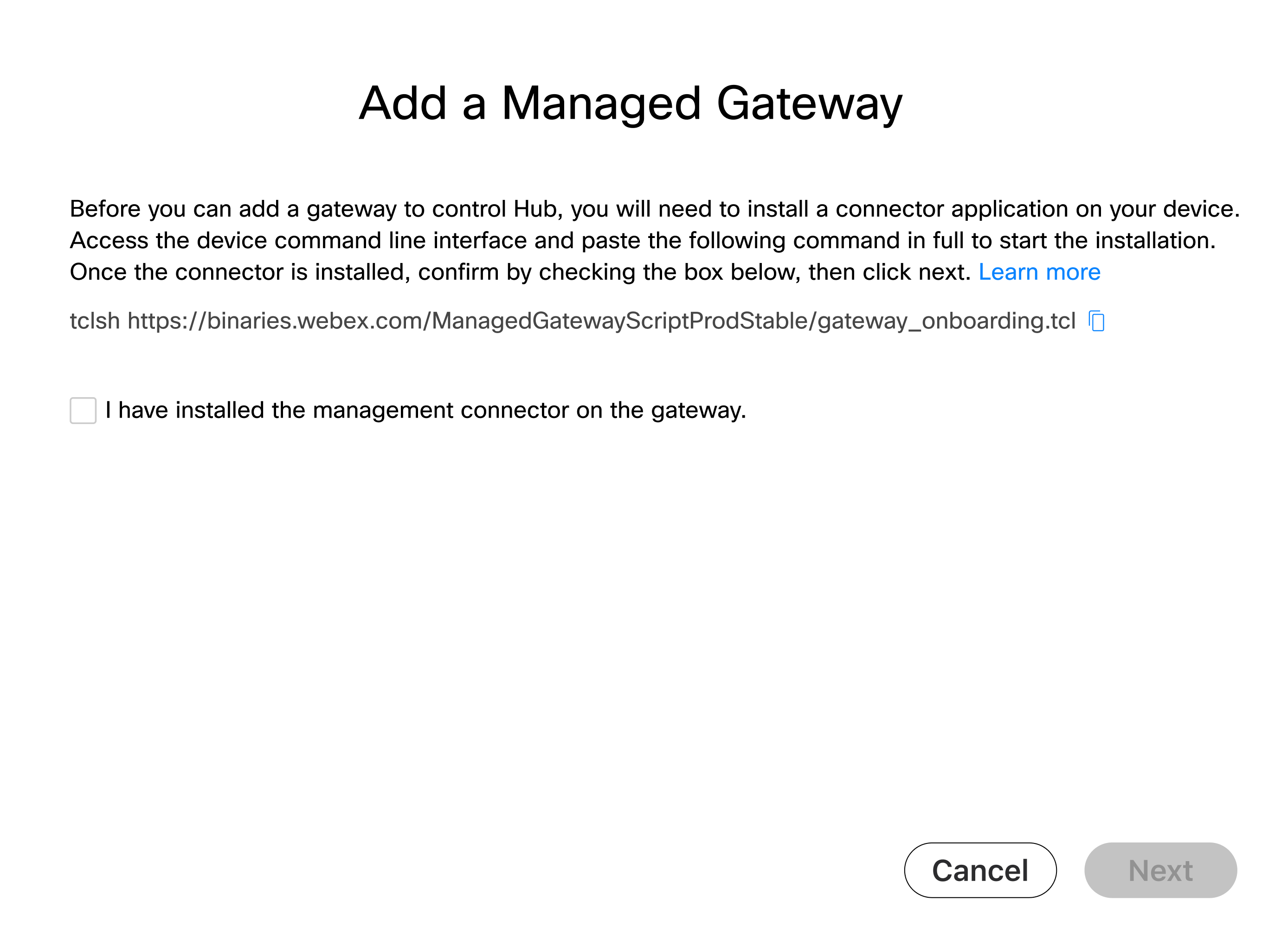

Kopier kommandoen tclsh, der vises i vinduet Tilføj en administreret gateway. Du skal køre kommandoen på gateway-CLI'en under installationsproceduren for administrationsforbindelsen. |

Næste trin

Du kan genoptage tilmeldingsprocessen i Control Hub, når connectoren er installeret på gatewayen.

Før du fortsætter med installationen af administrationsforbindelsen, skal du sørge for, at du opfylder alle forudsætningerne.

Udfør scriptet

|

Log ind på gatewayen ved hjælp af en konsol- eller SSH-forbindelse, og indsæt derefter følgende streng i router exec-kommandoprompten: tclsh https://binaries.webex.com/ManagedGatewayScriptProdStable/gateway_onboarding.tcl

|

Start installationen

Hvis forbindelsen ikke allerede er konfigureret, fører scriptet dig til installationsmenuen; hvis forbindelsen er konfigureret, fører det dig til hovedmenuen.

| 1 |

Vælg den grænseflade, der er i samme netværk som den adresse, der er reserveret til stikket.

|

| 2 |

Konfigurer den DNS-server, der skal bruges af forbindelsen. Brug som standard de servere, der er konfigureret i IOS.

Y er standardinputtet her. Hvis du trykker på Enter, tages Y som input. Detekterede indstillinger kan om nødvendigt tilsidesættes: |

| 3 |

Hvis du skal bruge en proxy til at få adgang til internettet, skal du indtaste proxyoplysningerne, når du bliver bedt om det. Hvis gatewayen allerede er konfigureret med en proxy, bruges følgende oplysninger som standard. Skriv n for at tilsidesætte disse indstillinger, hvis det er nødvendigt.

|

| 4 |

Konfigurer SNMP-fældeindstillinger. For at sende meddelelser til Cisco Webex Cloud opdaterer scriptet SNMP-fældekonfigurationsniveauet i routeren, hvis det er indstillet under meddelelsesniveauet. Systemet beder dig om at bekræfte, om SNMP-trap-konfigurationen skal ændres til notifikationsniveauet. For at bevare det aktuelle SNMP-trap-konfigurationsniveau skal du vælge n. |

| 5 |

Indtast stikketets IP-adresse.

|

| 6 |

Indtast brugernavn og adgangskode, som forbindelsen bruger til at få adgang til routerens NETCONF-grænseflade.

Indtast adgangskoden manuelt. Kopier og indsæt virker muligvis ikke. Indtast de gateway-legitimationsoplysninger, du identificerede i afsnittet Forudsætninger. Connectoren bruger legitimationsoplysningerne til at få adgang til routerens IOS NETCONF-grænseflade. Du får beskeden "Cloud-connectoren er installeret" efter den vellykkede installation.

Du kan afslutte scriptet ved at vælge 'q'-indstillingen efter vellykket installation. Hvis der opstår en installationsfejl, kan du vælge 'h'-indstillingen for at ændre indstillinger, indsamle logfiler osv. Se afsnittet Aktiviteter efter installation for yderligere oplysninger. Hvis du vil forsøge installationen igen, kan du vælge afinstallation og derefter genstarte scriptet for at forsøge installationen igen. Du kan starte (eller genstarte) TCL-scriptet direkte ved hjælp af |

Før du begynder

| 1 |

I Control Hub skal du kontrollere oplysningerne om den installerede gateway i vinduet Tilføj en administreret gateway. Hvis vinduet ikke vises, skal du gå til TJENESTERog klikke på Opkald. Klik på Administrerede gateways, og klik derefter på Tilføj gateway.  |

| 2 |

I vinduet Tilføj en administreret gateway skal du markere Jeg har installeret administrationsforbindelsen på gatewayen og klikke på Næste. Sørg for, at stikket er installeret korrekt, før du udfører dette trin.

|

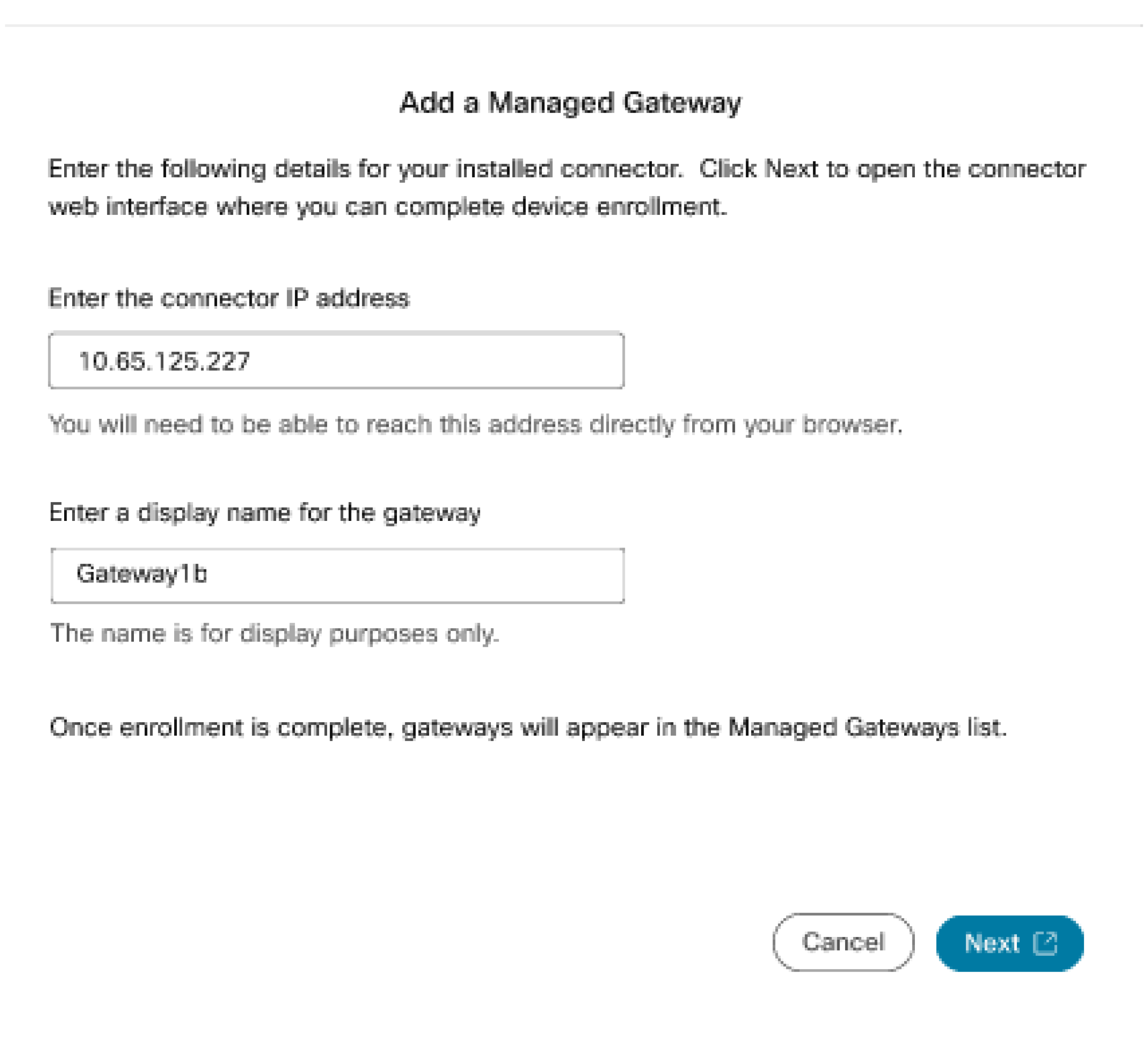

| 3 |

På skærmbilledet Tilføj en administreret gateway skal du indtaste den IP-adresse for connectoren, som du indtastede under installationsproceduren for connectoren, og et foretrukket visningsnavn for gatewayen.

|

| 4 |

Klik på Næste.

En browserfane, der opretter forbindelse til siden for forbindelsesstyring på routeren, åbnes, så du kan fuldføre tilmeldingen.

|

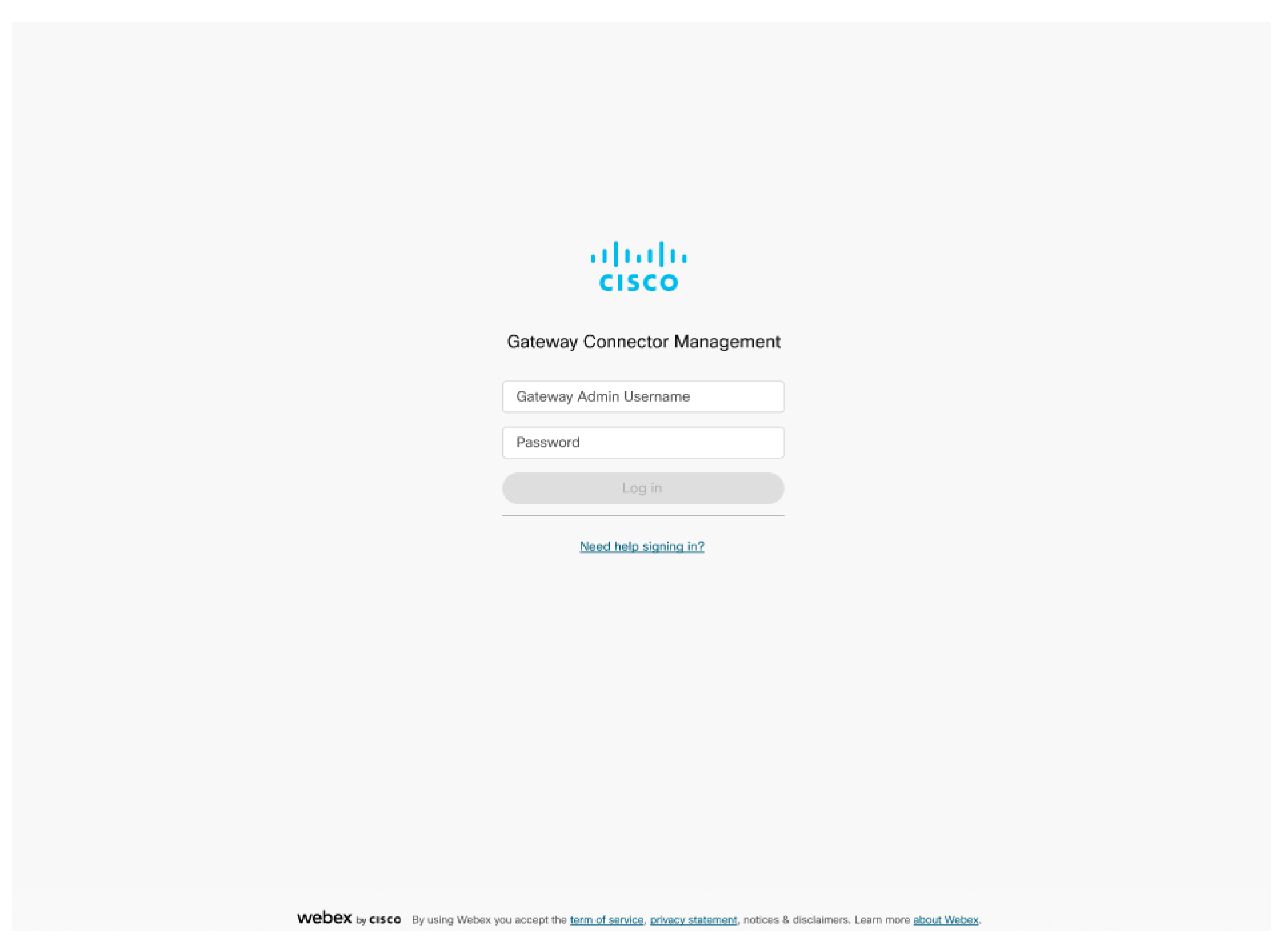

| 5 |

For at logge ind skal du indtaste Gateway Admin-brugernavn og adgangskode, som du brugte under installationsproceduren for forbindelsen, som er angivet i trin 6.

|

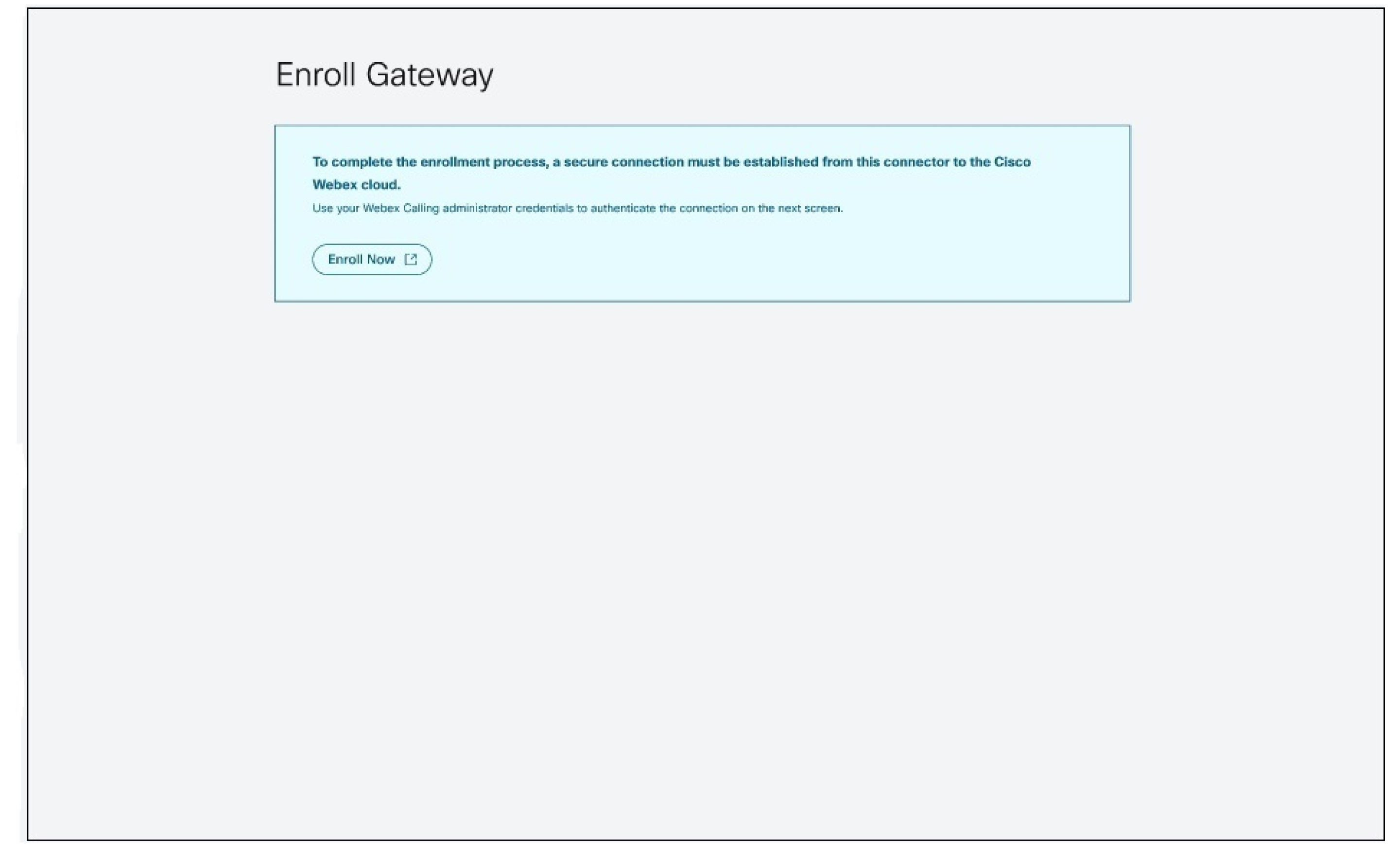

| 6 |

Klik på Tilmeld dig nu for at åbne et nyt vindue til godkendelse af forbindelsen til Webex Cloud. Sørg for, at din browser tillader pop op-vinduer.

|

| 7 |

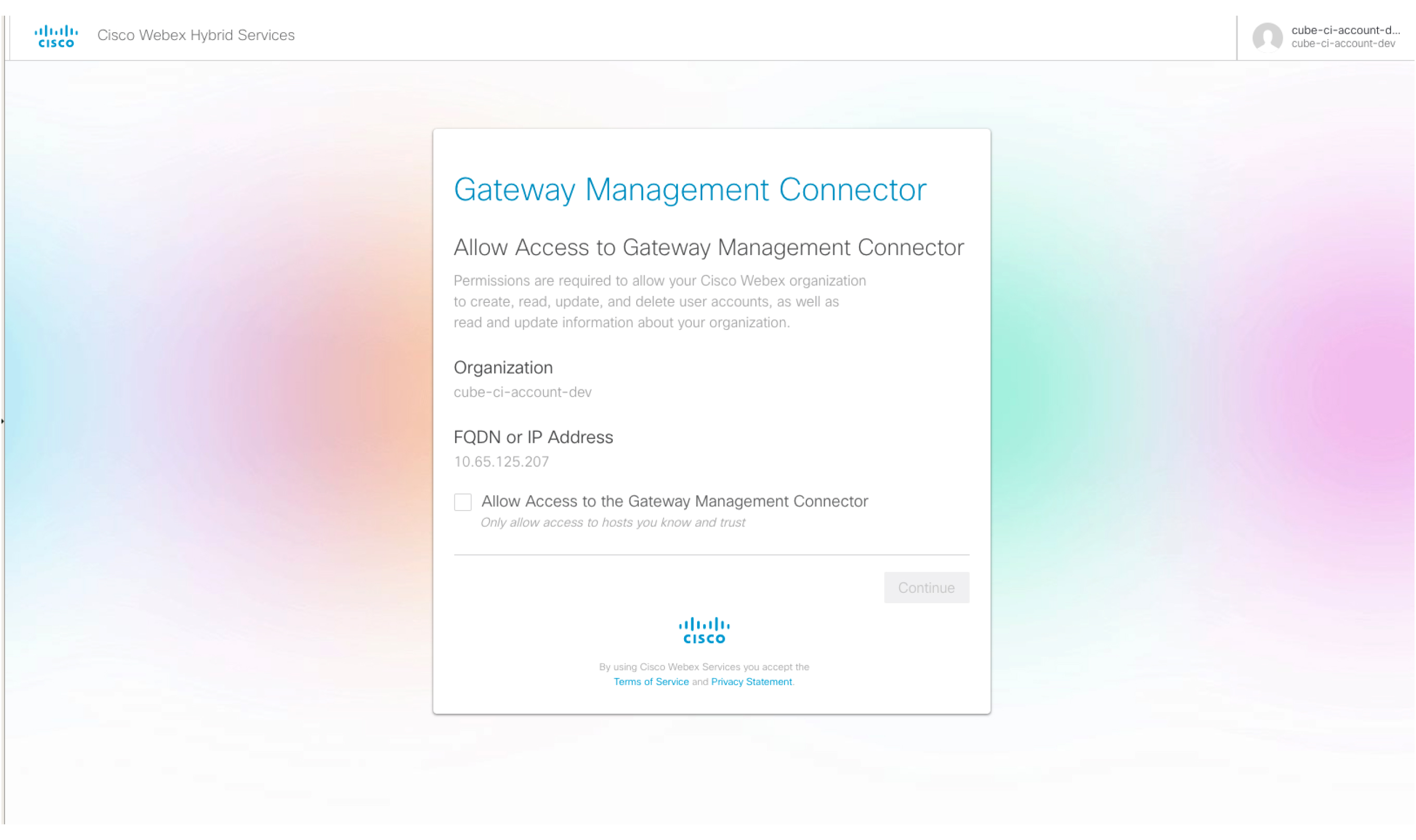

Log ind med en Webex-administratorkonto. |

| 8 |

Markér Tillad adgang til Gateway Management Connector .

|

Den overordnede status for den forbindelse, der vises i Control Hub, afhænger af tilstanden af telemetri- og administrationsforbindelserne på den administrerede gateway.

| Forbindelsestilstande i Control Hub | Beskrivelse |

|---|---|

| Online | Angiver, at forbindelsen er Forbundet til Cisco Webex Cloud. |

| Offline | Angiver, at forbindelsen ikke er forbundet til Cisco Webex Cloud. |

| Sat på pause | Angiver, at stikket er tilsluttet, men er midlertidigt sat på pause. |

Stikalarmer og hændelser

Dette afsnit beskriver alarmer, der genereres i telemetri-konnektormodulet. Telemetri-forbindelsen sender alarmer til Cisco Webex-skyen. I kontrolhub'en, viser disse alarmer.

Du kan bruge det sporings-id, der vises på siden med hændelsesoplysninger, til at korrelere med de tilsvarende logfiler på connector-siden.

Følgende tabel beskriver de stikrelaterede meddelelser:

|

Titel |

Beskrivelse |

Alvorlighed |

Løsning |

|---|---|---|---|

|

Telemetrimodulet er startet. |

Denne besked sendes, når telemetrimodulet bliver funktionelt. |

Varsel |

IKKE TILGÆNGELIG |

|

Telemetrimodul opgraderet. |

Denne besked sendes, når telemetrimodulet er blevet opgraderet fra "old_version" til "new_version". |

Varsel |

IKKE TILGÆNGELIG |

|

NETCONF-forbindelsesfejl. |

Denne alarm udløses, når telemetrimodulet ikke kan oprette NETCONF-forbindelse til gatewayen. |

Kritisk |

Bekræft, at NETCONF er aktiveret på gatewayen, og at den kan kontaktes fra forbindelsen. Prøv at deaktivere og aktivere forbindelsens beholder. Hvis problemet fortsætter, skal du gå til https://help.webex.com/contact, klikke på Supportog oprette en sag. |

|

NETCONF-godkendelsesfejl. |

Denne alarm udløses, når telemetrimodulet ikke kan oprette NETCONF-forbindelse til gatewayen. |

Kritisk |

Bekræft, at brugernavn og adgangskode er konfigureret korrekt på gatewayen. Prøv at deaktivere og aktivere forbindelsens beholder. Hvis problemet fortsætter, skal du gå til https://help.webex.com/contact, klikke på Supportog oprette en sag. |

|

Abonnementsfejl for NETCONF SNMP-hændelser. |

Denne alarm udløses, når telemetrimodulet ikke kan oprette et NETCONF-abonnement til SNMP-hændelser. |

Kritisk |

Bekræft, at NETCONF er aktiveret på gatewayen, og at den er tilgængelig i forbindelsen. Prøv at deaktivere og aktivere forbindelsens beholder. Hvis problemet fortsætter, skal du gå til https://help.webex.com/contact, klikke på Supportog oprette en sag. For yderligere information om aktivering og deaktivering, se Aktiviteter efter installation. |

|

Fejl ved indsamling af telemetri-målinger. |

Denne alarm udløses, når telemetrimodulet ikke indsamler metrikker fra gatewayen via en NETCONF GET-forespørgsel. |

Kritisk |

Bekræft, at NETCONF er aktiveret på gatewayen, og at den kan kontaktes fra forbindelsen. Prøv at deaktivere og aktivere forbindelsens beholder. Hvis problemet fortsætter, skal du gå til https://help.webex.com/contact, klikke på Supportog oprette en sag. For yderligere information om aktivering og deaktivering, se Aktiviteter efter installation. |

|

Forbindelsesfejl i telemetri-gateway. |

Denne alarm udløses, når stikket ikke kan oprette en web socket-forbindelse med telemetri-gatewayen. |

Kritisk |

Bekræft URL'en til telemetri-gatewayen (*.ucmgmt.cisco.com) er på virksomhedens firewalls liste over tilladte enheder og kan nås fra gatewayen. Hvis problemet fortsætter, skal du gå til https://help.webex.com/contact, klikke på Supportog oprette en sag. |

|

Fejl i telemetri-gatewayforbindelse via proxy. |

Denne alarm udløses, når forbindelsen til den konfigurerede proxy ikke kan oprette forbindelse. |

Kritisk |

Bekræft, at proxyoplysninger (IP-adresse og portoplysninger) er konfigureret korrekt på connectoren, og at proxyen er tilgængelig. Hvis problemet fortsætter, skal du gå til https://help.webex.com/contact, klikke på Supportog oprette en sag. |

Connector-login

Forbindelsestilstande for både administrations- og telemetri-forbindelser vises på siden med forbindelsesoplysninger.

Log ind på siden med connectoroplysninger på https://<connector-ip-address>

For at logge ind skal du bruge de loginoplysninger, der blev indtastet under installationen.

Du kan også kontrollere forbindelsens status ved at vælge s : Vis statusside i TCL-scriptet. Se Aktiviteter efter installation.

Se tabellerne for at forstå tilstandene for stikmodulerne.

Administrationsforbindelsestilstande

|

Administrationsforbindelsestilstande |

Forbindelsesstatus |

Beskrivelse |

|---|---|---|

|

Kører |

Tilsluttet |

Angiver, at forbindelsen er i kørende tilstand, og at enheden er forbundet til Cisco Webex Cloud. |

|

Kører |

Ikke tilsluttet |

Angiver, at forbindelsen er i kørende tilstand, men enheden er ikke forbundet til Cisco Webex Cloud. |

|

Kører |

Hjerteslag mislykkedes |

Angiver, at stikket er i kørende tilstand, men hjerteslag mislykkedes for den tilmeldte enhed. |

|

Kører |

Tilmelding mislykkedes |

Angiver, at forbindelsen er i kørende tilstand, men tilmelding af enheden til Cisco Webex Cloud mislykkedes. |

Telemetri-forbindelsestilstande

|

Telemetri-forbindelsestilstande |

Forbindelsesstatus |

Beskrivelse |

|---|---|---|

|

Ikke installeret |

Ikke tilgængelig |

Angiver at telemetristikket ikke er installeret. |

|

Downloader |

Ikke tilgængelig |

Angiver, at download af telemetri-forbindelsen er i gang. |

|

Installerer |

Ikke tilgængelig |

Angiver, at installationen af telemetristikken er i gang. |

|

Ikke konfigureret |

Ikke tilgængelig |

Angiver, at installationen af telemetri-stikket er lykkedes, men at tjenesterne endnu ikke er startet eller konfigureret. |

|

Kører |

Ikke tilgængelig |

Angiver, at telemetri-forbindelsen kører, men at oplysninger om dens forbindelse til Cisco Webex Cloud ikke er tilgængelige. |

|

Kører |

Tilsluttet |

Angiver, at telemetri-stikket er i kørende tilstand, og at det er forbundet til Cisco Webex Cloud. |

|

Kører |

Ikke tilsluttet |

Angiver, at telemetri-stikket er i kørende tilstand, men det er ikke forbundet til Cisco Webex Cloud. |

|

Kører |

Hjerteslag mislykkedes |

Angiver, at telemetri-stikket er i kørende tilstand, og at telemetri-pulsen til Cisco Webex Cloud mislykkedes. |

|

Deaktiveret |

Ikke tilgængelig |

Angiver, at telemetri-stikket er i vedligeholdelsestilstand (deaktiveret tilstand), og at oplysninger om dets forbindelse til skyen ikke er tilgængelige. |

|

Standset |

Afbrudt |

Angiver, at telemetri-forbindelsen er i tilstanden stoppet (kan være delvis, eller både telemetri-tjenesten og WebSocket Broker-tjenesterne er stoppet), og at den ikke er forbundet til Cisco Webex Cloud. |

Lokal administration af administrationsforbindelsen

Du kan bruge Webex Calling med din gateway, når du har installeret forbindelsen. Om nødvendigt kan du opdatere en række forbindelsesindstillinger ved hjælp af de tilgængelige muligheder i scriptmenuen:

Du kan genstarte scriptet når som helst ved hjælp af følgende kommando: tclsh

bootflash:/gateway_connector/gateway_onboarding.tcl.

===============================================================

Webex Managed Gateway Connector

===============================================================

Options

s : Display Status Page

v : View and Modify Cloud Connector Settings

e : Enable Guestshell

d : Disable Guestshell

l : Collect Logs

r : Clear Logs

u : Uninstall Connector

q : Quit

===============================================================

Select an option from the menu:Vis status

Brug menupunktet s: Display Status Page. Systemet viser status for forskellige tilslutningsmoduler.

===============================================================

Webex Managed Gateway Connector

===============================================================

-------------------------------------------------------

*** Interface Status ***

-------------------------------------------------------

Interface IP-Address Status

-------------------------------------------------------

GigabitEthernet1 10.123.221.224 up

Connector 10.123.221.223 up

-------------------------------------------------------

*** App Status ***

-------------------------------------------------------

Service Status

-------------------------------------------------------

Guestshell RUNNING

Management Connector RUNNING

-------------------------------------------------------

===============================================================

Select option h for home menu or q to quit: q

Aktivér gæsteshell

Aktivér cloud-connectoren ved hjælp af menupunktet e: Enable Guestshell. Dette ændrer status for forbindelsen fra INACTIVE til ACTIVE.

Deaktiver Guestshell

Deaktiver cloud-forbindelsen ved hjælp af menupunktet d: Disable Guestshell. Dette ændrer status for forbindelsen fra ACTIVE til INACTIVE.

Afinstaller Connector

Afinstaller cloud-connectoren ved hjælp af menupunktet u: Uninstall Connector. Dette sletter alle data i Guestshell-containeren og fjerner alle konfigurationer, der er relateret til cloud-connectoren.

Indsaml logfiler

Indsaml loggene ved hjælp af menupunktet l: Collect Logs. Systemet viser den placering, hvor disse logfiler er gemt, efter de er indsamlet.

Hvis du har en aktiv supportsag hos Cisco TAC, kan du vedhæfte loggene direkte til din serviceanmodning ved hjælp af kommandoen copy

bootflash:/guest-share/

scp://:@cxd.cisco.com.

Følgende er en eksempelkommando:

vcubeprod#copy bootflash:/guest-share/gateway_webex_cloud_logs_2022114090628.tar.gz scp://123456789:a1b2c3d4e5@cxd.cisco.comRyd logfiler

Ryd alle logfiler på enheden ved hjælp af menupunktet r: Clear Logs. Dette sletter alle eksisterende logfiler undtagen de seneste logfiler for TCL-scriptet og -forbindelserne.

Vis og rediger Cloud Connector-indstillinger

Foretag følgende ændringer af de eksisterende indstillinger for en cloud-connector ved hjælp af menupunktet v: View and Modify Cloud Connector Settings.

===============================================================

Webex Managed Gateway Connector

===============================================================

Script Version : 2.0.2

Hostname/IP Addr : 10.65.125.188

DNS Server(s) : 10.64.86.70

Gateway Username : lab

External Interface : GigabitEthernet1

Proxy Hostname/IP Addr : proxy-wsa.esl.cisco.com:80

===============================================================

Options

c : Update Gateway Credentials

e : Update External Interface

p : Update Proxy Details

n : Update DNS Server

k : Update Connector Package Verification Key

l : Modify log level for Cloud Connector

h : Go to home menu

q : Quit

===============================================================

Select an option from the menu: cOpdater Gateway-legitimationsoplysninger

Opdater brugernavn og adgangskode til gatewayen ved hjælp af menupunktet c: Update Gateway

Credentials.

Opdater ekstern grænseflade

Skift den grænseflade, som connectoren er bundet til, og connectorens IP-adresse ved hjælp af menupunktet v: View and Modify Cloud Connector Settings.

Opdater proxyoplysninger

Du kan udføre følgende opgaver ved hjælp af menupunktet p: Update Proxy

Details :

-

i: Update Proxy IP and Port -

c: Update Proxy Credentials -

r: Remove Proxy Credentials -

a: Remove All Proxy Details -

h: Go to home menu

Opdater bekræftelsesnøgle for Connector-pakken

Hvis supportteknikeren i tilfælde af et teknisk problem anmoder om at udskifte din pakkebekræftelsesnøgle, skal du uploade den nye gateway-webex-connectors.gpg -fil til bootflash:/gateway_connector/ og bruge menupunktet k: Update

Connector Package Verification Key til at bekræfte.

Rediger logniveauet for administrationsforbindelsen

Skift logføringsniveauet for forbindelsen ved hjælp af menupunktet l: Modify log level for

Cloud Connector, og vælg derefter en af følgende muligheder:

=====================================

Number Log Level

=====================================

1 DEBUG

2 INFO

3 WARNING

4 ERROR

5 CRITICAL

======================================

Sådan administrerer du din gateway-instans:

-

Gå til TJENESTER, klik på Opkald, og klik derefter på Administrerede gateways.

-

For den relevante gateway-instans skal du klikke på … i kolonnen Handlinger og vælge den relevante handling.

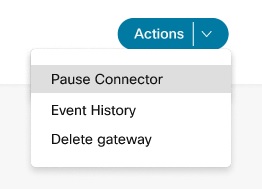

Pause eller genoptag forbindelsen

Pause-stikket instruerer administrationsstikket i at stoppe telemetri-stikket. Du kan bruge denne indstilling til midlertidigt at stoppe telemetri-forbindelsen, mens du foretager fejlfinding af problemer med en gateway. Når du sætter forbindelsen på pause, fungerer tjenester som konfigurationsvalidering ikke. Brug handlingen Genoptag forbindelse til at genstarte telemetriforbindelsen.

| 1 |

Fra menuen Handlinger skal du vælge Pause Connector for at sætte din administrationsconnector på pause. |

| 2 |

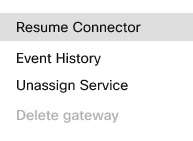

For at genoptage den forbindelse, du har sat på pause, skal du klikke på Genoptag forbindelse i menuen Handlinger. |

Hændelseshistorik

Control Hub registrerer og viser hændelseshistorikken for dine administrerede gateways. Se detaljerne for en individuel gateway eller de samlede detaljer for alle dine administrerede gateways.

| 1 |

Klik på Hændelseshistorik på siden Opkald for at se hændelsesoplysninger om alle dine administrerede gateways.  |

| 2 |

For hændelsesdetaljer specifikke for en gateway skal du klikke på Hændelseshistorik i menuen Handlinger for den pågældende gateway. |

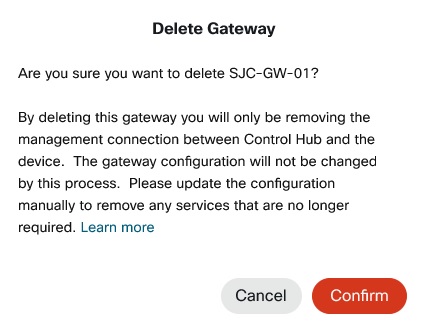

Slet gateway

| 1 |

Fra menuen Handlinger skal du klikke på Slet gateway for at slette en af dine gateway-instanser. |

| 2 |

Klik på Bekræft.  Du kan ikke slette en gateway-instans med tildelte tjenester. Fjern først tildelingen af tjenesterne. |

Når gatewayen er tilmeldt, kan du fortsætte konfigurationen under Tildel tjenester til administrerede gateways.