Registrera Cisco IOS-hanterade gateways till Webex Cloud

Har du feedback?

Har du feedback?Hanterade gateways

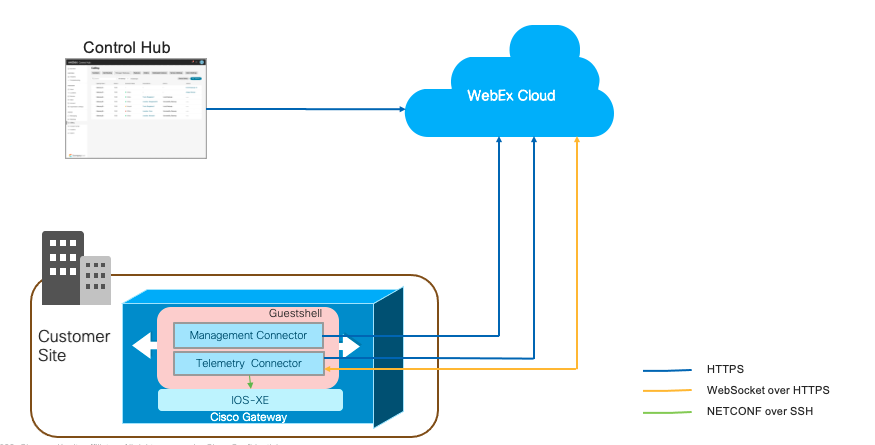

Att registrera dina Cisco IOS-gatewayer till Control Hub hjälper dig att förenkla enhetshanteringen och ger dig tillgång till nya Webex Calling-tjänster. Eftersom gatewayerna upprätthåller en anslutning till Control Hub kan du hantera och övervaka dem var som helst, tillsammans med resten av dina Webex Calling-enheter. För att registrera en gateway måste du installera ett hanteringsanslutningsprogram och se till att det finns en säker anslutning till Cisco Webex-molnet. När du har upprättat den här anslutningen kan du registrera gatewayen genom att logga in på Control Hub.

Den här processen gäller inte för Cisco IOS Voice Gateways, till exempel VG400, som hanteras helt som enheter i Control Hub.

En liten anslutningsapplikation, känd som GuestShell, ansvarar för att upprätta och underhålla en anslutning från gatewayen till Control Hub. GuestShell- och anslutningsprogrammen konfigureras och konfigureras med hjälp av ett skript som körs på gatewayen från Webex-molnet under registreringsprocessen.

För att förenkla installationsprocessen lägger skriptet till ett antal nödvändiga gateway-konfigurationer.

Gateway-kopplingar är små program som körs i gatewayens GuestShell för att upprätthålla en anslutning till Control Hub, koordinera händelser och samla in statusinformation. För mer information om GuestShell, se GuestShell.

Gateway-kontakterna är installerade på Cisco IOS XE GuestShell-behållaren.

Det finns två typer av kontakter:

-

Hanteringsanslutning

-

Telemetri-kontakt

Ett interaktivt menydrivet TCL-skript hjälper till att konfigurera GuestShell, samt installation och underhåll av hanteringsanslutningen.

Hanteringsanslutningen hanterar gateway-registrering och livscykelhantering för telemetri-anslutningen.

När registreringen har slutförts laddar och installerar hanteringsanslutningen den senaste telemetri-anslutningen.

Följande bild visar hur de olika komponenterna ansluts i en Webex Calling-lösning:

Som en del av TCL-skriptkörningen samlas följande information in från användaren:

-

Externt gränssnitt

-

DNS-serveradresser

-

Proxy-detaljer

-

Anslutningens IP-adress

-

Gateway-inloggningsuppgifter (användarnamn och lösenord)

TCL-skriptet utför följande konfigurationer:

-

Virtuell portgrupp – Krävs för guestshell-konfiguration.

-

Gästskal

-

NETCONF Yang

-

SNMP Trap-konfiguration – krävs för aviseringar från Cisco IOS XE.

-

IP-rutt – För att dirigera anslutningsrelaterad trafik via en virtuell portgrupp.

TCL-skriptet utför följande konfigurationer:

!

interface VirtualPortGroup 0

ip unnumbered GigabitEthernet1

no mop enabled

no mop sysid

!

!

app-hosting appid guestshell

app-vnic gateway0 virtualportgroup 0 guest-interface 0

guest-ipaddress 10.65.125.227 netmask 255.255.255.128

app-default-gateway 10.65.125.142 guest-interface 0

app-resource profile custom

cpu 800

memory 256

persist-disk 500

name-server0 72.163.128.140

name-server1 8.8.8.8

!

!

netconf-yang

netconf-yang cisco-ia snmp-trap-control trap-list 1.3.6.1.4.1.9.9.41.2.0.1

netconf-yang cisco-ia snmp-community-string Gateway-Webex-Cloud

!

!

logging snmp-trap emergencies

logging snmp-trap alerts

logging snmp-trap critical

logging snmp-trap errors

logging snmp-trap warnings

logging snmp-trap notifications

!

!

snmp-server community Gateway-Webex-Cloud RO

snmp-server enable traps syslog

snmp-server manager

!

!

ip route 10.65.125.227 255.255.255.255 VirtualPortGroup0

!

För exempelkonfigurationen:

-

GigabitEthernet1 är tilldelat som externt gränssnitt. IP-adressen för GigabitEthernet1 är 10.65.125.142.

-

Anslutningsenhetens IP-adress måste vara i samma nätverk som det som valts för extern anslutning. Det kan vara en privat nätverksadress, men den måste ha HTTPS-åtkomst till internet.

-

TCL-skriptet spårar och sparar konfigurationsändringarna i Cisco IOS XE-startkonfigurationen.

-

Som en del av avinstallationsprocessen tar TCL-skriptet bort konfigurationsändringarna.

Innan installationen, tänk på att kopplingsprogrammet inte kan användas med följande:

- Cisco 1100 Integrated Services Router-plattformar

- Plattformar konfigurerade i läget för hög tillgänglighet (HA)

- Plattformar konfigurerade i Controller-läge för SD-WAN-nätverk

För Cisco IOS Voice Gateways som VG400 behöver du inte installera anslutningsprogrammet. Du kan konfigurera och hantera det helt via Control Hub.

Tänk på följande när du konfigurerar din router för användning med en anslutningsapplikation:

-

IOS XE använder proxy-ARP för att dirigera trafik till gästgränssnittet. Konfigurera inte kommandot no ip proxy-arp för att inaktivera den här funktionen.

-

Använd inte Network Address Translation (NAT) på plattformar som är konfigurerade för en Cisco Unified Border Element (CUBE). Konfigurera därför kopplingsprogrammet med en routbar IP-adress. Det vill säga, den kan inte dela routerns gränssnittsadress.

Förbered din enhet för en gateway-registrering:

-

Åtkomst till Control Hub som organisationsadministratör

-

IP-adress, användarnamn och lösenord för de enheter som du vill konfigurera.

-

Cisco IOS XE-version:

-

Lokala gateways—Cisco IOS XE Bengaluru 17.6.1a eller senare

-

Överlevnadsgateways – Cisco IOS XE Dublin 17.12.3 eller senare

För rekommenderade versioner, se Cisco Software Research. Sök efter plattformen och välj en av de Föreslagna utgåvorna.

-

-

Systemförutsättningar

-

Minsta lediga minne – 256 MB

-

Minsta diskutrymme – Hårddisken (SSD) som är ansluten till gatewayen som används för installation av kontakten måste ha 2000 MB ledigt utrymme. Bootflash måste också ha 50 MB ledigt utrymme. Den används för att lagra loggar och RPM-filer.

Om en hårddisk inte är ansluten till gatewayen används bootflash för installation av kontakten. Sedan måste bootflash ha 2000 MB ledigt utrymme.

-

Om din routers bootflash är 4 GB och det finns mindre än 2 GB tillgänglig kapacitet (minimikapaciteten), radera alla binära IOS-avbildningar (.bin) förutom den som körs för närvarande. Frigör extra utrymme när du har tagit bort filerna.

Följande är valfria steg för att frigöra utrymme på bootflash-disken. Utför följande steg och ändra startfilerna till installationsläge endast om:

-

Routern använder det medföljande startläget (startar från .bin).

-

.pkgs är inte redan extraherad (installationsläge).

Använd följande steg för att expandera binäravbildningen och starta från komponenter:

-

Skapa en ny katalog med hjälp av.

mkdir bootflash:/image -

Expandera den binära IOS-avbildningen med hjälp av.

request platform software package expand file bootflash:/.bin to bootflash:/image

-

I konfigurationsläge, ta bort de aktuella startalternativen med hjälp av.

no boot system -

Konfigurera en ny boot-sats:

boot system bootflash:/image/packages.conf. -

Avsluta konfigurationsläget, spara konfigurationen och starta om datorn.

-

När routern har startats om, använd

show versionför att verifiera att routern startade frånbootflash:/image/packages.conf. Om så är fallet:-

Kontrollera att katalogen

bootflash:/sysbootär tom. -

Ta bort den återstående binära IOS-avbildningen.

-

Ta bort alla kärnbilder med hjälp av.

delete /f /r bootflash:/core/* -

Ta bort spårningsloggfiler med hjälp av.

delete /f /r bootflash:/tracelogs/* -

Om det fortfarande inte finns tillräckligt med diskutrymme, granska de återstående filerna i bootflash: och ta bort alla andra onödiga filer, såsom loggar och CDR:er.

-

-

En Cisco-router som stöds och som är ansluten till ett nätverk med en sökväg till internet. Grundkonfigurationen måste ha följande:

-

DNS-servern är konfigurerad för att matcha publika domännamn.

-

För att konfigurera DNS-servern, använd följande kommando:

-

IP-namnserver <IP address>

-

-

HTTP-proxyserver om du vill nå internet via en proxy.

-

Gateway-inloggningsuppgifter: En lokal autentiseringsuppgift (användarnamn och lösenord) med behörighetsnivå 15 krävs av anslutningsenheten för att komma åt gatewayen via dess NETCONF-gränssnitt.

För att autentisera och auktorisera NETCONF-åtkomst, se till att standard-aaa-listorna är konfigurerade enligt följande exempel. Endast de kommandon som listas i det här dokumentet har validerats och stöds för hanterade gateways. Konfigurationer som involverar andra metoder (till exempel TACACS eller ISE) har inte validerats och stöds för närvarande inte.

aaa new-model aaa authentication login default local aaa authorization exec default local if-authenticated username test privilege 15 secret

Nätverksförutsättningar

-

Anslutningsenhetens IP-adress måste vara i samma nätverk som det som valts för extern anslutning. Det kan vara en privat nätverksadress, men den måste ha HTTPS-åtkomst till internet.

Om du använder Virtual CUBE på Amazon Web Services (AWS) som din lokala gateway, se Associera en sekundär IP-adress för Virtual CUBE på AWS för steg om hur du associerar en sekundär IP-adress för användning av anslutningsenheter.

-

Var ansluten till Control Hub och lokala enheter för att slutföra registreringsprocessen.

-

URL:er för Webex-tjänster:

-

*.ucmgmt.cisco.com

-

*.webex.com

-

*.wbx2.com

-

-

Transportprotokoll: Transport Layer Security (TLS) version 1.2

-

Importera det offentliga certifikatutfärdarpaketet för IOS. Certifikaten som läggs till i gateway-förtroendepoolen används för att verifiera åtkomst till Webex-servrar. Använd följande konfigurationskommando för att importera paketet.

crypto pki trustpool import url https://www.cisco.com/security/pki/trs/ios.p7b

-

Om du använder Virtual CUBE på AWS som din lokala gateway, utför följande steg på AWS-gränssnittet för att associera en sekundär IP-adress för användning av anslutningsdon.

Vi rekommenderar att du utför denna aktivitet under ett underhållsfönster.

Innan du börjar

-

För att använda Virtual CUBE på Amazon Web Services (AWS) som din lokala gateway måste du associera en sekundär privat IP-adress med gateway-gränssnittet. Du kan använda den här IP-adressen som IP-adress för anslutningen.

-

Associera en elastisk offentlig IP-adress med den sekundära IP-adressen så att den sekundära IP-adressen är offentligt tillgänglig för gateway-registrering.

-

Den tillhörande säkerhetsgruppsprincipen måste tillåta inkommande HTTPS-trafik för att registreringen ska lyckas. Du kan ta bort detta när registreringen är klar.

| 1 |

Gå till Tjänster > EC2 > Instanseroch välj Cisco Gateway-instansen. |

| 2 |

I fönstret Nätverksgränssnitt klickar du på eth0. En dialogruta visar detaljerad information om gränssnittet eth0. |

| 3 |

Klicka på Gränssnitts-ID-värde. |

| 4 |

Klicka på Åtgärderoch välj Hantera IP-adress i rullgardinsmenyn. |

| 5 |

Expandera eth0 och välj tilldela ny IP-adress och bekräfta tilldelningen. Notera denna sekundära IP-adress. |

| 6 |

Klicka på Åtgärder och välj Associera adress i rullgardinsmenyn. |

| 7 |

Välj en tillgänglig offentlig IP-adress från listan Elastisk IP-adress. Kontrollera att den valda IP-adressen matchar den sekundära IP-adressen som du antecknade. |

| 8 |

(Valfritt) Om du vill tilldela en offentlig IP-adress som för närvarande används och är mappad till ett annat elastiskt nätverksgränssnitt (ENI) klickar du på Tillåt återassociering. |

| 9 |

Klicka på Associera adress för att associera den offentliga IP-adressen (Amazon elastic IP) med nätverksgränssnittets privata IP-adress. |

Du kan nu använda den här privata IP-adressen som IP-adress för anslutningsprogrammet när du installerar anslutningsprogrammet. Använd motsvarande offentliga IP-adress (Amazon elastisk IP-adress) för registrering i Control Hub.

Om du redan har lagt till gatewayen i Control Hub och har installerat hanteringsanslutningen kan du hoppa över den här proceduren. Gå till steg 5 i Registrera gatewayen till Control Hub för att slutföra registreringsprocessen.

| 1 | |

| 2 |

Gå till TJÄNSTER, klicka på Samtal och klicka sedan på Hanterade gateways. |

| 3 |

Klicka på Lägg till gateway. |

| 4 |

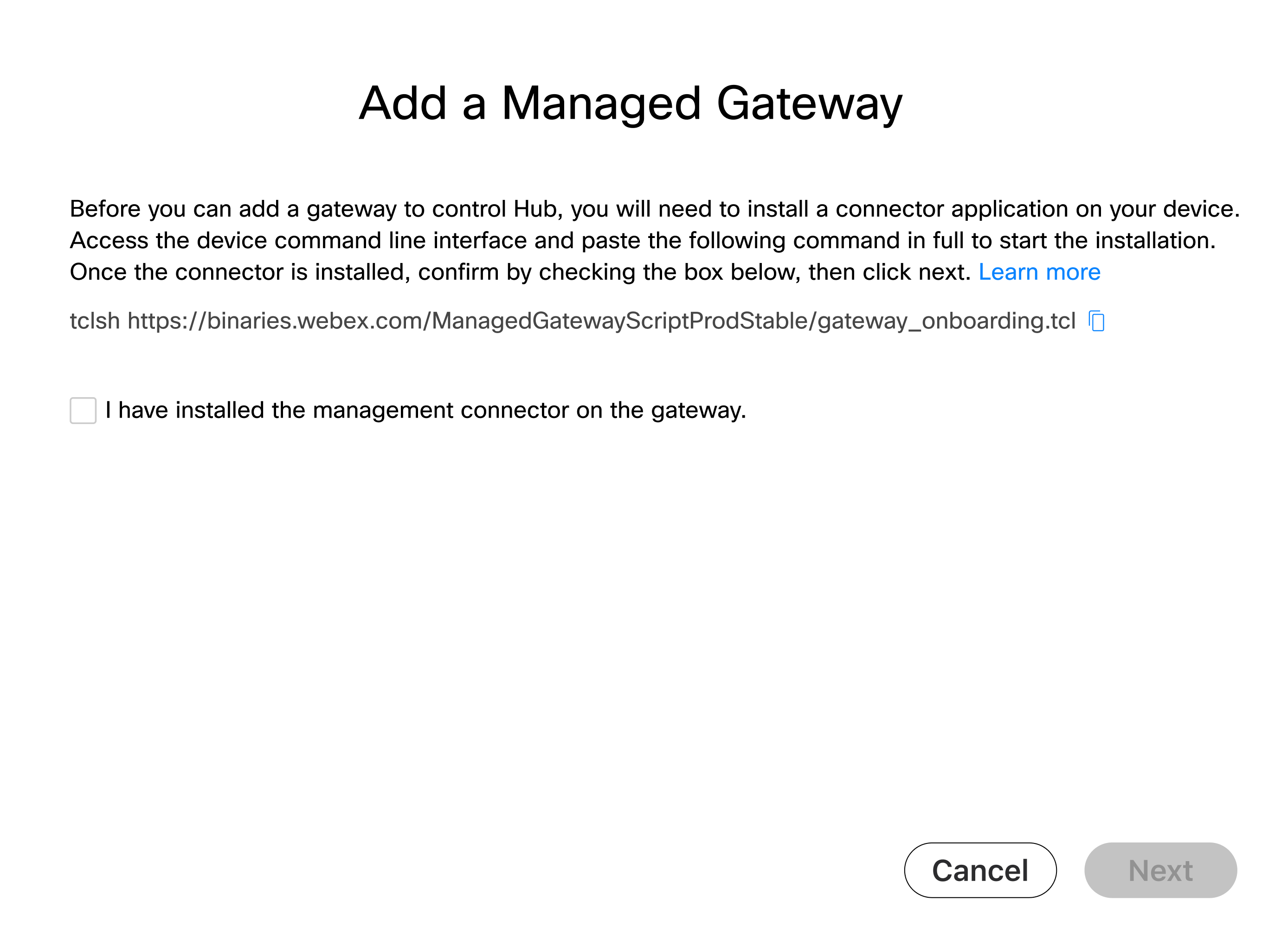

Kopiera kommandot tclsh som visas i fönstret Lägg till en hanterad gateway. Du måste köra kommandot på gatewayens CLI under installationsproceduren för hanteringsanslutningen. |

Nästa steg

Du kan återuppta registreringsprocessen i Control Hub efter att anslutningen har installerats på gatewayen.

Innan du fortsätter med installationen av hanteringsanslutningen, se till att du uppfyller alla förutsättningar.

Kör skriptet

|

Logga in på gatewayen med en konsol- eller SSH-anslutning och klistra sedan in följande sträng i routerns exec-kommandotolk: tclsh https://binaries.webex.com/ManagedGatewayScriptProdStable/gateway_onboarding.tcl

|

Starta installationen

Om kopplingen inte redan är konfigurerad tar skriptet dig till installationsmenyn; om kopplingen är konfigurerad tar det dig till startmenyn.

| 1 |

Välj det gränssnitt som finns i samma nätverk som adressen som är reserverad för anslutningen.

|

| 2 |

Konfigurera DNS-servern som ska användas av anslutningen. Använd som standard de servrar som är konfigurerade i IOS.

Y är standardinmatningen här. Om du trycker på Enter, tas Y som indata. Upptäckta inställningar kan åsidosättas vid behov: |

| 3 |

Om du behöver använda en proxy för att komma åt internet anger du proxyuppgifterna när du uppmanas till det. Om gatewayen redan har konfigurerats med en proxy används följande information som standard. Skriv n för att åsidosätta dessa inställningar, om det behövs.

|

| 4 |

Konfigurera SNMP-fällinställningar. För att skicka meddelanden till Cisco Webex-molnet uppdaterar skriptet SNMP-fällans konfigurationsnivå i routern om den är inställd under meddelandenivån. Systemet uppmanar dig att bekräfta om du vill ändra SNMP-fällkonfigurationen till aviseringsnivå. För att behålla den aktuella SNMP-fällkonfigurationsnivån, välj n. |

| 5 |

Ange anslutningens IP-adress.

|

| 6 |

Ange användarnamnet och lösenordet som anslutningen använder för att komma åt routerns NETCONF-gränssnitt.

Skriv in lösenordet manuellt. Kopiera och klistra kanske inte fungerar. Ange gateway-autentiseringsuppgifterna som du identifierade i avsnittet Förutsättningar. Anslutningsenheten använder inloggningsuppgifterna för att komma åt routerns IOS NETCONF-gränssnitt. Du får meddelandet "Cloud connector is successfully installed" efter att installationen har slutförts.

Du kan avsluta skriptet genom att välja alternativet 'q' efter att installationen har lyckats. Om det uppstår ett installationsfel kan du välja alternativet 'h' för att ändra inställningar, samla in loggar och så vidare. Se avsnittet Aktiviteter efter installation för mer information. Om du vill försöka installera igen kan du välja avinstallation och sedan starta om skriptet för att försöka installera igen. Du kan starta (eller omstarta) TCL-skriptet direkt med hjälp av |

Innan du börjar

| 1 |

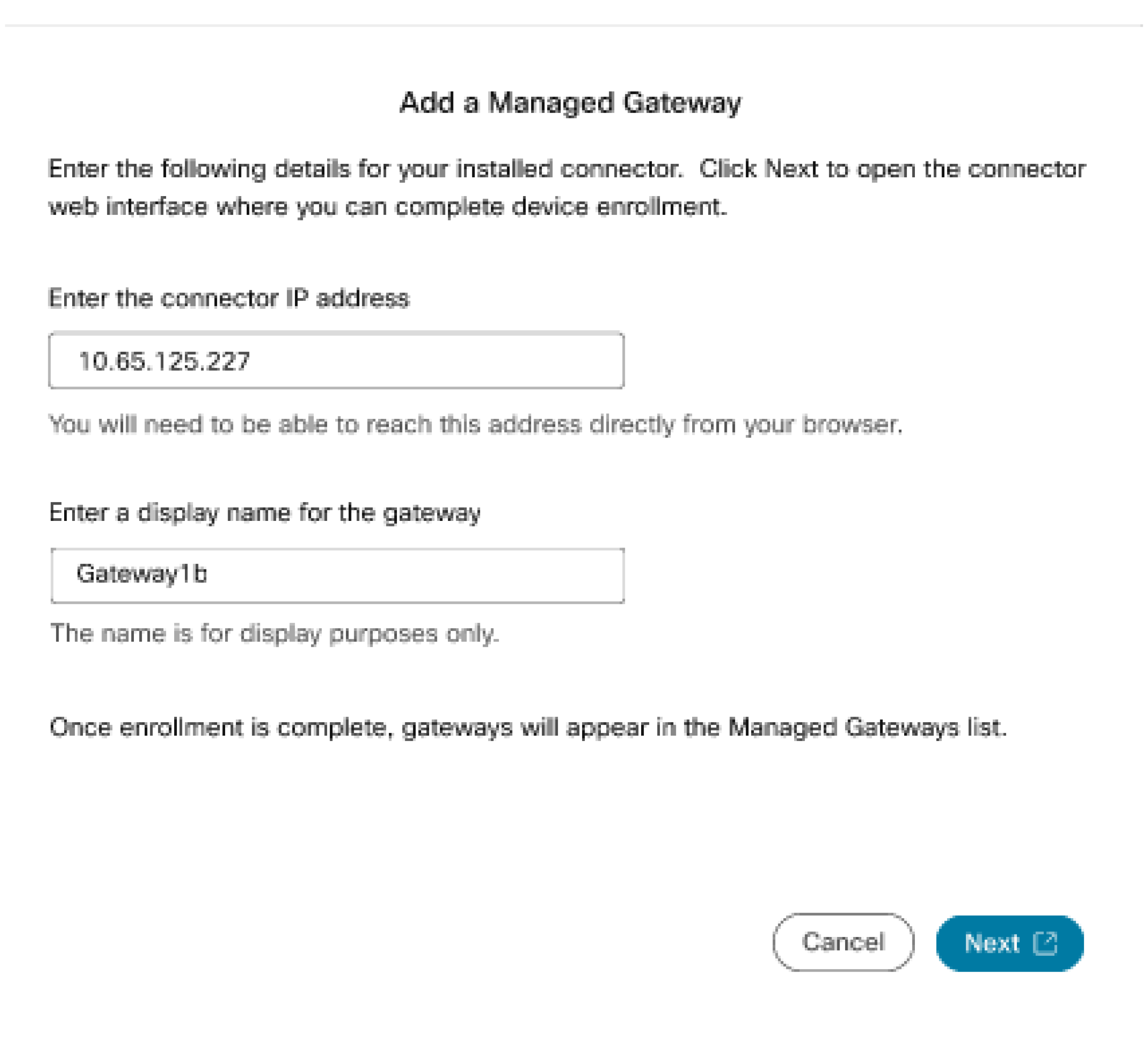

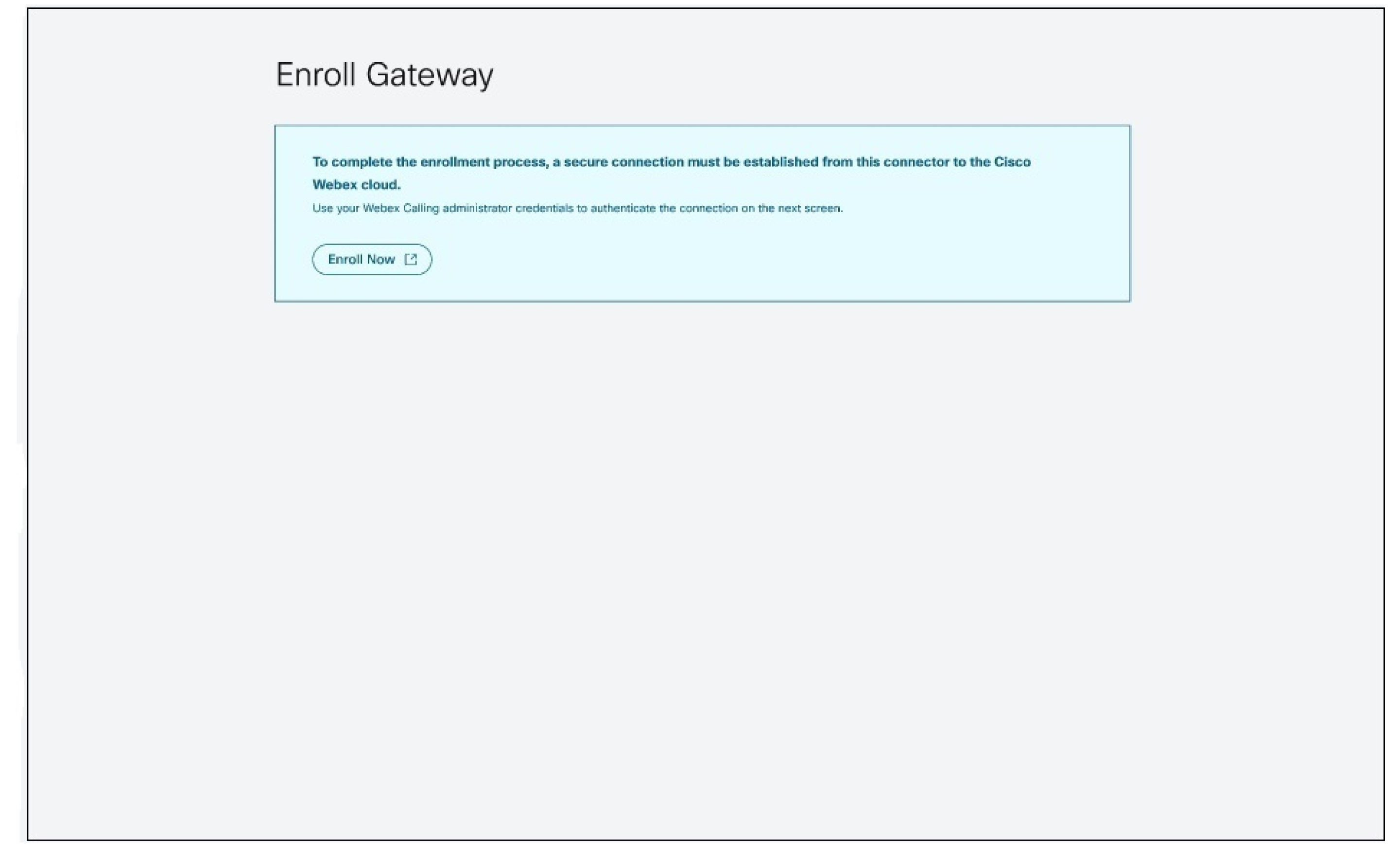

I Control Hub kontrollerar du informationen om den installerade gatewayen i fönstret Lägg till en hanterad gateway. Om fönstret inte visas, gå till TJÄNSTERoch klicka på Samtal. Klicka på Hanterade gatewaysoch klicka sedan på Lägg till gateway.  |

| 2 |

I fönstret Lägg till en hanterad gateway markerar du Jag har installerat hanteringsanslutningen på gatewayen och klickar på Nästa. Se till att kontakten är korrekt installerad innan du utför det här steget.

|

| 3 |

På skärmen Lägg till en hanterad gateway anger du IP-adressen för anslutningsprogrammet som du angav under installationen av anslutningsprogrammet och ett önskat visningsnamn för gatewayen.

|

| 4 |

Klicka på Nästa.

En webbläsarflik som ansluter till sidan för hantering av anslutningar på routern öppnas så att du kan slutföra registreringen.

|

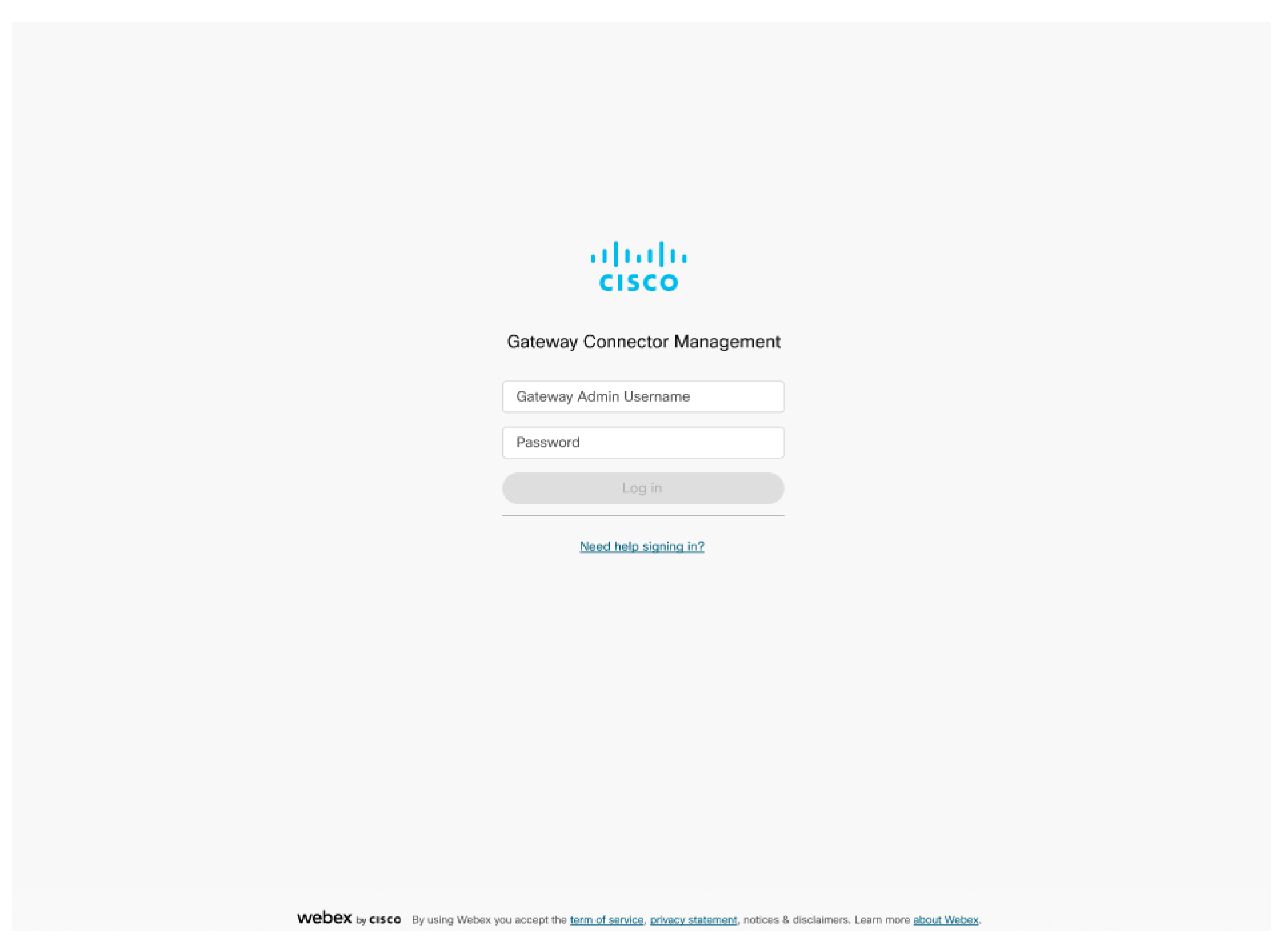

| 5 |

För att logga in, ange Gateway Admin Username och Password som du använde under installationen av anslutningsprogrammet, som anges i steg 6.

|

| 6 |

Klicka på Registrera dig nu för att öppna ett nytt fönster för att autentisera anslutningen till Webex-molnet. Se till att din webbläsare tillåter popup-fönster.

|

| 7 |

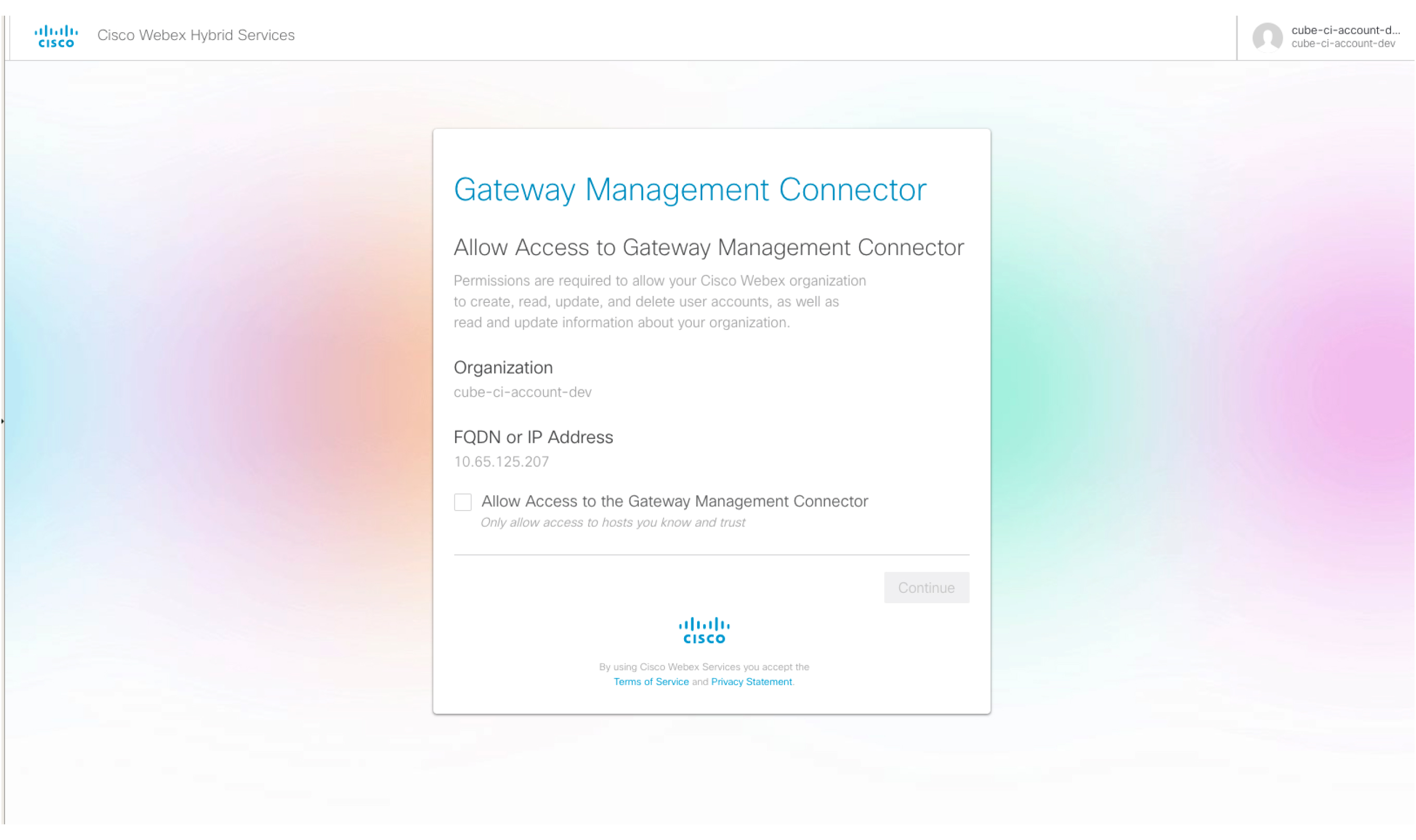

Logga in med ett Webex-administratörskonto. |

| 8 |

Markera Tillåt åtkomst till Gateway Management Connector .

|

Den övergripande statusen för anslutningen som visas i Control Hub beror på tillståndet för telemetri- och hanteringsanslutningarna på den hanterade gatewayen.

| Anslutningstillstånd i Control Hub | Beskrivning |

|---|---|

| Online | Indikerar att anslutningen är Ansluten till Cisco Webex-molnet. |

| Offline | Indikerar att anslutningen är Inte ansluten till Cisco Webex-molnet. |

| Pausad | Indikerar att kontakten är ansluten men är tillfälligt pausad. |

Larm och händelser för anslutningsdon

Det här avsnittet beskriver larm som genereras i telemetri-anslutningsmodulen. Telemetri-anslutningen skickar larm till Cisco Webex-molnet. I kontrollhubben, visar dessa larm.

Du kan använda spårnings-ID:t som visas på sidan med händelseinformation för att korrelera med motsvarande loggar på kopplingssidan.

Följande tabell beskriver de kontaktrelaterade meddelandena:

|

Befattning |

Beskrivning |

Allvarlighetsgrad |

Lösning |

|---|---|---|---|

|

Telemetrimodulen har startats. |

Det här meddelandet skickas när telemetrimodulen blir funktionell. |

Avisering |

Ej tillämpligt |

|

Telemetrimodulen har uppgraderats. |

Det här meddelandet skickas när telemetrimodulen har uppgraderats från "old_version" till "new_version". |

Avisering |

Ej tillämpligt |

|

NETCONF-anslutningsfel. |

Detta larm utlöses när telemetrimodulen misslyckas med att upprätta NETCONF-anslutning till gatewayen. |

Kritiskt |

Kontrollera att NETCONF är aktiverat på gatewayen och att det går att nå den från anslutningen. Försök att inaktivera och aktivera anslutningsbehållaren. Om problemet kvarstår, gå till https://help.webex.com/contact, klicka på Supportoch gör ett ärende. |

|

NETCONF-autentiseringsfel. |

Detta larm utlöses när telemetrimodulen misslyckas med att upprätta NETCONF-anslutning till gatewayen. |

Kritiskt |

Kontrollera att användarnamnet och lösenordet är korrekt konfigurerade på gatewayen. Försök att inaktivera och aktivera anslutningsbehållaren. Om problemet kvarstår, gå till https://help.webex.com/contact, klicka på Supportoch gör ett ärende. |

|

Prenumerationsfel för NETCONF SNMP-händelser. |

Det här larmet utlöses när telemetrimodulen misslyckas med att skapa en NETCONF-prenumeration för SNMP-händelser. |

Kritiskt |

Kontrollera att NETCONF är aktiverat på gatewayen och att det är tillgängligt i anslutningen. Försök att inaktivera och aktivera anslutningsbehållaren. Om problemet kvarstår, gå till https://help.webex.com/contact, klicka på Supportoch gör ett ärende. För mer information om hur du aktiverar och inaktiverar, se Aktiviteter efter installation. |

|

Fel vid insamling av telemetri-mätvärden. |

Det här larmet utlöses när telemetrimodulen misslyckas med att samla in mätvärden från gatewayen via en NETCONF GET-fråga. |

Kritiskt |

Kontrollera att NETCONF är aktiverat på gatewayen och att det går att nå den från anslutningen. Försök att inaktivera och aktivera anslutningsbehållaren. Om problemet kvarstår, gå till https://help.webex.com/contact, klicka på Supportoch gör ett ärende. För mer information om hur du aktiverar och inaktiverar, se Aktiviteter efter installation. |

|

Fel på anslutning till telemetri-gateway. |

Det här larmet utlöses när anslutningen misslyckas med att upprätta en webbsocket-anslutning med telemetri-gatewayen. |

Kritiskt |

Verifiera att URL:en för telemetri-gatewayen (*.ucmgmt.cisco.com) finns i företagets brandväggs lista över tillåtna och kan nås från gatewayen. Om problemet kvarstår, gå till https://help.webex.com/contact, klicka på Supportoch gör ett ärende. |

|

Fel på telemetri-gateway-anslutning via proxy. |

Det här larmet utlöses när anslutningen misslyckas med att upprätta en anslutning till den konfigurerade proxyn. |

Kritiskt |

Kontrollera att proxyinformationen (IP-adress och portuppgifter) är korrekt konfigurerad på anslutningsprogrammet och att proxyn är nåbar. Om problemet kvarstår, gå till https://help.webex.com/contact, klicka på Supportoch gör ett ärende. |

Inloggning för anslutning

Anslutningsstatus för både hanterings- och telemetri-anslutningar visas på sidan med anslutningsdetaljer.

Logga in på sidan med information om kopplingen på https://<connector-ip-address>

För att logga in, använd de inloggningsuppgifter som angavs under installationen.

Du kan också kontrollera anslutningsstatusen genom att välja s : Alternativet Visa statussida i TCL-skriptet. Se Aktiviteter efter installation.

Se tabellerna för att förstå tillstånden för kontaktmodulerna.

Tillstånd för hanteringsanslutning

|

Tillstånd för hanteringsanslutning |

Anslutningsstatus |

Beskrivning |

|---|---|---|

|

Körs |

Ansluten |

Indikerar att anslutningen är i körtillstånd och att enheten är ansluten till Cisco Webex-molnet. |

|

Körs |

Inte ansluten |

Indikerar att anslutningen är i körtillstånd men enheten är inte ansluten till Cisco Webex-molnet. |

|

Körs |

Hjärtslaget misslyckades |

Indikerar att anslutningen är i körtillstånd men att pulsslaget misslyckades för den registrerade enheten. |

|

Körs |

Registreringen misslyckades |

Indikerar att anslutningen är i tillståndet körs, men registreringen av enheten till Cisco Webex-molnet misslyckades. |

Telemetri-anslutningens tillstånd

|

Telemetri-anslutningstillstånd |

Anslutningsstatus |

Beskrivning |

|---|---|---|

|

Inte installerat |

Inte tillgänglig |

Indikerar att telemetrikontakten inte är installerad. |

|

Hämtar |

Inte tillgänglig |

Indikerar att nedladdningen av telemetri-anslutningen pågår. |

|

Installera |

Inte tillgänglig |

Indikerar att installationen av telemetrikontakten pågår. |

|

Inte konfigurerat |

Inte tillgänglig |

Indikerar att installationen av telemetri-anslutningen lyckades, men att tjänsterna ännu inte har startats eller är konfigurerade. |

|

Körs |

Inte tillgänglig |

Indikerar att telemetri-anslutningen körs men information om dess anslutning till Cisco Webex-molnet är inte tillgänglig. |

|

Körs |

Ansluten |

Indikerar att telemetri-anslutningen är i körtillstånd och att den är ansluten till Cisco Webex-molnet. |

|

Körs |

Inte ansluten |

Indikerar att telemetri-anslutningen är i körtillstånd men att den inte är ansluten till Cisco Webex-molnet. |

|

Körs |

Hjärtslaget misslyckades |

Indikerar att telemetri-anslutningen är i körtillstånd och att telemetri-pulsslaget till Cisco Webex-molnet misslyckades. |

|

Inaktiverad |

Inte tillgänglig |

Indikerar att telemetri-anslutningen är i underhållsläge (inaktiverat tillstånd) och att information om dess anslutning till molnet inte är tillgänglig. |

|

Stoppad |

Frånkopplad |

Indikerar att telemetri-anslutningen är i tillståndet stoppat (kan vara delvis eller att både telemetritjänsten och WebSocket Broker-tjänsterna är stoppade) och att den inte är ansluten till Cisco Webex-molnet. |

Lokal administration av hanteringsanslutningen

Du kan använda Webex Calling med din gateway efter att du har installerat anslutningen. Om det behövs kan du uppdatera ett antal kopplingsinställningar med hjälp av alternativen som finns i skriptmenyn:

Du kan starta om skriptet när som helst med följande kommando: tclsh

bootflash:/gateway_connector/gateway_onboarding.tcl.

===============================================================

Webex Managed Gateway Connector

===============================================================

Options

s : Display Status Page

v : View and Modify Cloud Connector Settings

e : Enable Guestshell

d : Disable Guestshell

l : Collect Logs

r : Clear Logs

u : Uninstall Connector

q : Quit

===============================================================

Select an option from the menu:Visa status

Använd menyalternativet s: Display Status Page. Systemet visar statusen för olika anslutningsmoduler.

===============================================================

Webex Managed Gateway Connector

===============================================================

-------------------------------------------------------

*** Interface Status ***

-------------------------------------------------------

Interface IP-Address Status

-------------------------------------------------------

GigabitEthernet1 10.123.221.224 up

Connector 10.123.221.223 up

-------------------------------------------------------

*** App Status ***

-------------------------------------------------------

Service Status

-------------------------------------------------------

Guestshell RUNNING

Management Connector RUNNING

-------------------------------------------------------

===============================================================

Select option h for home menu or q to quit: q

Aktivera gästshell

Aktivera molnanslutningen med hjälp av menyalternativet e: Enable Guestshell. Detta ändrar kopplingens status från INACTIVE till ACTIVE.

Inaktivera gästshell

Inaktivera molnanslutningen med menyalternativet d: Disable Guestshell. Detta ändrar kopplingens status från ACTIVE till INACTIVE.

Avinstallera kopplingen

Avinstallera molnanslutningen med hjälp av menyalternativet u: Uninstall Connector. Detta tar bort all data i Guestshell-behållaren och alla konfigurationer som är relaterade till molnanslutningen.

Samla in loggar

Samla in loggarna med hjälp av menyalternativet l: Collect Logs. Systemet visar platsen där dessa loggar lagras efter att loggarna har samlats in.

Om du har ett aktivt supportärende hos Cisco TAC kan du bifoga loggarna direkt till din serviceförfrågan med kommandot copy

bootflash:/guest-share/

scp://:@cxd.cisco.com.

Följande är ett exempelkommando:

vcubeprod#copy bootflash:/guest-share/gateway_webex_cloud_logs_2022114090628.tar.gz scp://123456789:a1b2c3d4e5@cxd.cisco.comRensa loggar

Rensa alla loggfiler i enheten med hjälp av menyalternativet r: Clear Logs. Detta tar bort alla befintliga loggar förutom de senaste loggarna för TCL-skriptet och anslutningarna.

Visa och ändra inställningar för molnanslutning

Gör följande ändringar i de befintliga inställningarna för en molnanslutning med hjälp av menyalternativet v: View and Modify Cloud Connector Settings.

===============================================================

Webex Managed Gateway Connector

===============================================================

Script Version : 2.0.2

Hostname/IP Addr : 10.65.125.188

DNS Server(s) : 10.64.86.70

Gateway Username : lab

External Interface : GigabitEthernet1

Proxy Hostname/IP Addr : proxy-wsa.esl.cisco.com:80

===============================================================

Options

c : Update Gateway Credentials

e : Update External Interface

p : Update Proxy Details

n : Update DNS Server

k : Update Connector Package Verification Key

l : Modify log level for Cloud Connector

h : Go to home menu

q : Quit

===============================================================

Select an option from the menu: cUppdatera Gateway-autentiseringsuppgifter

Uppdatera användarnamn och lösenord för gatewayen med hjälp av menyalternativet c: Update Gateway

Credentials.

Uppdatera externt gränssnitt

Ändra gränssnittet som kopplingen är bunden till och kopplingens IP-adress med hjälp av menyalternativet v: View and Modify Cloud Connector Settings.

Uppdatera proxyuppgifter

Du kan utföra följande uppgifter med hjälp av menyalternativet p: Update Proxy

Details :

-

i: Update Proxy IP and Port -

c: Update Proxy Credentials -

r: Remove Proxy Credentials -

a: Remove All Proxy Details -

h: Go to home menu

Uppdatera verifieringsnyckel för anslutningspaket

Om supportteknikern vid tekniska problem begär att ersätta er paketverifieringsnyckel, ladda upp den nya gateway-webex-connectors.gpg -filen till bootflash:/gateway_connector/ och använd menyalternativet k: Update

Connector Package Verification Key för att verifiera.

Ändra loggnivån för hanteringsanslutningen

Ändra loggningsnivån för kopplingen med hjälp av menyalternativet l: Modify log level for

Cloud Connector och välj sedan ett av följande alternativ:

=====================================

Number Log Level

=====================================

1 DEBUG

2 INFO

3 WARNING

4 ERROR

5 CRITICAL

======================================

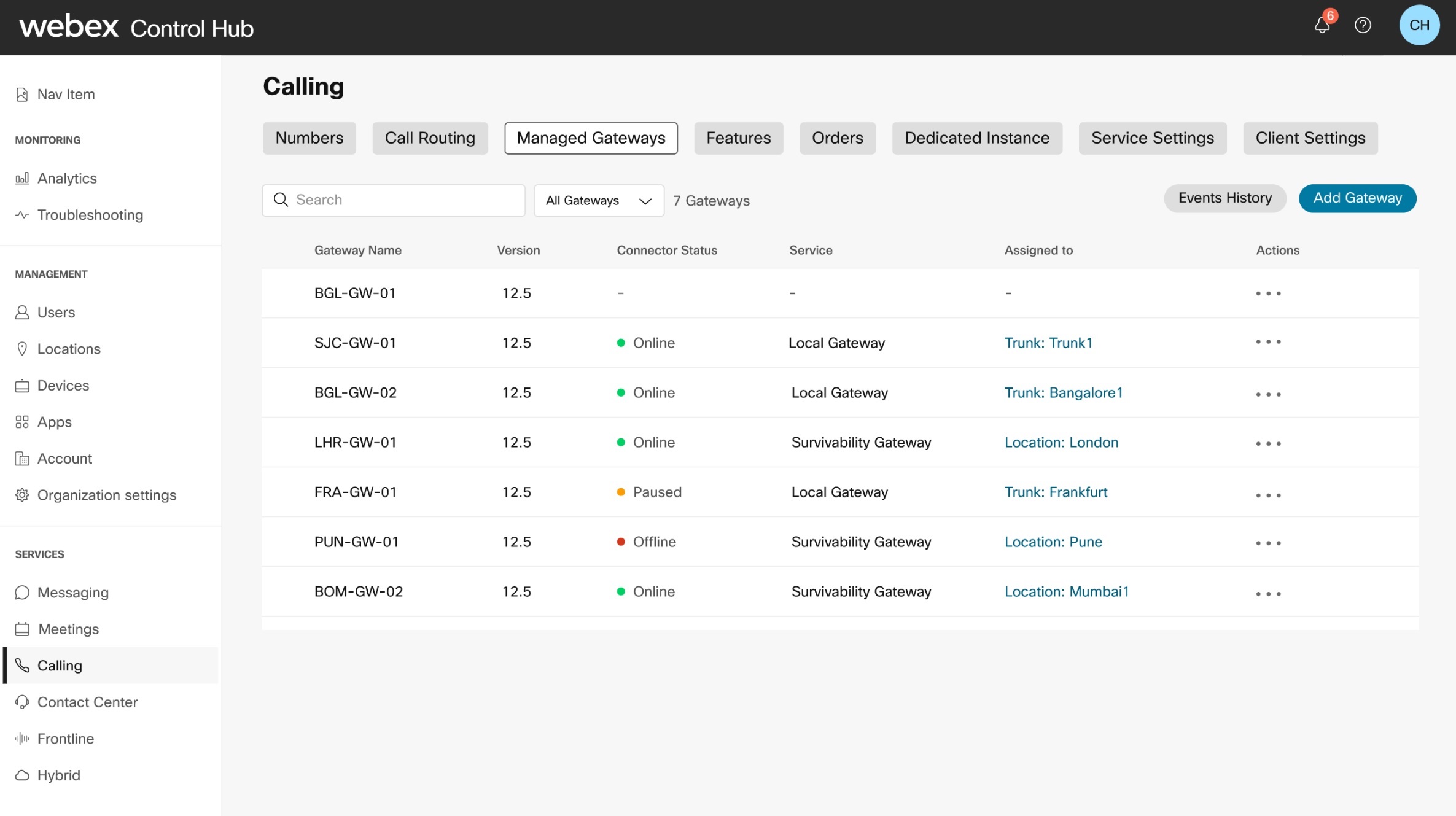

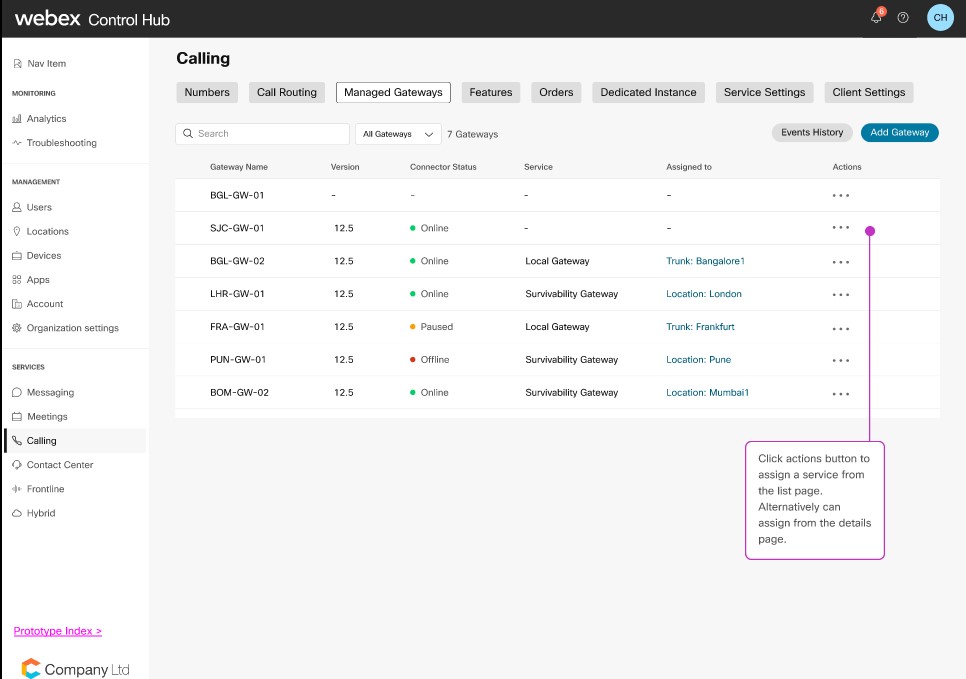

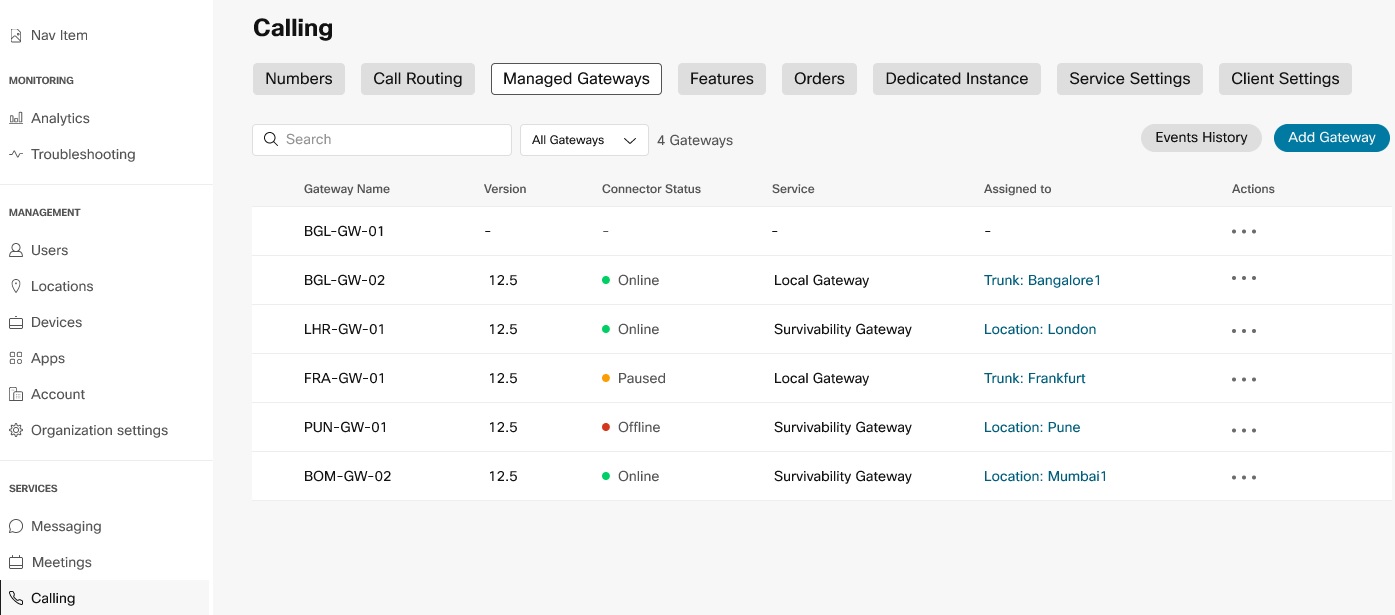

Så här hanterar du din gateway-instans:

-

Gå till TJÄNSTER, klicka på Samtaloch klicka sedan på Hanterade gateways.

-

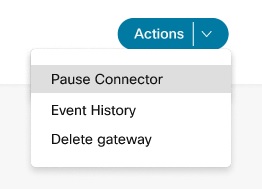

För tillämplig gateway-instans klickar du på … i kolumnen Åtgärder och väljer tillämplig åtgärd.

Pausa eller återuppta anslutningen

Pauskopplingen instruerar hanteringskopplingen att stoppa telemetrikopplingen. Du kan använda det här alternativet för att tillfälligt stoppa telemetri-anslutningen medan du felsöker eventuella problem med en gateway. När du pausar anslutningen fungerar inte tjänster som konfigurationsvalidering. Använd åtgärden Återuppta anslutning för att starta om telemetri-anslutningen.

| 1 |

Från menyn Åtgärder väljer du Pausa anslutning för att pausa din hanteringsanslutning. |

| 2 |

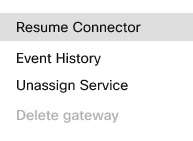

För att återuppta den koppling som du pausade, klicka på Återuppta koppling i menyn Åtgärder. |

Händelsehistorik

Control Hub registrerar och visar händelsehistoriken för dina hanterade gateways. Visa information om en enskild gateway eller de samlade uppgifterna om alla dina hanterade gateways.

| 1 |

Klicka på Händelsehistorik på sidan Samtal för händelseinformation om alla dina hanterade gateways.  |

| 2 |

För händelseinformation specifik för en gateway, klicka på Händelsehistorik i menyn Åtgärder för den gatewayen. |

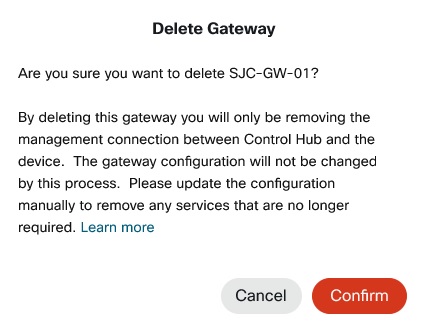

Ta bort gateway

| 1 |

Från menyn Åtgärder klickar du på Ta bort gateway för att ta bort alla dina gateway-instanser. |

| 2 |

Klicka på Bekräfta.  Du kan inte ta bort en gateway-instans med tilldelade tjänster. Avregistrera tjänsterna först. |

När gatewayen har registrerats kan du fortsätta konfigurationen på Tilldela tjänster till hanterade gateways.