- Hjem

- /

- Artikkel

Kom i gang med lokal gateway

I denne artikkelen

I denne artikkelen Tilbakemelding?

Tilbakemelding?Denne artikkelen gir administratorer all informasjonen og referansene til å sette opp, vedlikeholde og feilsøke den lokale gatewayen.

Den lokale gatewayen hjelper deg med å migrere til Webex Calling i ditt eget tempo. Den lokale gatewayen integrerer din eksisterende lokale distribusjon med Webex Calling. Du kan også bruke din eksisterende PSTN-tilkobling.

Sørg for følgende før du konfigurerer en lokal gateway for Webex Calling:

-

Kunnskap om VoIP, som SIP og medieprotokoller, og evnen til å utføre grunnleggende feilsøking.

-

Arbeidsforståelse av enhetene (øktgrensekontroller) som er konfigurert som en lokal gateway.

-

Nødvendig lisens for å operere sesjonsgrensekontrolløren.

-

Kunnskap om Cisco Unified Communications Manager (Unified CM) eller tilsvarende PBX distribuert i dine lokaler og konfigurert til å fungere med Webex Calling. (Ved integrasjon med et lokalt miljø.)

Følgende artikler kan hjelpe deg med å bli kjent med distribusjonsalternativene:

|

Periode |

Referanser |

|---|---|

|

Trunks og rutegrupper |

Hvis du vil ha mer informasjon, kan du se trunks og rutegrupper i Webex Calling Preferred Architecture. |

|

ByoPSTN, bedriftsoppringing |

Står for Ta med ditt eget PSTN. Hvis du vil ha mer informasjon, kan du se PSTN-tilgang og lokal sammenkobling i Webex Calling Preferred Architecture. |

|

Over-the-top (OTT), Webex Edge Connect |

Hvis du vil ha mer informasjon, kan du se Tilgangstilkoblingsalternativer i Foretrukket arkitektur for Webex-anrop. |

Lokale gateway-trunkingmodeller

Det finnes to typer trunkingmodeller for lokal gateway:

-

Registreringsbaserte trunker

-

Sertifikatbaserte trunker

Disse modellene tilbyr lignende funksjonalitet, men de varierer i skala og enhetsstøtte. Velg riktig kanalmodell som oppfyller dine krav.

|

Funksjonalitet |

Registreringsbasert |

Sertifikatbasert |

|---|---|---|

|

Samtidige anrop |

Samtidige samtaler på opptil 250 per trunk. |

Samtidige anrop av > 250 per koffert. |

|

Enhetstype |

Støtter bare Cisco Unified Border Element (CUBE). Hvis du vil ha mer informasjon, kan du se CUBE-plattformstøtte. |

Et utvalg av enhetstyper som nevnt i tabellen Enhetstyper som støttes for sertifikatbasert trunking. |

|

Autentiseringsmodell |

Digest-basert autentiseringsmodell, som er avhengig av et delt brukernavn og passord som brukes til å autentisere registrering og anrop. For mer informasjon, se Registreringsbasert trunk. |

Sertifikatbasert autentisering med LGW FQDN-verifisering. For mer informasjon, se Sertifikatbasert trunk. Hver SIP-transaksjon som den lokale gatewayen initierer mot Webex Calling Cloud, skal inneholde kontakthodet med FQDN for en lokal gateway. ALTERNATIVER Transaksjoner fra lokal gateway er spesielt viktige for at den lokale gatewayens status i kontrollhuben skal være online. |

|

Krav til nettverk, brannmur og NAT Hvis du vil ha mer informasjon om innkommende og utgående trafikk, kan du se Portreferanseinformasjon for Cisco Webex Calling. |

Enhver NAT eller offentlig IP. Dynamisk NAT er å foretrekke siden det er enklere å sette opp og krever færre brannmurkonfigurasjoner. Krever brannmur for å tillate både innkommende og utgående trafikk (Webex-anrop til lokal gateway og omvendt). For innkommende trafikk åpnes innkommende nålehull av brannmuren basert på utgående registreringsmeldinger. Det anbefales å åpne nålehull for alle IP-adresser og porter for Webex Calling. Det er ikke spesifikt for en IP-adresse eller port som Local Gateway registrerer seg til. |

Offentlig internettvendt nettverk, inkludert en offentlig IP-adresse eller statisk NAT. Krever brannmur for å tillate både innkommende og utgående trafikk (Webex-anrop til lokal gateway og omvendt). |

|

Krav til offentlige DNS-tjenester |

Ingen spesifikk konfigurasjon er nødvendig for en offentlig DNS-tjeneste. |

|

|

CA- og sertifikatkrav |

|

|

|

Onboarding og feilsøking ved hjelp av en skytilkobling |

Støtter automatisk feilsøking av konfigurasjonsproblemer. |

Støtter ikke automatisk feilsøking av konfigurasjonsproblemer. |

Støttede sesjonsgrensekontrollere

Konfigurer sertifikatbasert trunking for lokale gatewayer i Webex for myndigheter. CUBE er også den eneste sesjonsgrensekontrolleren (SBC) som for øyeblikket støtter Webex for myndigheter.

|

SBC-leverandør og -modell |

Minimumsversjon |

Åpne forbehold |

Webex for myndigheter |

|---|---|---|---|

|

Cisco—CUBE-modeller oppført i Støtte for ruterplattform |

Cisco IOS XE Bengaluru 17.6.1a For å konfigurere Local Gateway i kontrollermodus som en del av en Cisco SD-WAN-løsning, bruk Cisco IOS XE Cupertino 17.7.1 eller senere versjoner. For anbefalte versjoner, se siden Cisco Software Research. Søk etter plattformen og velg en av de «Foreslåtte» utgivelsene. |

Cisco ISR 1100-plattformer støtter ikke konfigurasjonsvalidering. For en gateway distribuert i kontrollermodus med Cisco SD-WAN, støttes ikke følgende:

|

Webex for myndigheter støtter ikke registreringsbasert trunking. |

|

SBC-leverandør og -modell |

Minimumsversjon |

Åpne forbehold |

Webex for myndigheter |

|---|---|---|---|

|

Cisco—CUBE-modeller oppført i Støtte for ruterplattform |

Cisco IOS XE Cupertino 17.9.1a For anbefalte versjoner, se siden Cisco Software Research. Søk etter plattformen og velg en av de «Foreslåtte» utgivelsene. |

For en gateway distribuert i kontrollermodus med Cisco SD-WAN, støttes ikke følgende:

|

Støttet |

|

Oracle – AP-serien |

9.0.0 |

Begrensning med ICE-interoperabilitet. Se avsnitt 9 i Cisco Webex – Oracle SBC-integrasjon med Cisco Webex Calling som tredjeparts lokal gateway (LGW) løsningsdokumentasjon. |

Ikke støttet |

|

Oracle – VME |

9.0.0 |

Begrensning med ICE-interoperabilitet. Se avsnitt 9 i Cisco Webex – Oracle SBC-integrasjon med Cisco Webex Calling som tredjeparts lokal gateway (LGW) løsningsdokumentasjon. |

Ikke støttet |

|

Oracle – Oracle SBC på offentlig sky |

9.0.0 |

Begrensning med ICE-interoperabilitet. Se avsnitt 9 i Cisco Webex – Oracle SBC-integrasjon med Cisco Webex Calling som tredjeparts lokal gateway (LGW) løsningsdokumentasjon. |

Ikke støttet |

|

AudioCodes—Mediant CE & VE |

7.40A.250.440 |

Begrensning med ICE-interoperabilitet. Se avsnitt 2.4.2 i merknad om konfigurasjon av SBC for tilkobling av Webex Calling med AudioCodes. |

Ikke støttet |

|

AudioCodes – Mediant-apparater |

7.40A.250.440 |

Begrensning med ICE-interoperabilitet. Se avsnitt 2.4.2 i merknad om konfigurasjon av SBC for tilkobling av Webex Calling med AudioCodes. |

Ikke støttet |

|

Bånd – SBC 5000-serien, SBC 7000 og SBC SWe |

10.1 |

Begrensning med ICE-interoperabilitet. Se Forbehold -delen. |

Ikke støttet |

|

Bånd – SBC SWe Edge |

11.0.2 |

Begrensning med ICE-interoperabilitet. Se midlertidig løsning i Forbehold -delen. |

Ikke støttet |

|

Bånd – SBC 1000, SBC 2000 |

11.0.1 |

Begrensning med ICE-interoperabilitet. Se midlertidig løsning i Forbehold -delen. |

Ikke støttet |

| anynode—SBC | 4.10 |

Ikke støttet | |

| Italtel NetMatch-S SBC | NetMatch-S-CI 5.8.0-20240111 | For kjente begrensninger, last ned NetMatch-S CI SBC-konfigurasjon for WEBEX-anrop og se avsnitt 3.3 Forbehold. |

Ikke støttet |

Webex Calling støtter distribusjon av lokale gatewayer bak NAT. Anropsoppførselen kan avhenge av typen NAT-brannmur som brukes i nettverket ditt og funksjonaliteten som tilbys av SBC-en din.

Krav til samtalekapasitet

Registreringsbaserte og sertifikatbaserte trunkingmodeller har ulik samtidig anropskapasitet, som vist i følgende tabell:

|

Krav om samtidig samtale) |

Omtrentlige brukertall |

Foretrukket bagasjeromstype |

Minimum lenkekvalitet |

|---|---|---|---|

|

~ 2000–6500 |

65000 |

Sertifikatbasert |

Sammenkobling |

|

~ 250–2000 |

20000 |

Sertifikatbasert |

Over toppen (OTT) |

|

Opptil 250 |

2500 |

Registreringsbasert |

OTT |

Tilkoblingskvalifikasjoner

For å sikre samtaler av gjennomgående høy kvalitet, bør nettverkstilkoblingen mellom den lokale gatewayen og Webex Calling ha følgende maksimale kvaliteter:

-

100 ms enveis latens

-

10 ms pakkejitter

-

0,5 % pakketap

Hvis du vil ha mer informasjon om anropskapasitet, kan du se Foretrukket arkitektur for Webex-anrop.

Konfigurer lokal gateway

| 1 |

Konfigurer trunk fra Control Hub. |

| 2 |

Konfigurer enheten din til å utføre rollen som en lokal gateway.

|

| 3 |

Bekreft at den lokale gatewayen er aktiv i kontrollhub-statusen. For instruksjoner om partnerhostet gateway, se Konfigurere en partnerhostet gateway

|

Webex Calling støtter for øyeblikket ikke både CME og LGW som kjører på én enkelt instans av vCUBE.

Feilsøk den lokale gatewayen

Hvis statusen for den lokale gatewayen ikke er aktiv, eller det er andre problemer, se følgende dokumenter før du kontakter supportteamet:

-

Feilsøk problemer med distribusjon av registreringsbasert lokal gateway fra kontrollhuben.

-

Feilsøk problemer med distribusjon av sertifikatbasert lokal gateway fra kontrollhuben.

Når den lokale gatewayen ikke er aktiv, sjekk trunk-statusen i kontrollhuben:

-

Logg inn på Kontrollhub.

-

Gå til .

-

Velg bagasjerommet du vil sjekke statusen for.

-

Klikk på Bagasjeromsinfo.

Følgende er de ulike statusene til en trunk:

-

Online– Vellykket tilkobling mellom alle Webex Calling-kantproxyer og lokal gateway

-

Frakoblet– Mislykket forbindelse mellom Webex Calling og lokal gateway

-

Svekket– Mislykket forbindelse mellom minst én Webex Calling-kantproxy og lokal gateway

-

Ukjent– Under oppretting av en forbindelse mellom Webex Calling og den nylig tillagte lokale gatewayen

For oppdateringer om trunk-status på sertifikatbasert trunk eller registreringsbasert trunk, se Configure-trunks,-route-groups,-and-dial-plans-for-Webex-Calling.

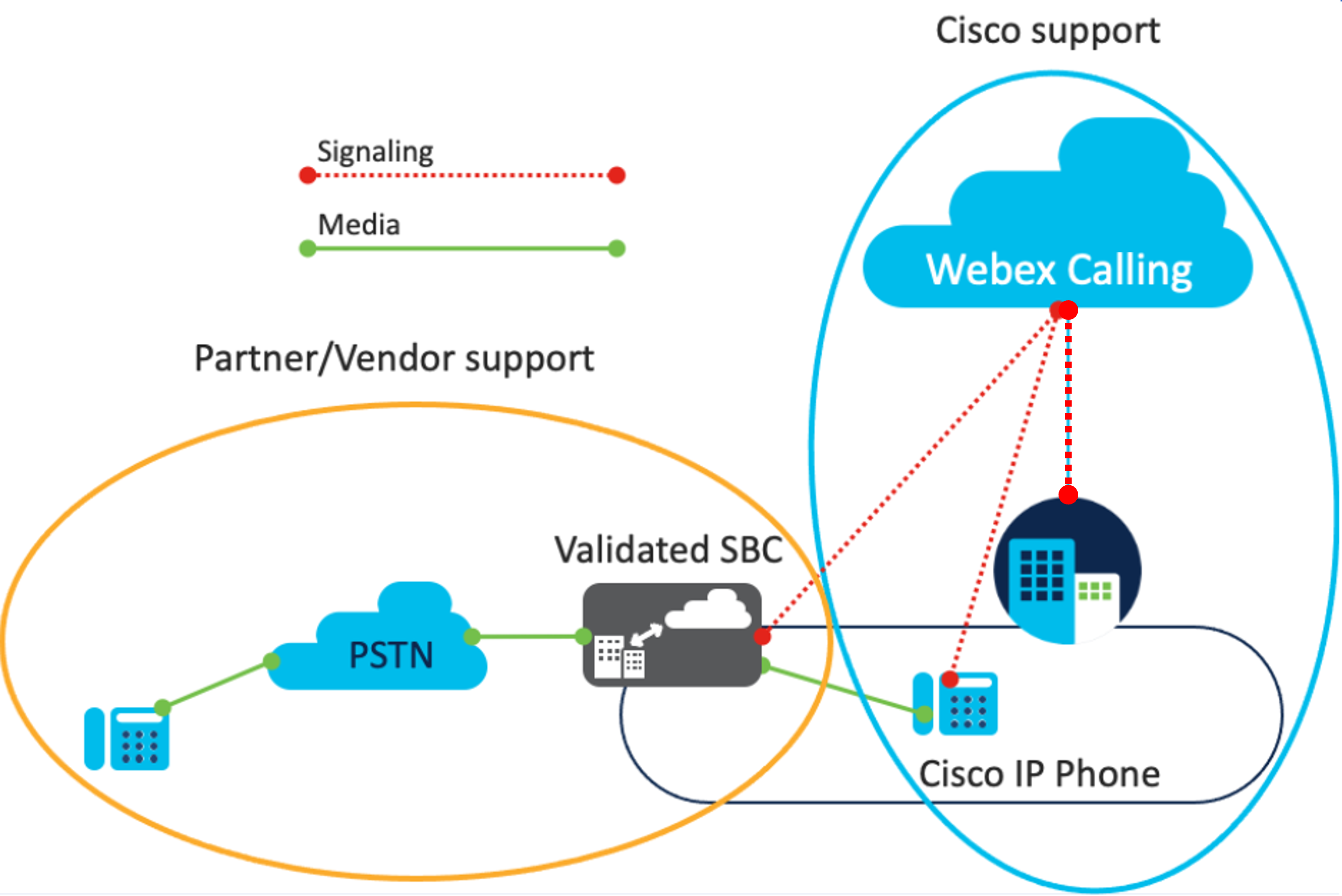

Støtte for tredjeparts lokal gateway

Støtte fra både Cisco og leverandørpartneren er nødvendig for en Webex Calling-distribusjon ved hjelp av en tredjeparts SBC. Følgende beskriver støttedetaljene:

-

Webex Calling-støtte:

-

Cisco eller partnere som bruker Webex Calling må ha en støtteavtale med Cisco for å få Cisco-hjelp (TAC-støtte).

-

Cisco tilbyr kundestøtte for Webex Calling opp til kantdistribusjon og Webex Calling-registrerte Cisco IP-telefoner.

-

-

Leverandørstøtte:

-

Under utrullingen tilbyr Cisco støtte til kunder eller partnere som har en validert tredjeparts SBC-enhet, og er ikke ansvarlig for å yte assistanse for den faktiske SBC-en.

-

Cisco er ikke ansvarlig for støttesaker som ikke er relatert til Cisco, og som involverer kunden og SBC-leverandøren. Problemer eller programvarefeil som oppstår under utrulling kan diskuteres med SBC-leverandøren og Cisco.

-